Säkra er OT-miljö

Hur du kan förbättra skyddet av er OT-miljö i en snabbt föränderlig värld

Över hela världen digitaliseras industrier och kritisk infrastruktur i snabb takt. Uppkopplingen och automatiseringen ökar och de operationella systemen blir alltmer integrerade med IT-nätverk. Detta öppnar upp nya möjligheter, men medför också betydande cyberrisker.

Medan IT-säkerhet har blivit en välkänd prioritet på ledningsnivå, förbises OT-säkerhet ofta. I dagens hotbild utgör detta en säkerhetsrisk OT-säkerhet inte bara är en fråga som kan hanteras av tekniska specialister – det är en strategisk affärsmässig nödvändighet.

Att säkra er organisations OT-miljöer och stärka er långsiktiga säkerhetsposition handlar om att förstå vad som står på spel för ert företag – och att bygga strategin till en mer motståndskraftig organisation.

Slösa inte mer tid – nu är det dags att agera, att skydda er OT-miljö är att skydda er framtid.

Operationell teknik (OT) omfattar hårdvara och mjukvara som styr fysiska processer – tänk på det som nervsystemet bakom industriell verksamhet. Till skillnad från traditionella IT-system som hanterar data övervakar och styr OT-system tillgångar som elnät, vattenreningsverk, tillverkningslinjer och mycket mer.

Varför är OT-säkerhet viktigt?

OT-säkerhet syftar till att skydda dessa kritiska system från cyberhot som kan orsaka driftsstörningar, säkerhetsrisker eller miljöskador. Med utvecklingen av lagstiftning som NIS2 och DORA är högre säkerhetsnivåer avgörande för att säkerställa efterlevnad och skydda vital infrastruktur.

Vi tenderar ofta att tänka på ”operatinell teknik” som teknik som styr industriell bearbetning och produktion – namnet antyder just detta. Men OT-området är mycket bredare än så. Faktum är att OT-system finns i nästan alla typer av branscher och organisationer.

Andreas Jacobsson | OT Solution Architect

I dagens sammankopplade värld är OT-säkerhet inte längre bara en operativ fråga – det är en strategisk nödvändighet. Därför måste ledare prioritera resiliens, främja samarbete mellan IT och OT och integrera säkerhet i själva strukturen för sin digitala transformation.

Säker fjärråtkomst och integrationer med tredje part

Många cyberattacker har sitt ursprung i osäkra fjärranslutningar eller tredjepartsleverantörer. För att minska dessa risker bör organisationer genomlysa och säkra både integrationer och fjärranslutningar.

Implementera nätverkssegmentering och flera försvarslager

Traditionella platta OT-nätverk är mycket sårbara för cyberhot eftersom de vanligtvis tillåter åtkomst till alla tillgångar. Genom att implementera nätverkssegmentering och lagerbaserade säkerhetskontroller minskar risken avsevärt.

Fokusera på medvetenhet och utbildning av anställda.

Mänskliga misstag är fortfarande en av de största sårbarheterna inom OT-säkerhet. Med regelbundna utbildningar hjälper ni anställda att känna igen och hantera hot på ett effektivt sätt.

Kontinuerlig övervakning och proaktiv användning av hotinformation.

En proaktiv strategi för OT-säkerhet kräver övervakning i realtid och hotdetektering baserad på information. Detta är hörnstenarna för att ligga steget före hoten.

Förbered er krishantering och planera för återställning.

Tid är avgörande – särskilt inom OT, där alla bra säkerhetsstrategier måste inkludera planer för att komma tillbaka på rätt spår så snabbt som möjligt.

If you would like the english version of this e-book, download below.

Download e-book

Vi fick en uppdaterad översikt över OT-miljön och hittade möjligheter till förbättringar inom OT-säkerhet. Samtidigt ser vi en stor potential för både förenkling och förbättring av hanteringen och användningen av flera olika system, på ett relativt enkelt och ekonomiskt sätt. Verkligen en vinst för alla.

Patrick Gillmor automations- och processingenjör, Renova Miljö AB

Oplanerade driftstopp med stora ekonomiska konsekvenser

För många organisationer är driftstiden direkt kopplad till intäkterna. Medan cyberattacker ofta riktar sig mot sammankopplade IT-system, blir OT-miljöer allt oftare direkt måltavlor. Framgångsrika intrång kan stoppa produktionen, fördröja leveranskedjorna och medföra avtalsbrott. Till skillnad från IT-incidenter som kan leda till dataförlust kan OT-incidenter orsaka fysiska störningar – med konsekvenser för tillverkningslinjer, kritisk infrastruktur och viktiga samhällsfunktioner. Ett viktigt steg för att minska dessa risker är att förstå hur IT- och OT-system är sammankopplade – så att driften kan fortsätta även under säkerhetsincidenter.

Brist på kompetenta OT-säkerhetsexperter

Efterfrågan på OT-säkerhetsspecialister överstiger långt utbudet. Många organisationer har svårt att hitta personal med både cybersäkerhetskompetens och kunskap om industriella processer, vilket gör det svårt att implementera en effektiv OT-säkerhet.

Kommunikationsklyftan mellan IT och OT

En av de största hindren är bristen på samordning mellan IT- och OT-team. Medan IT fokuserar på dataintegritet och konfidentialitet prioriterar OT systemtillgänglighet och säkerhet. Denna bristande samordning leder ofta till:

Risker i leveranskedjan och sårbarheter hos tredje part

OT-miljöer är beroende av komplexa leveranskedjor, inklusive leverantörer, entreprenörer och leverantörer av äldre utrustning. Angripare utnyttjar dessa externa anslutningar för att få tillgång till OT-nätverk. För att minska denna risk bör organisationer:

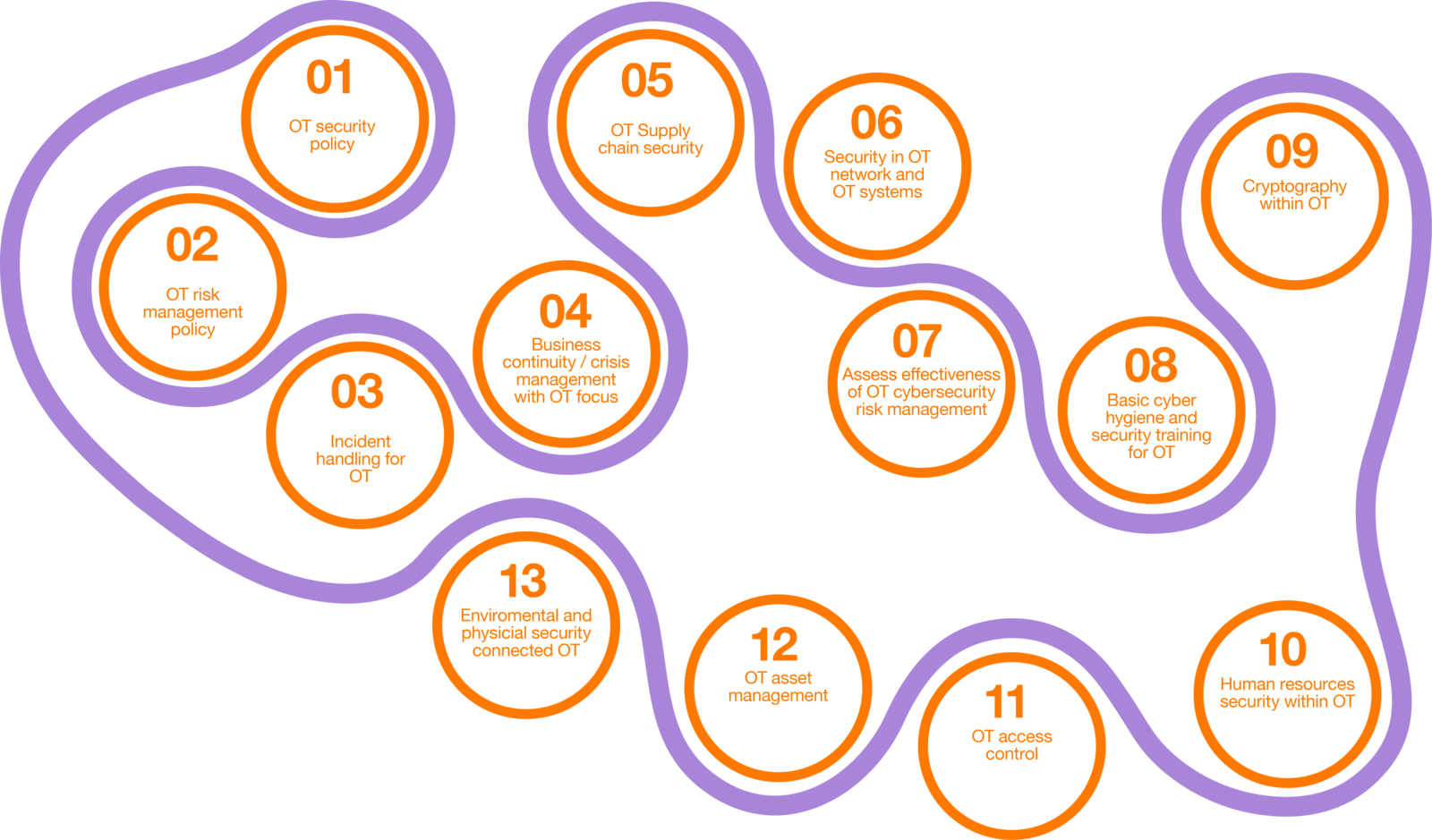

Eftersom OT skiljer sig från IT på många viktiga sätt är det inte möjligt att helt enkelt kopiera IT-säkerhetsåtgärder. Istället är ett OT-specifikt ramverk nödvändigt för att effektivt hantera OT-säkerhetsrisker

If you would like the english version of this e-book, download below.

Download e-book

Orange Cyberdefenses långa erfarenhet inom OT var ovärderlig – deras djupa förståelse skapade förtroende, uppmuntrade till öppen dialog och engagemang under hela utvärderingen, vilket naturligtvis ledde till kompetenshöjning och en korrekt bild av vår industriella miljö.

Fawzi Aiboud Nygren BISO, Volvo Group Trucks Operations

OT-miljöer utvecklas ofta genom organisk expansion där nya system och komponenter kontinuerligt läggs till utan en sammanhängande, övergripande säkerhetsarkitektur. IT gör det svårt att upprätthålla synlighet, konsistens och kontroll över hela attackytan, som vanligtvis äventyras av attackvektorer som:

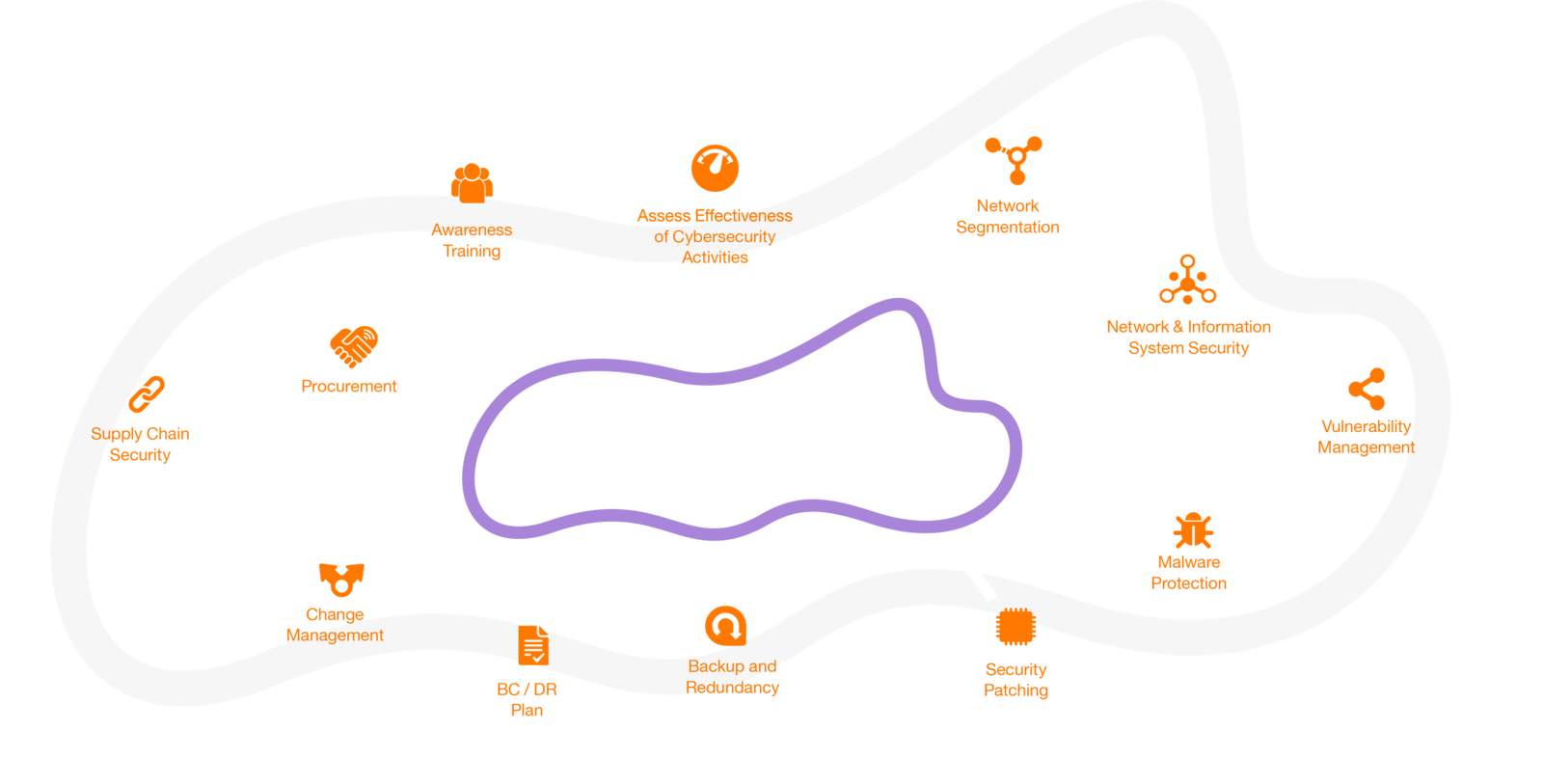

Hög OT-säkerhet bygger på riskbaserad identifiering av all uppdragskritisk teknik. I denna process kan stödsystem lätt förbises. För att minska risken för era komplexa OT-miljöer och undvika de vanligaste attackvektorerna, så att ni kan ligga steget före hoten och samtidigt bygga upp en resilient OT-säkerhetsstrategi, se till att ni uppfyller följande krav:

I takt med att cyberhot utvecklas blir OT-miljöer alltmer attraktiva mål. Medan de flesta attacker för närvarande startar i IT och sprider sig till OT, har dedikerad OT-malware redan upptäckts.

Att förlita sig på en reaktiv strategi – att endast reagera efter en attack – riskerar att orsaka allvarliga operativa, miljömässiga, ekonomiska och varumärkesmässiga skador. Istället måste organisationer anta en proaktiv, förebyggande strategi.

Genom att vidta dessa åtgärder kan ni ligga steget före nya hot och bygga upp motståndskraft mot framtida attacker.

För beslutsfattare är förståelsen för vikten av OT-säkerhet det första steget mot att skapa en motståndskraftig och säker industriell miljö. Viktiga slutsatser är bland annat:

Carsten Lyth | Business Area Manager, OT Security

Effektiv OT-säkerhet är en affärsmässig drivkraft, inte bara en teknisk nödvändighet. Det kräver visionärt ledarskap, proaktiv riskhantering och en enhetlig strategi på alla nivåer i organisationen. De som leder med framsynthet kommer att skydda sin verksamhet och säkra sin konkurrensfördel.

Att genomföra en säkerhetsbedömning handlar inte bara om att identifiera säkerhetsbrister – det handlar om att bygga en stabil grund för framtiden. Genom att utvärdera våra OT-säkerhetsrutiner har vi kunnat genomföra betydande förbättringar, vilket säkerställer starkare skydd och efterlevnad av nya standarder som NIS2 och NIST.

– Julian Beauregard Camp, Subject Matter Expert OT, EcoDataCenter

Industri 4.0 förändrar landskapet med ökad konnektivitet, automatisering och datadriven drift. I denna föränderliga miljö är artificiell intelligens (AI) inte längre valfritt – det är en strategisk nödvändighet för OT-säkerhet.

AI möjliggör realtidsanalys och beslutsfattande som går utöver traditionella metoder. Istället för att enbart förlita sig på fördefinierade regler lär sig AI vad som är ”normalt” inom era system och upptäcker avvikelser som kan indikera cyberattacker, funktionsfel eller interna hot. Detta är särskilt viktigt eftersom OT-system blir mer autonoma och mindre beroende av mänsklig övervakning.

Men även hotaktörer utnyttjar AI – de utvecklar skadlig programvara som undviker upptäckt, anpassar sig till miljöer och riktar sig mot kritisk infrastruktur med precision. För att ligga steget före måste försvararna utnyttja AI med samma ambition och tillämpa den på hotdetektering, respons och strategisk prognostisering.

Med framåtblickande AI-säkerhet blir Industry 4.0:s löfte om innovation en motståndskraftig, anpassningsbar och säker verklighet.

Framöver måste ni ställa er följande frågor:

I takt med att organisationer påskyndar digitaliseringen och inför nya tekniker måste OT-säkerheten utvecklas för att hantera nya hot.

Här är de viktigaste trenderna som formar framtiden för OT-säkerhet:

Djupare IT-OT-integration

Ökad kommunikation mellan IT och OT medför ökade säkerhetsrisker. Effektiva strategier måste sömlöst överbrygga båda miljöerna för att skydda mot hot.

Strängare regulatoriska krav

Framtida krav kommer att kräva högre säkerhetsstandarder inom OT. Organisationer måste proaktivt uppfylla kraven för att undvika påföljder och driftsstörningar.

Kompetensbrist och utbildning

I takt med att OT-säkerheten blir allt mer komplex ökar också behovet av specialiserad expertis. Det är viktigt att investera i utbildning och rekrytering av kompetent personal inom både IT och OT.

Förändringar i arkitekturen

Koncept som Zero Trust införs i OT-miljöer, vilket kräver organisatoriska och tekniska anpassningar för att säkerställa att ingen enhet eller användare betraktas som pålitlig.

Tillväxt inom IoT och Industri 4.0

Ökningen av uppkopplade IoT-enheter utökar attackytan, vilket kräver avancerade säkerhetsåtgärder för att skydda dessa system och upprätthålla driftsintegriteten.

Utveckling av hot och attackvektorer

Cyberbrottslingar blir alltmer sofistikerade och använder sig av ransomware och attacker mot leveranskedjan. Framtidens OT-system måste vara förberedda på att upptäcka och försvara sig mot dessa hot.

AI och IoT: Möjligheter och risker

AI och IoT ökar visserligen den operativa effektiviteten, men medför också sårbarheter. Det är avgörande att säkra dessa system eftersom de fortsätter att öka i industriella miljöer.

För att förbereda sig för framtida cyberhot mot industrin måste organisationer anamma ett framåtlutat tänkesätt.

Detta innebär:

För att stärka IT- och OT-säkerheten i hela Europa har EU utfärdat NIS2-direktivet, som har införlivats i nationell lagstiftning av de 27 EU-länderna. Eftersom direktivet särskilt riktar sig till organisationer som arbetar med kritisk infrastruktur lägger det stor vikt vid OT-säkerhetskrav.

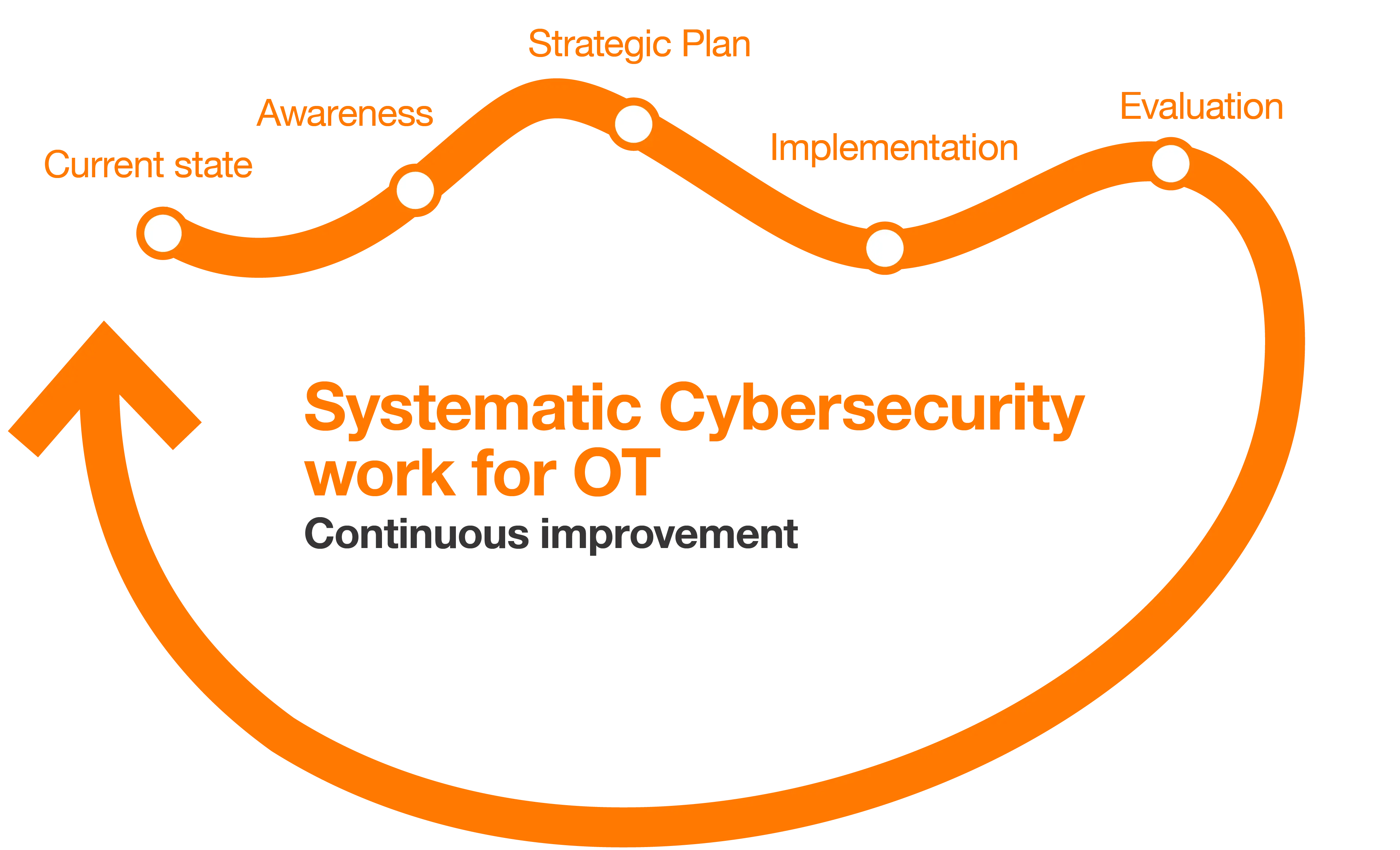

Börja med att skapa en strategisk handlingsplan

En framgångsrik OT-säkerhetsstrategi bör bygga på en tydlig handlingsplan som innehåller kort- och långsiktiga mål som är i linje med affärsmålen, hanterar viktiga sårbarheter och fastställer de steg som krävs för att uppnå en säker OT-miljö.

Börja med att utvärdera den aktuella säkerhetssituationen, identifiera kritiska tillgångar och implementera ett ramverk för riskhantering. Med tiden bör handlingsplanen utvecklas för att anpassas till nya tekniker, affärsbehov och nya hot.

Så här kommer ni igång med OT-säkerhet

Om ni just har börjat er resa mot OT-säkerhet är det första steget att utvärdera er nuvarande riskbild. Samarbeta med experter för att identifiera potentiella sårbarheter och börja implementera de lösningar som krävs för att skydda din OT-miljö. Använd OT-säkerhetsbedömningar, pentest och managerade säkerhetstjänster för att accelerera er säkerhetsstrategi.

If you would like the english version of this e-book, download below.

Download e-bookPå Orange Cyberdefense är vi medvetna om de unika utmaningarna inom OT-säkerhet och de avgörande skillnaderna mellan OT- och IT-miljöer. Eftersom dessa områden kräver skräddarsydda lösningar räcker det inte med en enkel kopiera-och-klistra-in-strategi. Vår expertis spänner över flera branscher och sektorer, vilket gör att vi kan leverera lösningar som skyddar både de fysiska och digitala aspekterna av er OT-miljö enligt högsta standard.

Samarbeta med oss för att bygga en resilient och säker OT-miljö – skydda er verksamhet idag och förbered er för morgondagens utmaningar.

Våra managerade säkerhetstjänster ger kontinuerligt skydd genom övervakning i realtid, hotdetektering och incidenthantering – så att era OT-system förblir säkra. Våra erbjudanden omfattar:

Vårt erfarna team av OT-säkerhetskonsulter över hela världen och lokala OT-specialister i Danmark, Sverige och Norge står redo att hjälpa er att avsevärt förbättra ert skydd. Dessa tjänster inkluderar:

IT-säkerheten har utvecklats under årtionden, men OT-miljöer är ofta beroende av äldre system med begränsad övervakning och låg nätverkssynlighet. Att förstå vad som kommunicerar med vad – och varför – är avgörande för att bygga en stark säkerhetsgrund. Vår OT-nulägesanalyser ger den insikt som behövs för att identifiera sårbarheter, prioritera risker och utveckla en tydlig plan för förbättringar.

Vad ni får:

Vad vi erbjuder:

När bör ni överväga en OT-säkerhetsbedömning?

Som en erkänd ledare inom Managed Security Services erbjuder vi branschstandardiserade utvärderingsmetoder och beprövad expertis som hjälper er att bygga en motståndskraftig OT-miljö. Låt oss ta det första steget mot en tryggare och säkrare framtid – tillsammans.

I Orange Cyberdefenses OT Showroom i Lyon erbjuder vi en omfattande, skräddarsydd, interaktiv och praktisk upplevelse där beslutsfattare kan se OT-säkerhet i praktiken. Denna unika anläggning visar upp de senaste OT-säkerhetsteknikerna och ger en realtidsdemonstration av hur våra lösningar fungerar för att skydda kritiska system. Besökare kan delta i praktiska övningar, observera simulerade cyberattacker och lära sig hur de kan hantera säkerhetsutmaningar i sina egna miljöer.

Läs mer