7 Oktober 2025

Mit der zunehmenden Vernetzung von Systemen in der Fertigungsindustrie und der Konsolidierung von Technologien für Industrie 4.0 gewinnt OT Cybersecurity stetig an Bedeutung. Unter den etablierten Standards zur Absicherung von Operational Technology (OT) sticht der IEC 62443 hervor. In diesem Beitrag beleuchten wir die Kernaspekte des IEC 62443-Standards, seine Relevanz für die Industrie und die Herausforderungen bei der Implementierung.

Industrielle Umgebungen stehen durch Digitalisierung und intelligente Fertigung zunehmend unter Cyber-Bedrohungen. Angriffe auf OT-Systeme sind weit verbreitet und nehmen stetig zu. Experten prognostizieren, dass die Ausgaben für OT und IoT Cybersecurity künftig die IT-Ausgaben übertreffen könnten, da die IT-Geräteflotten stagnieren.

Der IEC 62443 ist ein international anerkannter Standard der International Electrotechnical Commission (IEC), der spezifische Anforderungen für Sicherheitsmechanismen in industriellen Automatisierungssystemen festlegt. Er bietet einen systematischen Ansatz, um die OT Cybersecurity entlang aller Prozesse sicherzustellen – von Planung und Implementierung bis zum Betrieb.

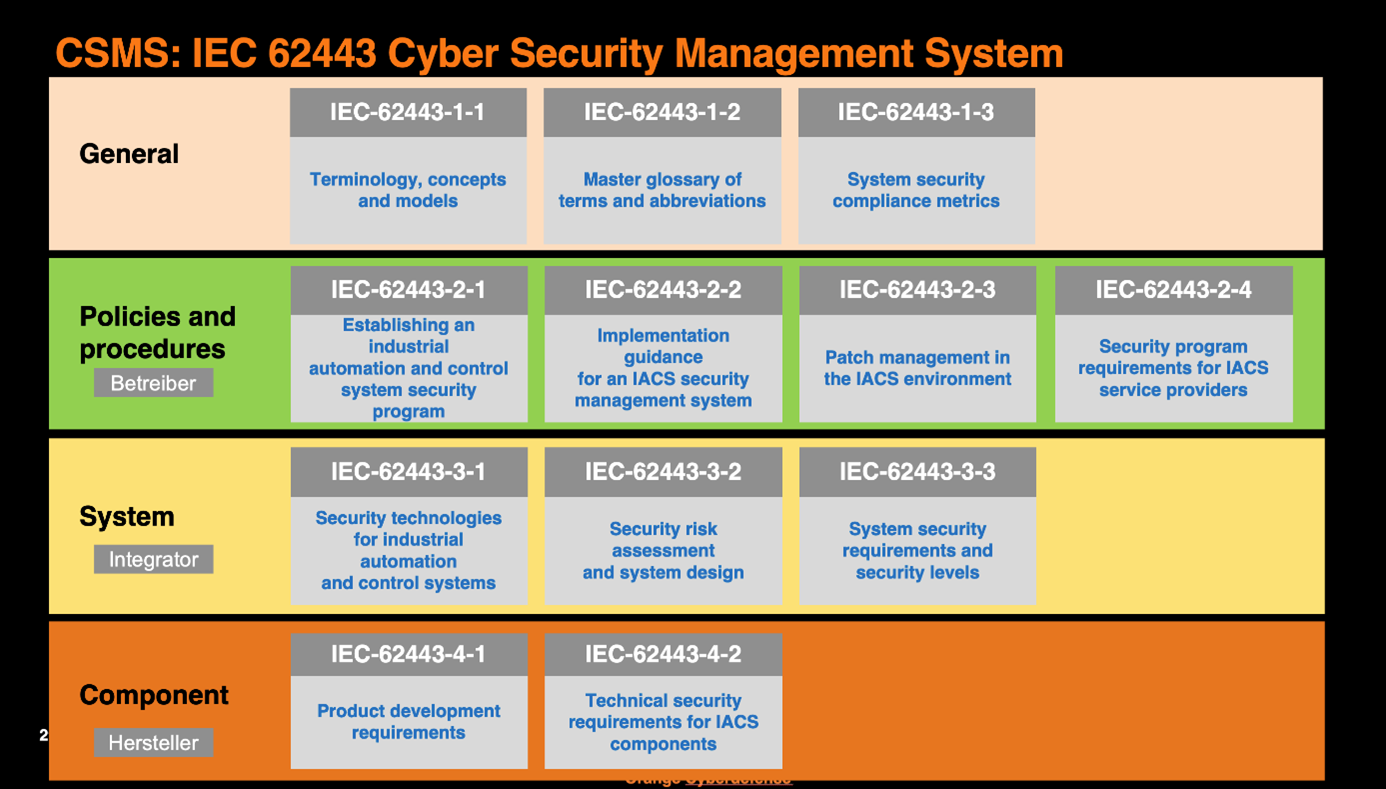

Struktur des IEC 62443

Der Standard gliedert sich in vier zentrale Teile, die jeweils unterschiedliche Aspekte der Cyber-Sicherheit abdecken:

Der Standard betrachtet die Perspektiven von Betreibern, Integratoren und Herstellern, um eine umfassende Sicherheitsstrategie zu ermöglichen.

Der IEC 62443 bietet einen einheitlichen Rahmen für OT Security, der Unternehmen dabei unterstützt, Sicherheitsmaßnahmen systematisch umzusetzen:

Hierbei muss unterschieden werden zwischen Systemen und Komponenten:

OT-Komponenten sind die Hardware und Software, die in industriellen Umgebungen zur Steuerung, Überwachung und Automatisierung physischer Prozesse eingesetzt werden. Sie umfassen verschiedene Geräte und Systeme, die zusammenarbeiten, um die Effizienz, Sicherheit und Zuverlässigkeit industrieller Anlagen zu gewährleisten (z. B. PLC, HMI).

OT-Systeme meinen dasZusammenspiel verschiedener Komponenten zu einem Gesamtsystem – System of systems –, wie sie typischerweise von Maschinenbauern bereitgestellt werden (z. B. Wassermanagement, Energieverteilung, Mülltrennung).

Die Anforderungen des Standards decken mehrere Dimensionen der OT Cybersecurity ab:

Die Implementierung des IEC 62443 bringt mehrere Herausforderungen mit sich:

Erfolgreiche Umsetzung erfolgt durch strukturierte Vorgehensweisen:

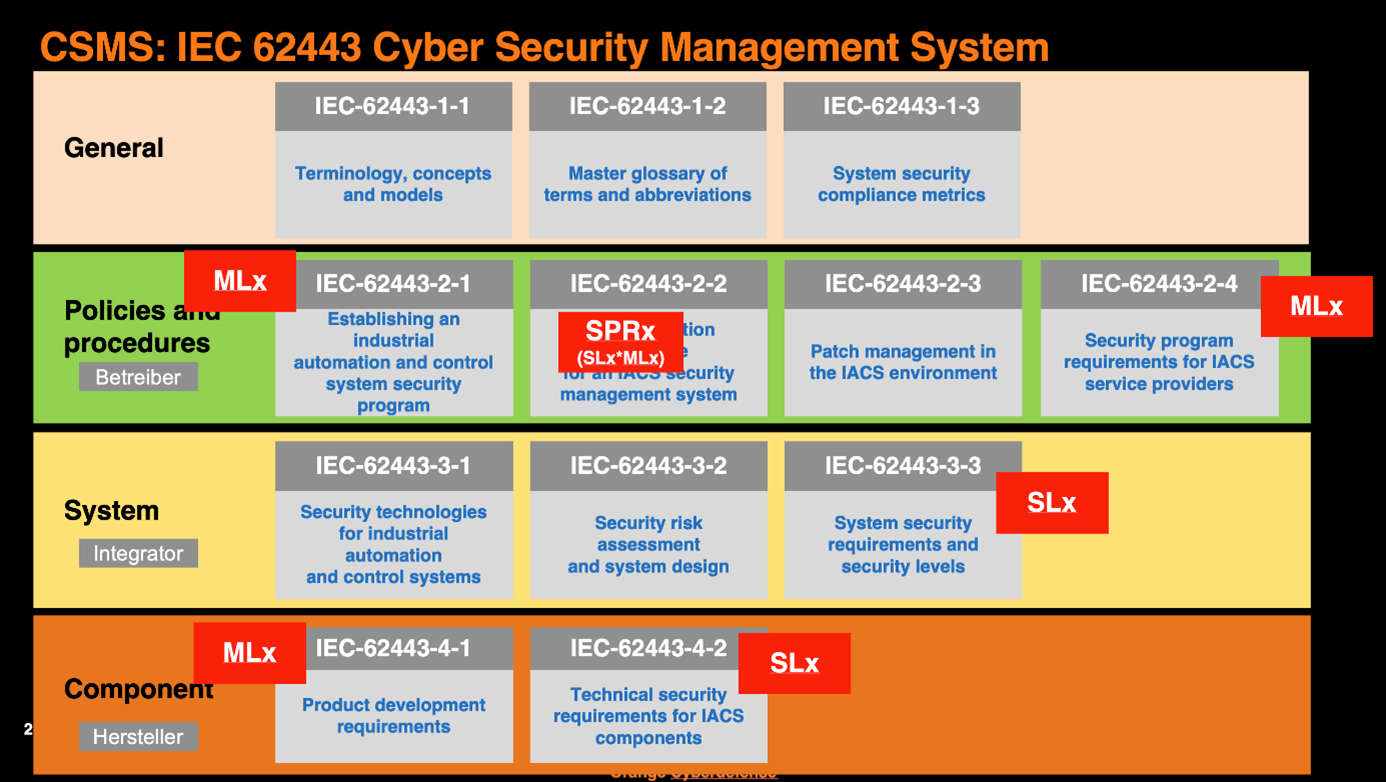

Der IEC 62443 definiert Security Levels (SL) und Maturity Levels (ML):

SL 0 – SL 4: Reichen von keiner speziellen Absicherung (SL 0) bis hin zu Schutz vor gezielten Angriffen mit hohem Ressourcenaufwand (SL 4).

Target (SL-T): Gewünschtes Sicherheitsniveau für ein IACS, Zone oder Conduit.

Achieved (SL-A): Tatsächliche Sicherheitsstufe des Systems.

Capability (SL-C): Sicherheitslevel, das Komponenten oder Systeme bei korrekter Konfiguration erreichen können.

Der Standard definiert zudem Fundamental Requirements (FR) und detaillierte technische Anforderungen (SRE – Security Requirements Enhancements):

Diese Anforderungen werden über Vektoren für Security Levels abgebildet:

Der Vektor repräsentiert die sieben grundlegenden Anforderungen (Fundamental Requirements, FR) des Standards. Im Beispiel der BPCS-Zone mit dem Vektor {2 2 0 1 3 1 3} bedeutet dies:

Dem FR1 – Identification and Authentication Control (IAC) wird für das angestrebte Sicherheitsniveau (SL-T) der Wert 2 zugewiesen, ebenso dem FR2 – Use Control (UC). Für FR3 – System Integrity (SI) liegt der Wert hingegen bei 0, während FR4 – Data Confidentiality (DC) den Wert 1 erhält, und so weiter.

Diese Vektorstruktur ermöglicht eine präzise, nachvollziehbare Zuordnung einzelner Sicherheitsanforderungen zu den jeweiligen Security Levels – und damit eine klare Definition des angestrebten Schutzniveaus in jeder OT-Zone oder jedem Conduit.

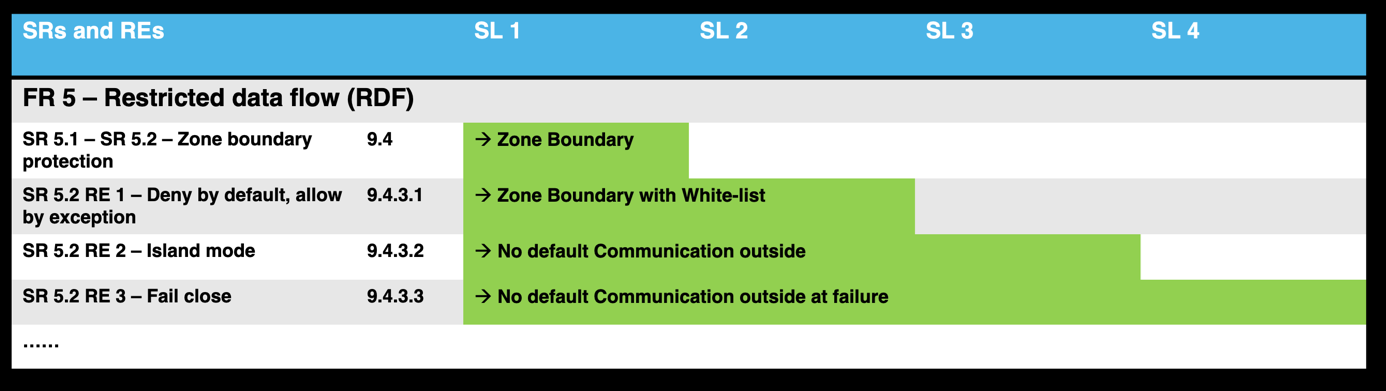

Die zugehörigen Security Requirements (SR) werden in Form tabellarischer Übersichten dargestellt. Sie beschreiben, wie die einzelnen Fundamental Requirements je nach angestrebtem Security Level (SL) umgesetzt werden.

Ein Beispiel hierfür ist FR5 – Restricted Data Flow (RDF) mit dem Requirement FR5.1.

Hier unterscheiden sich die Anforderungen je nach Sicherheitsstufe deutlich:

Diese gestufte Logik zieht sich durch viele weitere Anforderungen des IEC 62443 und macht den Standard zu einem praxisnahen, klar strukturierten Werkzeug für die Umsetzung von OT-Cybersicherheit.

Der hier beschriebene Überblick stellt dabei nur einen Ausschnitt der umfangreichen Inhalte des IEC 62443 dar – der Standard bietet weit mehr Detailtiefe, methodische Ansätze und Umsetzungsrichtlinien, die je nach Branche und Anwendungsszenario weiter vertieft werden können.

Der IEC 62443 ist eine zentrale Grundlage für OT Cybersecurity in industriellen Umgebungen. Die Umsetzung seiner Anforderungen schützt Systeme und Anlagen und bereitet Unternehmen auf neue Bedrohungen vor. Trotz der Komplexität reduzieren strukturierte Best Practices und ein systematischer Ansatz signifikant die Sicherheitsrisiken in OT-Umgebungen.

In kommenden Beiträgen werden wir spezifische Anwendungen des IEC 62443 und weitere relevante Standards für Operational Technology Security vertiefen. Bleiben Sie dran!

7 Oktober 2025

12 August 2025

15 Juli 2025

18 Juni 2024