15 September 2025

Falls Sie es verpasst haben: Lesen Sie den ersten und zweiten Blogartikel der Modern SOC-Reihe.

Da sich Cyberbedrohungen stetig weiterentwickeln, muss sich auch das Security Operations Center (SOC) anpassen. In der dritten Ausgabe der Modern SOC Series erläutert Nicholas King, Global Product Manager bei Orange Cyberdefense, wie External Attack Surface Management (EASM) die Arbeitsweise moderner SOCs revolutioniert. Von der kontinuierlichen Erkennung unbekannter Assets über die Reduzierung von Blind Spots bis hin zu proaktiver Abwehr wird EASM zunehmend zu einer zentralen Fähigkeit für Unternehmen, die vollständige Transparenz und Kontrolle über ihren digitalen Footprint anstreben. Erfahren Sie, wie EASM eine intelligentere Risiko-Priorisierung, schnellere Reaktionszeiten und ein widerstandsfähigeres, intelligence-getriebenes SOC ermöglicht.

Security-Teams können nur das verteidigen, was sie sehen – und genau diese Sichtbarkeit wird heute so stark gefordert wie nie zuvor. Durch Cloud-Sprawl, Mergers & Acquisitions, Third-Party-Services und Shadow IT hat sich die Angriffsfläche moderner Unternehmen rasant vergrößert. Das Verständnis über den gesamten Umfang dieser Angriffsfläche ist zu einer strategischen Notwendigkeit geworden.

„External Attack Surface Management (EASM) bedeutet nicht einfach nur, IPs oder Domains zu scannen“, erklärt Nicholas. „Es geht darum, kontinuierlich zu erkennen, wie Ihr Unternehmen tatsächlich online präsent ist – einschließlich der Dinge, von denen Sie gar nicht wussten, dass sie existieren.“

Von alten Domains unter früheren Markennamen bis zu Cloud-Diensten, die Mitarbeitende außerhalb der IT eingerichtet haben – die moderne Angriffsfläche ist riesig und ständig im Wandel. „Manuell ist das schlicht unmöglich zu erfassen“, ergänzt er. „Das funktioniert nur mit intelligenter, kontinuierlicher Discovery über Plattformen, die verstehen, wer Ihr Unternehmen ist – nicht nur was Ihre IT-Infrastruktur umfasst.“

Je stärker Organisationen auf proaktive Sicherheitsmodelle setzen, desto mehr wird EASM zu einer Basisfähigkeit. Denn moderne SOCs reagieren nicht nur – sie antizipieren.

„In einem modernen SOC darf die Entdeckung eines externen Assets kein manueller Vorgang sein“, sagt Nicholas. „Sie muss eine automatisierte Reaktion auslösen: Tagging, Monitoring, Schutz und – wenn nötig – sofortige Remediation.“

Genau das ermöglicht EASM. Durch die Integration in Threat-Detection-Plattformen und Vulnerability-Scanner werden neu entdeckte Assets direkt in die Schutzschichten des Unternehmens eingespeist. Diese enge Feedback-Schleife verkürzt den Weg von der Identifikation zur Aktion – und reduziert das Risiko übersehener Schwachstellen.

„Es geht nicht nur darum, das Terrain zu kartieren“, so Nicholas. „Sondern es automatisch zu verteidigen, sobald es auf dem Radar erscheint.“

Eine der größten operativen Herausforderungen bei EASM? Noise. Eine Plattform, die alles findet, riskiert auch, Teams mit False Positives zu überfluten.

„Es gibt immer einen Trade-off zwischen Entdeckungsbreite und Datenrelevanz“, erklärt Nicholas. „Je weiter man das Netz auswirft, desto eher fängt man Dinge auf, die gar nicht zum Unternehmen gehören – und das kann die Detektionslast und Plattformkosten nach oben treiben, wenn es nicht sauber gemanagt wird.“

Darum geht es bei effektivem EASM nicht nur um Discovery, sondern um intelligentes Filtern. Unternehmen brauchen vertrauenswürdige Partner oder Managed Services, die Asset-Daten kontinuierlich bereinigen und verfeinern – damit nur relevante Exposures in die Detection- und Response-Systeme weitergeleitet werden.

„Sie brauchen ein System – und ein Team – das weiß, wie man Daten bereinigt, bevor sie zur Ablenkung werden.“

Nicholas compares it to navigating the Wild West of cybersecurity. “There’s so much out there that’s uncontrolled, unregistered, and unmanaged — the unknown unknowns. EASM brings structure and visibility to that chaos.”

Traditionelles Vulnerability Management konzentriert sich oft auf bekannte Assets – also solche, die die IT bereits erfasst hat. Doch in einer Welt, in der jeder mit einer Kreditkarte in Minuten eine öffentlich erreichbare Cloud-App aufsetzen kann, bleibt zu viel im Dunkeln.

„Nehmen wir an, Ihre Scanner decken 70 % Ihrer bekannten Umgebung ab“, sagt Nicholas. „Dann bleibt immer noch ein großer Blind Spot. EASM schließt diese Lücke – es erkennt unbekannte Assets mit potenziellen Schwachstellen, die sofortige Aufmerksamkeit brauchen.“

So ergänzt EASM das klassische Scanning, anstatt es zu ersetzen. Es fungiert als Radar, das ständig nach neuem Terrain sucht und kritische Funde in den Managed Vulnerability Lifecycle des Unternehmens einspeist.

Nicholas vergleicht es mit dem Wilden Westen der Cybersecurity: „Da draußen gibt es so vieles, was unkontrolliert und nicht registriert ist – die unknown unknowns. EASM bringt Struktur und Sichtbarkeit in dieses Chaos.“

EASM geht über das reine Auffinden von Assets hinaus – es geht darum, zu verstehen, welche davon wirklich relevant sind. Genau hier wird Kontext entscheidend.

„Wenn wir Kunden onboarden, klassifizieren und taggen wir Assets nach ihrer geschäftlichen Relevanz“, erklärt Nicholas. „So können wir Exposures nach Risiko priorisieren – unter Berücksichtigung von Asset-Kritikalität, technischer Verwundbarkeit und realer Threat Intelligence.“

Dieser multifaktorielle Ansatz sorgt dafür, dass Alerts nicht nur technisch korrekt, sondern auch operativ relevant sind. Threat Intelligence spielt dabei eine Schlüsselrolle: Wird eine Schwachstelle aktiv ausgenutzt, steigt ihre Priorität sofort.

„Priorisierung ist alles“, betont Nicholas. „Ohne sie erzeugt man nur noch mehr Noise im System.“

Wie wird sich EASM im SOC der Zukunft entwickeln?

„Es wird nicht immer im Vordergrund stehen, aber es wird eine zentrale Fähigkeit bleiben – tief in die Arbeitsweise moderner SOCs integriert“, sagt Nicholas.

Mit der Konsolidierung von Security-Plattformen – die Exposure Management, Threat Detection und automatisierte Response vereinen – wird EASM eine Schlüsselrolle spielen, indem es diesen Systemen die notwendige Sichtbarkeit liefert. Besonders in plattformgetriebenen Modellen (wie Microsoft XDR oder ähnlichen) wird EASM zum zentralen Input für alles – von der Reduzierung der Angriffsfläche bis zur Echtzeit-Detektion.

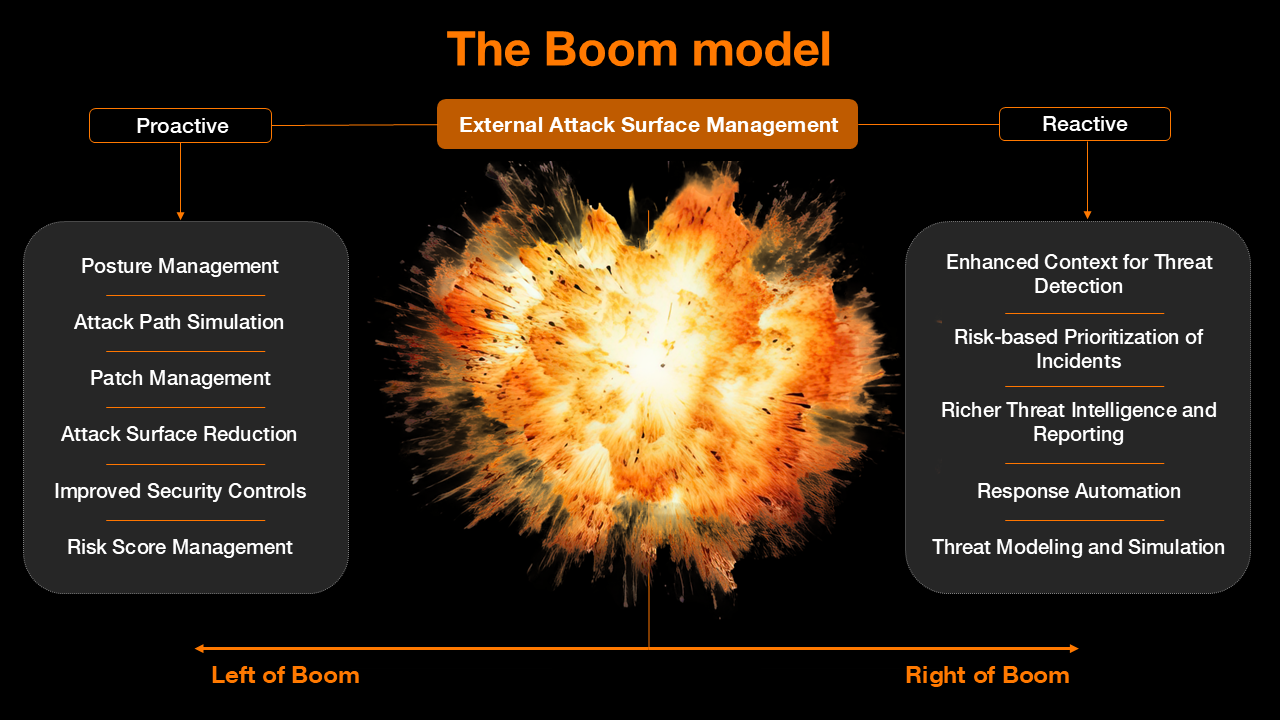

Zur Veranschaulichung verweist Nicholas auf ein in SOC-Kreisen verbreitetes Denkmodell – das „Boom Model“:

„Links vom Boom liegt der proaktive Bereich – dort, wo man die Angriffsfläche verstehen, Exposures reduzieren und Vorfälle verhindern will. Rechts vom Boom befindet man sich im Reaktionsmodus – Erkennen und Reagieren auf Bedrohungen. EASM ist eine Left-of-Boom-Fähigkeit. Es hilft Ihnen, zu handeln, bevor etwas schiefläuft.“

Diese Left-of-Boom-Perspektive ist entscheidend für SOCs, die Alarmmüdigkeit reduzieren und ihre Detection-Investitionen strategischer ausrichten wollen. Wer die Angriffsfläche proaktiv verkleinert, reduziert automatisch das Volumen und die Dringlichkeit der Bedrohungen auf der rechten Seite des Booms.

„Dorthin entwickelt sich die Reise“, sagt Nicholas. „Ein kontinuierlicher Strom externer Discovery, der in eine einheitliche Plattform fließt – eine Plattform, die Schwachstellen erkennen, verteidigen und sogar automatisch beheben kann – und das schnell.“

Für alle, die ihre EASM-Reise beginnen, hat Nicholas einen klaren Rat: Starten Sie mit der Identität.

„Sie müssen verstehen, wer Sie als Organisation online sind – und dieses Bild verändert sich ständig“, sagt er. „Das ist der wahre Mehrwert von EASM: Es liefert eine Live-Karte Ihres digitalen Selbst – über Clouds, Lieferanten, Dev-Teams und Business Units hinweg.“

Und sobald Sie dieses Bild haben, wird alles andere möglich: Priorisierung, Automatisierung – und letztlich besserer Schutz.

„EASM ist kein Nice-to-have“, schließt Nicholas. „Es ist ein essenzieller Bestandteil eines modernen SOCs – eines SOCs, das für die Geschwindigkeit und Komplexität der heutigen Bedrohungslandschaft gewappnet ist.“

Global Product Manager

Orange Cyberdefense

Nicholas King ist ein Cybersicherheitsexperte mit über 20 Jahren Erfahrung in den Bereichen IT-Infrastruktur und Sicherheit. Als Produktmanager bei Orange Cyberdefense leitet er die Entwicklung innovativer Lösungen für das External Attack Surface Management (EASM) und unterstützt Unternehmen dabei, kontinuierliche Transparenz, proaktive Risikominderung und höhere Widerstandsfähigkeit zu erreichen. Als anerkannter Experte für Bedrohungserkennung und -schutz kombiniert Nicholas King fundierte technische Kenntnisse mit praktischer Führungserfahrung, um sicherzustellen, dass EASM zu einer Kernkompetenz wird, die den Kunden von Orange Cyberdefense einen Mehrwert bietet.

15 September 2025

25 September 2025

23 September 2025

7 Oktober 2025