18 Juni 2024

In der heutigen digitalisierten Welt, in der die industrielle Infrastruktur immer stärker vernetzt ist, gewinnt OT Security (Operational Technology Security) immer mehr an Bedeutung. Insbesondere wenn es darum geht, kritische Infrastrukturen wie Energieversorgung, Wasserwerke, Fertigungsanlagen und Verkehrssysteme abzusichern, ist ein tiefes Verständnis von OT Cybersecurity unerlässlich. Doch was verbirgt sich hinter diesem Begriff, und warum ist er für Unternehmen von zentraler Bedeutung?

Disclaimer: In diesem und den folgenden Blogbeiträgen verwenden wir den Begriff OT Security und OT Cybersecurity synonym. Der Begriff OT Cybersecurity ist jedoch präziser, da er durch das Wort „Cyber“ klar auf digitale Bedrohungen hinweist. Während „Safety“ (Sicherheit im Sinne von Schutz vor physischen Gefahren) und „Security“ (Schutz vor digitalen Angriffen) im Deutschen beide mit „Sicherheit“ übersetzt werden, unterscheiden sie sich in ihrer Bedeutung. Für die technische Absicherung digitaler Systeme ist OT Cybersecurity die treffendere Bezeichnung.

Operational Technology bezieht sich auf die Hardware und Software, die zur überwachten und automatisierten Steuerung von industriellen Prozessen verwendet wird. Dazu gehören beispielsweise:

Im Gegensatz zu Information Technology (IT), die sich primär auf die Verwaltung von Daten und Informationen konzentriert, liegt der Fokus von OT auf der Sicherheit, Verfügbarkeit und Effizienz physischer Prozesse. Das Ziel ist die kontinuierliche und sichere Steuerung verschiedener technischer Anlagen und Infrastruktursysteme.

Mit der zunehmenden Vernetzung von OT-Systemen und der Einführung von Technologien wie dem Internet der Dinge (IoT) und der industriellen Automatisierung (Industrie 4.0) sind OT-Systeme stärker Cyberbedrohungen ausgesetzt. Ein erfolgreicher Angriff auf eine OT-Infrastruktur kann schwerwiegende Folgen haben:

Es gibt wesentliche Unterschiede zwischen IT- und OT Cybersecurity, die beachtet werden sollten:

Wichtig: Die oberste Priorität in OT ist die Sicherheit (Safety) und die Verfügbarkeit der physischen Prozesse, um Mensch und Umwelt zu schützen. Tabelle 2.1 in der NIST SP 800-82r2 gibt einen sehr guten Überblick zu den Unterschieden zwischen IT-Systemen und OT-Systemen.

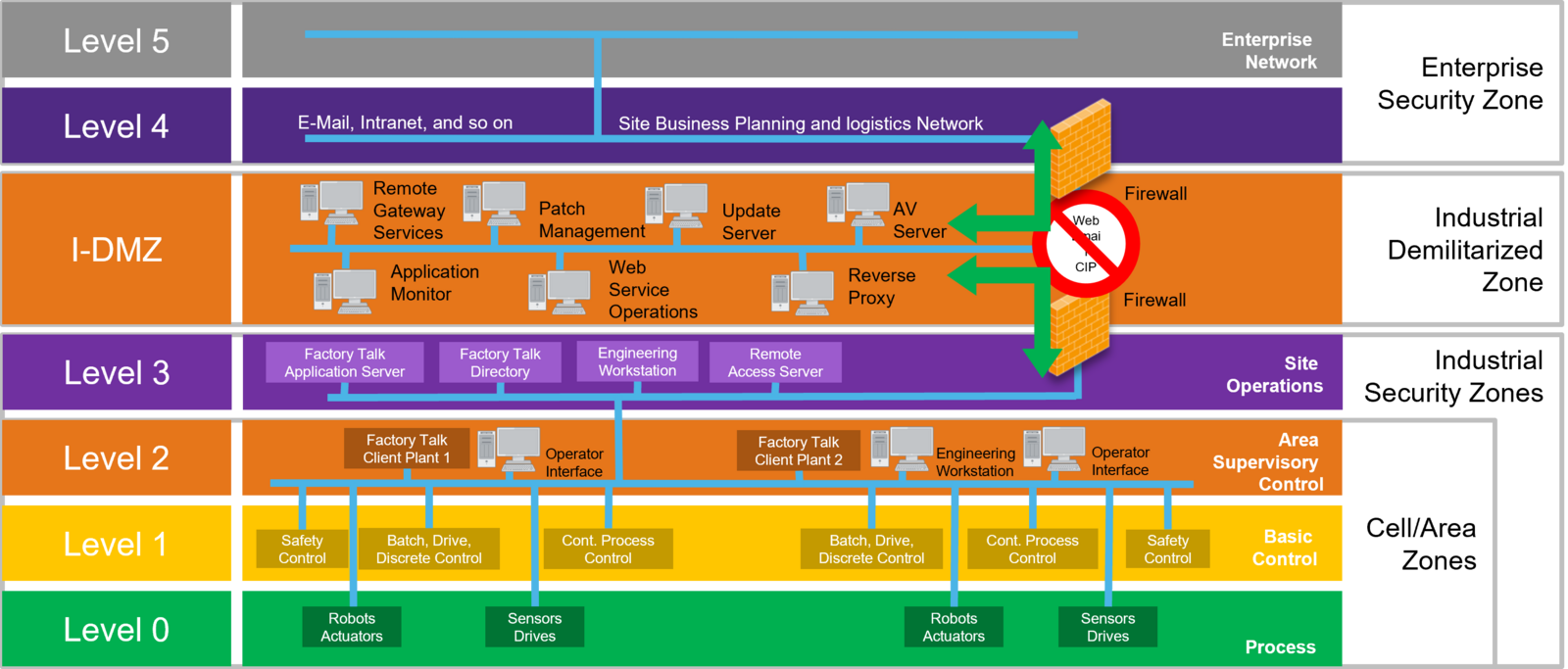

In der OT Security Welt wird häufig das Purdue Model (auch PERA – Purdue Enterprise Reference Architecture) verwendet, um die Netzwerkarchitektur zu strukturieren. Es beschreibt verschiedene Levels, die die Grenzen zwischen Unternehmensnetzwerk und Anlagensteuerung definieren.

Die Industrial DMZ (I-DMZ) bildet die Schnittstelle zwischen dem Enterprise IT-Netzwerk (Level 4/5) und der OT-Anlage (Level 0-3). In den Leveln 2 & 3 findet man auch IT-Systeme wie Windows- oder Linux-Server, die je nach Unternehmenssichtweise in die OT- oder IT-Welt eingestuft werden.

Um die Sicherheit von OT-Systemen zu gewährleisten, sollten Unternehmen proaktive Maßnahmen ergreifen:

OT Cybersecurity ist ein entscheidender Bestandteil zur Gewährleistung der Sicherheit und Effizienz von modernen industriellen Prozessen. Angesichts der ständigen Bedrohung durch Cyberangriffe müssen Unternehmen ein robustes Sicherheitsmanagement implementieren, um ihre OT-Infrastrukturen zu schützen. In den kommenden Blogbeiträgen zu OT Cybersecurity werden wir tiefer in spezifische Aspekte und Best Practices eintauchen, um Ihnen wertvolle Einblicke und Strategien zu bieten.