25 Februar 2022

Der Begriff Ransomware ist in den Medien zum Allgemeingut geworden, da wir täglich in den Zeitungen darüber lesen. Um der Ransomware-Bedrohung zu begegnen, müssen wir eine wichtige Unterscheidung treffen, die in den Berichten oft nicht näher ausgeführt wird. Ransomware selbst ist nur das Ende eines Angriffs. Ein Angriff wird nicht durch Ransomware durchgeführt, sondern Sie werden mit Ransomware angegriffen. Ransomware beschreibt eine Form von Malware, nicht eine Form von Verbrechen.

Ransomware ist nur eine Form der Erpressung. Wenn Unternehmen ihre Sicherheitsvorkehrungen erhöhen, ist es für Angreifer möglicherweise schwierig, sich Zugang zu einem Unternehmen zu verschaffen. Aber Angreifer könnten eine Organisation durch einen DDos-Angriff oder einfachen Datendiebstahl erpressen.

Wir schlagen vor, den Begriff "Cyber-Extortion", abgekürzt "Cy-X" (ausgesprochen "sigh ex"), zu verwenden:

“Cy-X ist eine Form der Computerkriminalität, bei der die Sicherheit eines digitalen Unternehmenswertes (Vertraulichkeit, Integrität oder Verfügbarkeit) kompromittiert und in irgendeiner Form ausgenutzt wird, um eine Zahlung zu erpressen.”

Der ultimative Akt der Erpressung beinhaltet mehr als ein Verbrechen, einschließlich des unbefugten Zugriffs auf Computer und Daten am einen Ende des Spektrums und der Erpressung eines Lösegelds am anderen Ende.

Nachdem wir nun die Terminologie für diese Kriminologie festgelegt haben, können wir einen Blick auf die Bedrohungslandschaft und ihre Akteure und Opfer werfen. Wer sind die Akteure in diesem Bereich und in welchen Branchen oder Ländern richten sie den größten Schaden an?

Cy-X ist eine einzigartige Form der Cyberkriminalität, in welcher wir einen Teil der kriminellen Handlungen über "Victim Shaming"-Leakseiten beobachten und analysieren können.

Durch unsere eigenen Nachforschungen, die Analyse und Anreicherung von Daten, die von den verschiedenen Cy-X-Betreiber- und Marktseiten stammen, können wir direkte Einblicke in die Viktimologie aus dieser spezifischen Perspektive geben. Wir bezeichnen die Auflistung einer kompromittierten Organisation auf einer Cy-X-Leak-Site als "Leak-Threat".

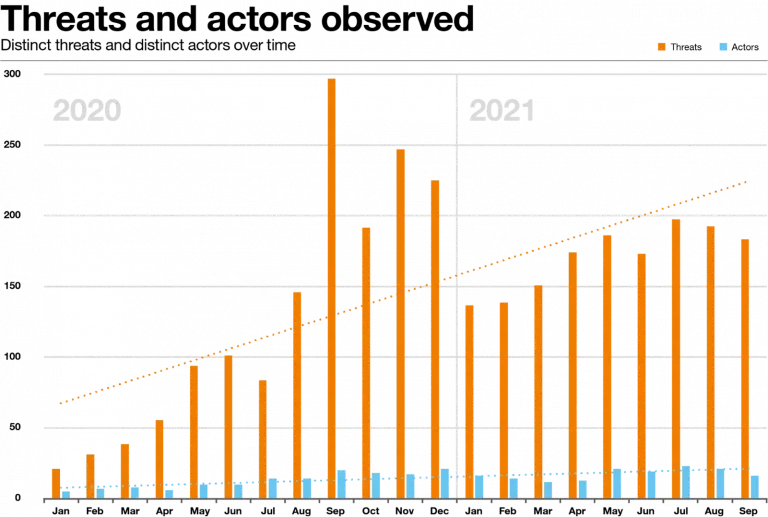

Seit Anfang Januar 2020 haben wir 3.027 einzigartige "Leak-Threats" dieser Art bei 67 verschiedenen Akteuren identifiziert und dokumentiert. Da das Dark Web per Definition nicht indexiert ist, können wir nur die Bedrohungen erfassen, die wir sehen. Wir stellen jedoch einen erheblichen Anstieg fest: Die Zahl der Leak-Threats hat sich vom ersten Quartal 2020 bis zum dritten Quartal 2021 fast versechsfacht.

Wie in jedem anderen Geschäft, das sich als rentabel erweist, lässt die Konkurrenz nicht lange auf sich warten. Es ist daher nicht verwunderlich, dass die Zahl der verschiedenen Akteure weiter gestiegen ist. Interessant dabei ist, dass das Wachstum der Bedrohungen und Akteure nicht linear verläuft, wie das nachstehende Diagramm zeigt.

Es gibt auch einen großen Unterschied in der "Größe" des Feldes. Fast 50 % aller Bedrohungen lassen sich auf nur fünf "Alpha"-Akteure zurückführen - Conti, REvil, Maze, Egregor und LockBit 2.0. Aus einer anderen Perspektive betrachtet, werden die anderen 50 % aller Bedrohungen einer zweiten Schicht von 58 verschiedenen Gruppen zugeschrieben, von denen 30 in den letzten zwei Jahren mehr als 10 Bedrohungen verübt haben.

Kehren wir nun zu den 3.027 Datensätzen in unseren Leak-Site-Bedrohungsdaten zurück und werfen wir einen Blick auf die Branchen und Länder, in denen die Opfer tätig sind.

Bei der Betrachtung der verschiedenen Länder können wir zu dem Schluss kommen, dass die relative Anzahl der Opfer in einem Land einfach eine Funktion der Anzahl der Online-Unternehmen in diesem Land ist, die sich auf das relative BIP dieses Landes zurückführen lässt. Je größer die Wirtschaft eines Landes ist, desto mehr Opfer wird es wahrscheinlich geben.

Diese Schlussfolgerung bedeutet jedoch nicht, dass nicht auch Unternehmen in anderen Ländern betroffen sind. Weltweit besteht eine gleichmäßige Wahrscheinlichkeit, dass ein Unternehmen in einem bestimmten Land Opfer wird. Je mehr Unternehmen es in einem Land gibt, desto mehr Opfer gibt es logischerweise auch.

Ebenso wie die Verteilung auf die verschiedenen Länder können auch die Opfer von Leck-Threats in jeder Branche zu finden sein. Es lassen sich jedoch zwei Branchen identifizieren, in denen die Zahl der Opfer am höchsten ist: das Fertigungswesen und professionelle, wissenschaftliche und technische Dienstleistungsunternehmen.

Es gibt mehrere Erklärungen für diese Rangfolge. Vielleicht denken Kriminelle, dass diese Branchen eher zahlungsfähig sind, oder sie glauben, dass ihre allgemeine Cybersicherheitslage nicht so robust ist wie die anderer.

Hätten es die Akteure auf bestimmte Branchen abgesehen, wäre zumindest ein gewisses Maß an Spezialisierung zu erwarten. Die Tatsache, dass dies nicht der Fall ist, deutet darauf hin, dass die am häufigsten angegriffenen Branchen nicht speziell ins Visier genommen werden, sondern dass sie etwas anderes gemeinsam haben. Wir vermuten, dass der gemeinsame Nenner einfach darin besteht, dass sie weniger darauf vorbereitet sind, Angriffe abzuwehren.

Die Landschaft der Cy-X-Bedrohungsakteure ist komplex und dynamisch. Die Gesamtzahl der Akteure wächst stetig, auch wenn einzelne Akteure im Laufe der Zeit kommen und gehen. Während eine Handvoll "Alpha"-Akteure für etwa die Hälfte aller Straftaten verantwortlich ist, gibt es Dutzende anderer "kleinerer" Akteure, die sich ebenfalls behaupten müssen.

Die Cyber-Extortion entwickelt sich ständig weiter, nicht nur in Bezug auf die eingesetzte Technologie, sondern auch in Bezug auf ihr Geschäftsmodell. In dem Maße, wie neue Formen der Erpressung an Bedeutung gewinnen, sollten wir uns darauf vorbereiten, unsere technischen Verteidigungsmaßnahmen und andere Gegenmaßnahmen entsprechend anzupassen.

Dieser Blog ist ein Auszug aus unserem Security Navigator 2022. Ausführlichere Details, Zahlen und Hintergrundberichte zu Cy-X können Sie hier herunterladen.

Schauen Sie die Aufzeichnung unseres Security Navigator Webinars an