The router of all evil

Unterschätzte Bedrohungen des Home-Office

Wie ungeschützte Home-Router die Unternehmenssicherheit gefährden können

Ein wichtiges neues Detail, das wir berücksichtigen müssen, da sich Mitarbeiter von anderen Standorten aus mit dem Firmennetzwerk verbinden, ist die Sicherheit dies Heimrouters des Benutzers. Eine völlig neue Reihe von Bedrohungen, Risiken und potenziellen Kompromittierung wird durch anfällige oder falsch konfigurierte Heimrouter eingeführt. Und die traditionellen Netzwerksicherheitskontrollen, die wir derzeit zum Schutz von Remote-Mitarbeitern einsetzten, sind für den Umgang mit dieser Situation nicht optimal geeignet.

Klare technische Strategien und womöglich unkonventionelle Ansätze sind erforderlich, um Remote-Mitarbeiter, die sich von zu Hause aus über nicht vertrauenswürdige Router verbinden, umfassend zu schützen.

Alle Ihre Benutzer-LANs gehören jemand anderem…

Detaillierte Empfehlungen finden Sie im PaperEinleitung: eine unterschätzte Bedrohung

- Remote Work mittels Wi-Fi ist alltäglich geworden

- Captive Portale sind alltäglich

- Heim-Router sind nicht sicher, oder unsicher konfiguriert

- Heim-Router sind ein beliebtes Ziel

- Unsere primäre Sicherheitsreaktion scheint Secure Remote Access zu sein

- Herkömmliche Sicherheitslösungen können die Bedrohungen nicht vollständig abwehren, sie könnten die Situation sogar verschlimmern

- Ein ganzheitlicher Ansatz, neues Denken und ein präziser Einsatz von Technologie sind erforderlich, um das Risiko zu reduzieren

Warum es DHCP und Captive Portals gibt

Das DHCP-Protokoll wird vom Heimrouter verwendet, um wichtige Konfigurationseinstellungen für den Endpunkt zu definieren. Daher kann ein kompromittierter Heimrouter einen außerordentlichen Einfluss auf die Konfiguration und das Verhalten eines Remote-Arbeitsplatzrechners ausüben und muss in Ihrem Bedrohungsmodell berücksichtigt werden.

- Zuweisung der Netzwerkkonfiguration an Geräte

- Reiche Auswahl an Optionen

(IPv4 & IPv6, Routes, DNS, Preboot eXecution Environment)

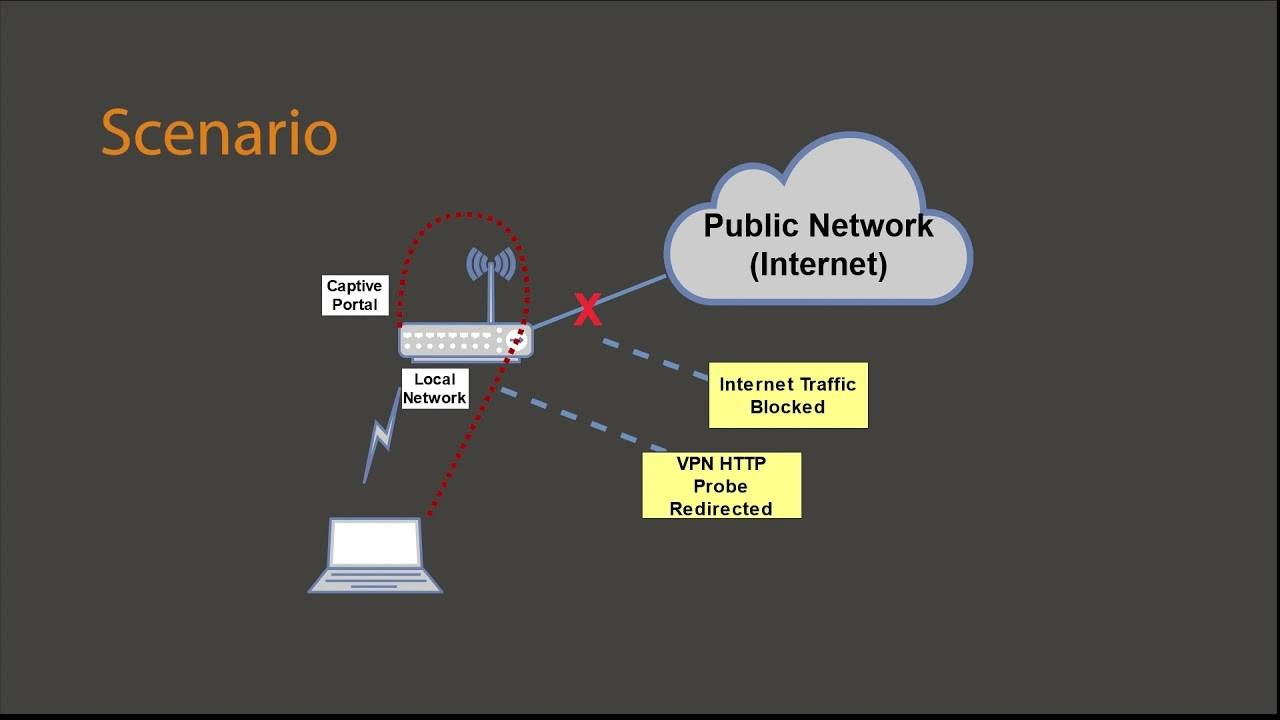

Captive Portals

Noch mehr Einfluss nehmen Captive Portals, indem sie ausgehende Internetverbindungen blockieren (erforderlich zum Aufbau eines VPN) und das Verhalten des Standardbrowsers beeinflussen.

- “Kostenloses” Internet mit Bedingungen verknüpft

- Gesteuert durch den Provider über AP

- Beeinflusst das Verhalten des Browsers

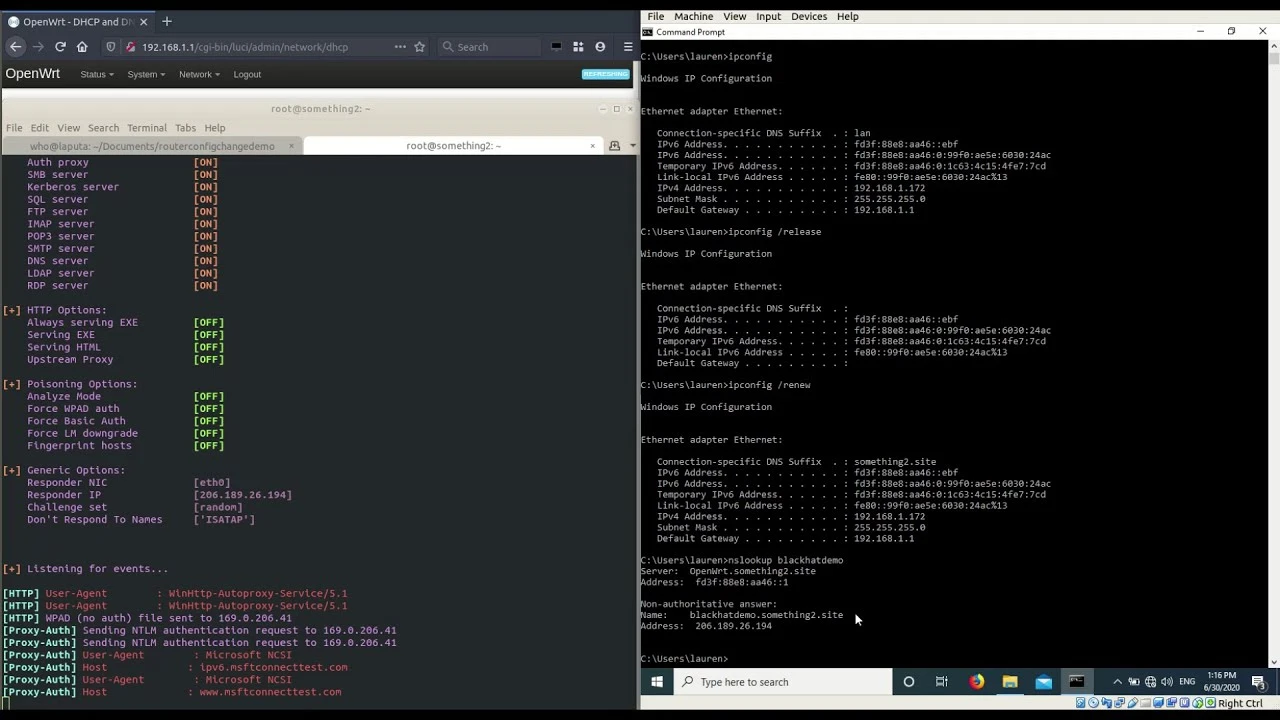

Angriffsszenario 1: Routingkontrolle mittels DHCP

Angriffsszenario 2: OS-Boot-Kontrolle mittels DHCP

Angriffsszenario 3: Browserkontrolle

Angriffsszenario 4: Responder Angriff

Den sicheren Fernzugriff auf den Prüfstand stellen

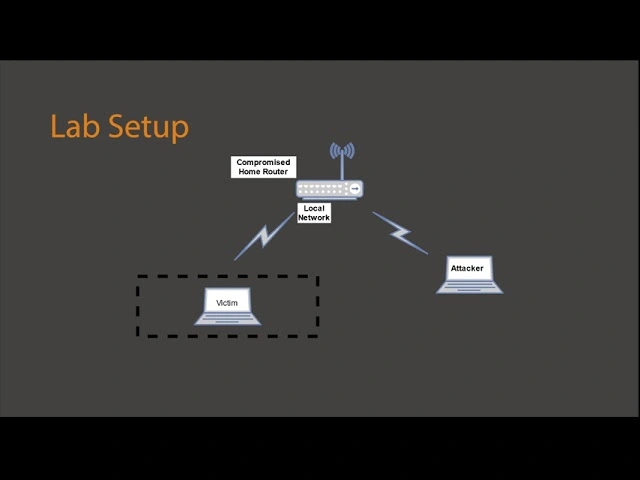

Wir haben mehrere bekannte Lösungen in unterschiedlichen Konfigurationen gegen verschiedene Arten von Angriffen getestet. Die Ergebnisse sehen Sie hier:

Legende

Getestete Angriffsszenarien:

- Ausspionieren sensibler Daten

- DNS ‘Person in the Middle’ (PiTM) oder Spoofing

- Erfassen von Anmeldeinformationen über eine gefälschte Website

- Erfassen von Windows-Hashes über Responder

- Verwendung des Browsers als Tunnelling-Proxy

- Verwendung von IPv6 zur Interaktion mit dem Host

Ergebnisse

Diese Ergebnisse sind ein Grund zur Besorgnis.

Unsere anfänglichen Bedenken über das Versagen von VPNs beim Schutz von Maschinen hinter bösartigen APs treffen alle zu.

Selbst wenn ein VPN vollständig eingerichtet ist, kann es die identifizierten Bedrohungen kaum besser abwehren als ein nachlässig konfiguriertes VPN.

"Lockdown"-Funktionen, die die Probleme mit Captive Portals abmildern sollen, lösen zwar einige Probleme, sind aber nicht durchgängig effektiv bei der Abschwächung der gesamten von uns betrachteten Bedrohungen.

Die Ergebnisse sind nicht bei allen Anbietern gleich, so dass die Auswahl des Anbieters eine Rolle spielt.

Vergleich von 'Zero Trust' und 'Secure Remote Access'

Technisch ähnlich

- Identity Access Management

- Granulare Kontrolle über Ressourcen

- Überwachung und Inspektion des Netzwerkes

Grundsätzlich anders

- Zero Trust ist keine Erweiterung des Sicherheitsbereichs

- Jede Transaktion wird authentifiziert und autorisiert

- Nimmt eine Sicherheitsverletzung an

Zero Trust ist eine Grundeinstellung, keine Technologie!

Das Zero-Trust-Sicherheitsmodell eliminiert das implizite Vertrauen in ein einzelnes Element, einen Knoten oder einen Dienst und erfordert stattdessen eine kontinuierliche Überprüfung des Betriebsbildes durch Echtzeitinformationen, die aus mehreren Quellen eingespeist werden, um den Zugriff und andere Systemreaktionen zu bestimmen. Das Zero Trust-Sicherheitsmodell geht davon aus, dass eine Sicherheitsverletzung unvermeidlich ist oder wahrscheinlich bereits stattgefunden hat…

Was man jetzt tun sollte

Welche Maßnahmen können kurz-, mittel- und langfristig ergriffen werden, um das Problem zu beheben?

Nächste Woche sollten Sie damit beginnen:

- Aktualisieren Sie Ihr VPN auf die neueste Version

- Stellen Sie sicher, dass “Route Priority” erzwungen wird und funktioniert

- Überprüfen Sie Ihre “Split-Tunneling”-Konfigurationsoptionen im Hinblick auf aktuelle Bedrohungen – “Forced Tunnel”, mit Ausnahmen, sollte Ihr Modellansatz sein

- Kontrollieren Sie alle DNS-Einstellungen

- Qualifizieren Sie interne Hostnamen vollständig

- Überprüfen Sie die Timeout-Einstellungen für VPN-Sitzungen

- Verwenden Sie eine Firewall oder EDV zur Kontrolle sensibler ausgehender Verbindungen (z. B. SMB).

In den nächsten drei Monaten:

- Prüfen Sie unsere früheren Untersuchungen und detaillierten technischen Anleitungen zu Secure Remote Access

- Evaluieren und kontrollieren Sie die Dual-Stack-Nutzung (IPv4 & IPv6)

- Verinnerlichen Sie die wahren Risiken, denen Ihre Heimanwender ausgesetzt sind

- Überlegen Sie sorgfältig, welche Sicherheitsbedrohungen Ihre Sicherheitstechnologie adressieren soll

- Setzen Sie sich mit Ihren Anbietern auseinander

- Prüfen Sie die Auswahl Ihrer Anbieter sorgfältig. Nicht alle Produkte adressieren diese Risiken gleichermaßen.

Binnen sechs Monaten:

Erwägen Sie einige neue Konzepte, z.B.

- Sponsoring und Kontrolle der Heimnetzwerk-Konnektivität & Heim-IT

- Einsatz von SD-WAN oder eines “Remote Access Point” für alle Benutzer, oder wo sinnvoll

- Mobile Daten und / oder private APN für Remote-Mitarbeiter

- Beginnen Sie Ihre (richtige) Zero Trust-Reise

Fazit

Es gibt noch viel zu tun, um unsere neuen Remote-Mitarbeiter vollständig zu schützen.

Ein erkenntnisgestützter Ansatz hilft den Teams, die mit dem Schutz von Unternehmenssystemen beauftragt sind, bei der Priorisierung von Maßnahmen. Die Bedrohungslandschaft ändert sich ständig, und das bedeutet, dass Unternehmen mit signifikanten Änderungen Schritt halten müssen, um sicherzustellen, dass ihre Risikoexposition innerhalb einer akzeptablen Schwelle bleibt. Dazu müssen sie über die neuesten Informationen zu Taktiken und Techniken von Angreifern verfügen und wissen, welches die effektivsten Mittel sind, um Angriffe zu erkennen und die mit einem erfolgreichen Angriff verbundenen Risiken zu begrenzen.

Die gute Nachricht ist, dass keine Magie benötigt wird. In diesem Beitrag empfehlen wir einen einfachen Plan, der sich an den CIS Top 20-Kontrollen und dem NIST Cybersicherheits-Framework orientiert.

Wir befinden uns in einem Krieg gegen Bedrohungen, nicht in einer Schlacht, und jede zusätzliche Kontrolle, die Sie implementieren, erhöht die Kosten für einen Angreifer und verbessert Ihre Widerstandsfähigkeit.

Führen Sie die Grundlagen richtig aus, indem Sie ein proaktives Schwachstellenmanagementprogramm betreiben, die Exposition von Konten mit administrativen Rechten reduzieren und Remote-Systeme überwachen.

- Ergänzen Sie diese mit Endpunkt-Erkennungs- und Schutzlösungen,

- Überprüfung und Absicherung der Konfiguration von Software wie z. B. VPN-Clients, um sicherzustellen, dass Mitarbeiter an entfernten Standorten den vollen Schutz erhalten, den ausgereifte Unternehmensprodukte bieten,

- Verwenden Sie branchenweit anerkannte Identitätsanbieter, die durch eine Multi-Faktor-Authentifizierung unterstützt werden.

Stellen Sie zudem sicher, dass Ihre Mitarbeiter richtig geschult sind und halten Sie sie über die Taktiken und Techniken aktueller aktiver Bedrohungen auf dem Laufenden. Bereiten Sie sich auf das Schlimmste vor, indem Sie einen Plan für die Reaktion auf Vorfälle haben, der den Mitarbeitern an entfernten Standorten helfen kann, und stellen Sie sicher, dass Sie diesen regelmäßig üben, um sicherzustellen, dass die Mitarbeiter mit der Übung vertraut sind.

Ausführliche Beratung finden Sie in dem Paper