Rhysida Ransomware und die Erkennungsmöglichkeiten

Robuste Detection und analytische Auswertung zur Bekämpfung von Cy-X-Bedrohungsakteuren wie Rhysida

Während es noch vor einigen Monaten eine Hypothese war, wurde nun bestätigt, dass die Cy-X-Bedrohungsakteure von Rhysida mit der ehemaligen Ransomware-Gruppe Vice Society verbunden sind.

Unser Forschungsteam hat das genaue Ausmaß dieser Beziehung untersucht und könnte tatsächlich einer der folgenden Hypothesen folgen:

Aufgrund der verstärkten Kontrolle durch die Strafverfolgungsbehörden hat die Gruppe, die hinter Vice Society steht, sich vollständig aufgelöst und ihre Bemühungen auf die neu gegründete Organisation Rhysida (Rebrand) verlagert. In diesem Fall könnte diese spezielle neue Verschlüsselungslösung direkt von ihnen oder von einem beauftragten Entwickler exklusiv für sie entwickelt worden sein (was wahrscheinlicher ist).Die Bedrohungsakteure, die hinter Vice Society stehen, wechselten regelmäßig die Payload und schlossen sich einem neuen privaten Drittanbieter-RaaS namens Rhysida an, der die Opfer über seine eigene Leak-Site und nicht mehr über die Vice Society-Leak-Site bewirbt (neue RaaS-Zugehörigkeit). In diesem Fall könnte die ehemalige Vice Society-Gruppe nicht die einzige sein, die Rhysida in Zukunft einsetzt.Rhysida hat sich im letzten Jahr auch auf die Jagd nach großer Beute konzentriert und Ziele wie die British Library, das Finanzministerium von Kuwait und verschiedene Krankenhäuser in den USA angegriffen.

Erst vor wenigen Tagen wurde bekannt, dass bei einem dieser Angriffe sensible Daten der königlichen Familie gestohlen wurden. Nun drohen die Kriminellen damit, sie zu veröffentlichen.

Im folgenden Artikel habe ich einen der Hauptindikatoren, den ich auch auf dem SANS European DFIR Summit in diesem Sommer vorgestellt habe, für Rhysida zusammengefasst und erklärt, wie man die TTPs erkennt und aufspürt. Ziel ist es, die Top-Indikatoren rechtzeitig zu erkennen bzw. die Systeme entsprechend zu härten, sowie die Ausbreitung von Ryhsida während eines Angriffs mit Hilfe der Entwicklung von VIP-Erkennungen im Falle eines laufenden Vorfalls zu verhindern. Nach dem Vorfall entsprechend Artefakte zu finden, hilft, die wichtigsten Systeme schnellstmöglich wieder in Betrieb zu nehmen.

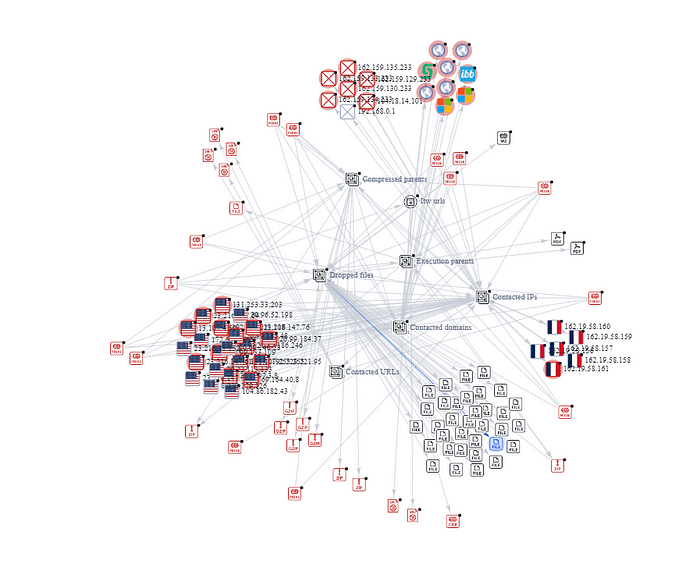

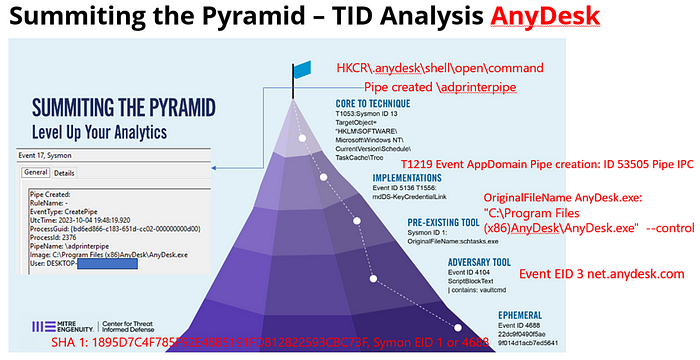

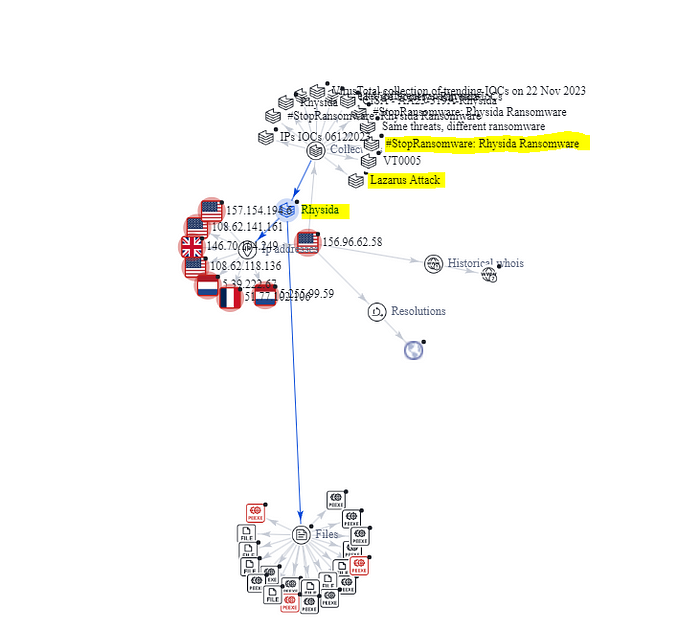

Um die TTPs und damit auch die Intention, die Fähigkeiten und einen Vorteil bei der Detection vollständig zu verstehen, nehme ich daher die Erkenntnisse aus verschiedenen CTI-Berichten und meiner eigenen Orange Cyberdefense-Analyse und denen meiner Kollegen. Diese Ergebnisse liefern uns die wichtigsten MITRE ATT&CK-Techniken, die Rhysida einsetzt, einschließlich der Tools auch von verbundenen Unternehmen, verschiedener Artefaktquellen und der Infrastruktur des Angreifers. Hier ist ein Bild von Virus Total mit der Infrastruktur für Rhysida, das vor ein paar Tagen veröffentlicht wurde:

Das Diagramm zeigt uns nicht nur die Ausführung der Ransomware, sondern auch die kontaktierten Domänen, IPs, URLs und weitere Dateien, die für die Erkennungstechnik und das Hunting interessant sein könnten. Wir sehen zum Beispiel fury.exe als Artefakt und ältere Version der Ransomware. Im Artikel Scratching the Surface of Rhysida Ransomware finden Sie zum Beispiel die ausführbare Datei als SHA1 69b3d913a3967153d1e91ba1a31ebed839b297ed für fury_ctm1042.bin und eine großartige Analyse der ausführbaren Datei mit Reverse Engineering. Solche Artefakte helfen uns nicht nur bei der Identifizierung der Ransomware-Gruppe, sondern auch bei der Entwicklung einer robusten Detection, wie wir in der folgenden Analyse sehen werden.

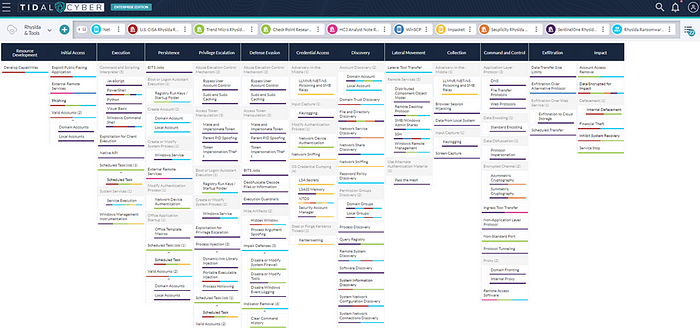

Daher werfen wir zunächst einen Blick auf die MITRE ATT&CK-Matrix mit Multilayering in Tidal Cyber Enterprise, die Konstellationen von Ransomware-Gruppen wie Rhysida, Vice Society und die dazugehörigen Tools, die sie verwenden. Die Beziehung zwischen den Ransomware-Gruppen und ihren Partnern wird in dem Artikel von Sophos Same threats, different ransomware. In diesem Artikel stellen Sophos-Forscher Vice Society mit Rhysida in einen Zusammenhang. Zusätzlich zu diesem Cluster sind andere CTI-Berichte wie die von SOCRadar, Trendmicro, Microsoft Threat Intelligence, Secplicity, Talos, Fortinet, SentinelOne, Checkpoint, CISA usw. sowie meine eigenen Erkenntnisse hilfreich, um eine robuste Detection zu schreiben.

Aus all diesen Informationen ergibt sich die folgende von MITRE erstellte TTP-Matrix, die auch die Fähigkeiten der Tools von Rhysida enthält:

Die Analyse ergab die wichtigsten Tools und die MITRE ATT&CK-Technik, die zur Analyse empfohlen werden. Natürlich gibt es noch weitere Tools, über die der Bedrohungsakteur verfügt, aber dies ist nur ein Ausgangspunkt für eine robuste Detection.

Es wird empfohlen die folgenden Tools bei einem Angriff des Bedrohungsakteurs Rhysida speziell zu vermeiden oder zu überwachen:

- PsExec und andere Sysinternals-Tools wie in der CISA-Warnung AA23-319A beschrieben

- Das Skript PortStarter. PortStarter ist ein in Go geschriebenes Backdoor. Laut Microsoft ist diese Malware in der Lage, die Firewall-Einstellungen zu ändern und Ports zu öffnen, um eine Verbindung zu vorkonfigurierten C2-Servern herzustellen.

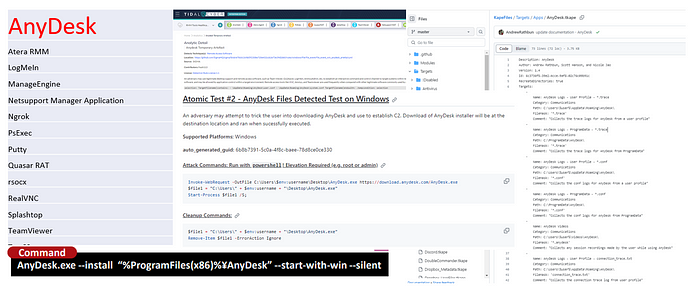

- Das Remote-Tool AnyDesk, das in der Ransomware-"Szene" sehr beliebt ist, um sich Remote Zugang zu verschaffen

- SystemBC ist ein Post-Compromise-RAT und Proxy-Tool, das von zahlreichen Ransomware-Gruppen verwendet wird

- Secretdump für das Dumping von Anmeldeinformationen

PowerShell & CMD zum Ausführen der Tools

T1059.001 PowerShell führt secretdump oder ntdsutil.exe aus, beobachtet für Vice Society. Command & Control kann als Artefakt über sock.ps erkannt werden, wie für DEV-0832 beschrieben, oder mit dem Artefakt Sock5.sh, wie in der CISA-Warnung AA23-319A erwähnt.

T1059.003 Windows Command Shell kann auch primär bei der VIP-Detection während der Verschlüsselung eingesetzt werden, um im Falle eines Angriffs eine weitere Verbreitung zu verhindern. Normalerweise sollten Sie Wege finden, um nicht in die Situation eines solchen Ereignisses zu kommen, aber seien Sie lieber vorbereitet!

Im Folgenden finden Sie daher eine Liste der Befehle, die Rhysida ransomware über cmd.exe und reg.exe ausführen würde:

cmd.exe /c reg delete "HKCU\Conttol Panel\Desktop" /v WallpaperStyle /freg.exe delete "HKCU\Conttol Panel\Desktop" /v WallpaperStyle /fcmd.exe /c reg add "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\ActiveDesktop" /v NoChangingWallPaper /t REG_SZ /d 1 /freg.exe add "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\ActiveDesktop" /v NoChangingWallPaper /t REG_SZ /d 1 /fcmd.exe /c reg add "HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\ActiveDesktop" /v NoChangingWallPaper /t REG_SZ /d 1 /freg.exe add "HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\ActiveDesktop" /v NoChangingWallPaper /t REG_SZ /d 1 /fcmd.exe /c reg add "HKCU\Control Panel\Desktop" /v Wallpaper /t REG_SZ /d "C:\Users\Public\bg.jpg" /freg.exe add "HKCU\Control Panel\Desktop" /v Wallpaper /t REG_SZ /d "C:\Users\Public\bg.jpg" /freg.exe add "HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System" /v Wallpaper /t REG_SZ /d "C:\Users\Public\bg.jpg" /fcmd.exe /c reg add "HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System" /v WallpaperStyle /t REG_SZ /d 2 /freg.exe add "HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System" /v WallpaperStyle /t REG_SZ /d 2 /fcmd.exe /c reg add "HKCU\Control Panel\Desktop" /v WallpaperStyle /t REG_SZ /d 2 /freg.exe add "HKCU\Control Panel\Desktop" /v WallpaperStyle /t REG_SZ /d 2 /fcmd.exe /c reg add "HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System" /v Wallpaper /t REG_SZ /d "C:\Users\Public\bg.jpg" /fcmd.exe /c cmd.exe /c reg add "HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System" /v Wallpaper /t REG_SZ /d "C:\Users\Public\bg.jpg" /fPsExec

Das Ausführen von PsExec mit den spezifischen Parametern -d -u und -s cmd c/ COPY und das Kopieren der Dateien in den Ordner C:\Windows\Temp ist ein weiterer spezifischer Indikator für die Ransomware-Gruppe. Dazu gehört auch die T1569.002 Services Execution einschließlich PsExec mit den oben erwähnten spezifischen Parametern für Rhysida. Das Verhalten selbst kann getestet werden, wie ich auf dem European DFIR Summit von SANS mit dem Atomic Red Team Test#2 T1219 beschrieben habe (siehe Abbildung unten):

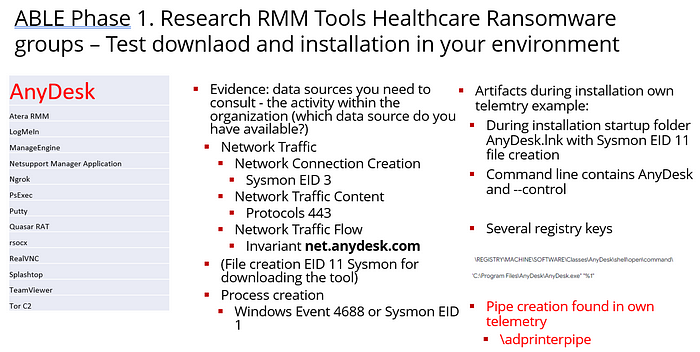

Threat Hunting auf AnyDesk mit dem PEAK Threat Hunting Framework von David Bianco

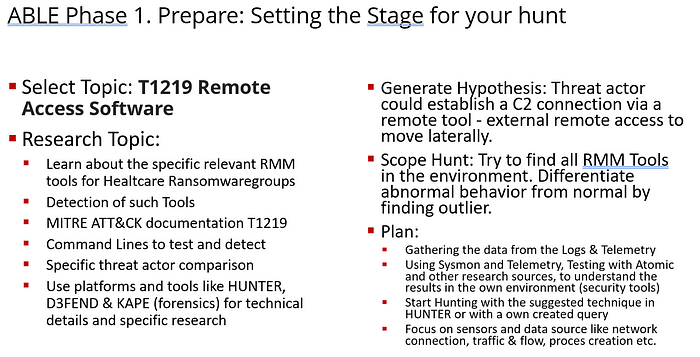

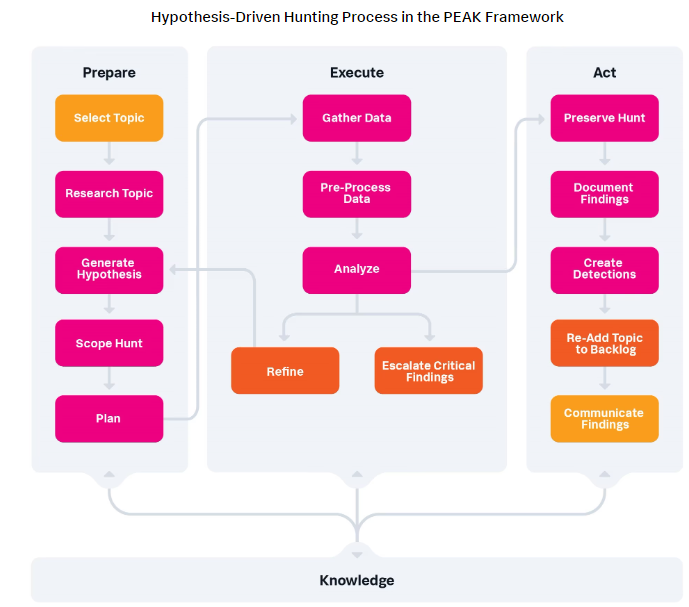

Um AnyDesk oder RMM-Tools systematisch zu analysieren und zu suchen, können Sie für die Recherche den hervorragenden PEAK-Ansatz von David Bianco nutzen.

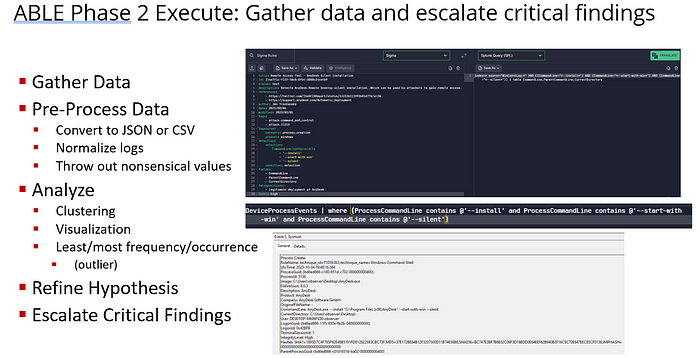

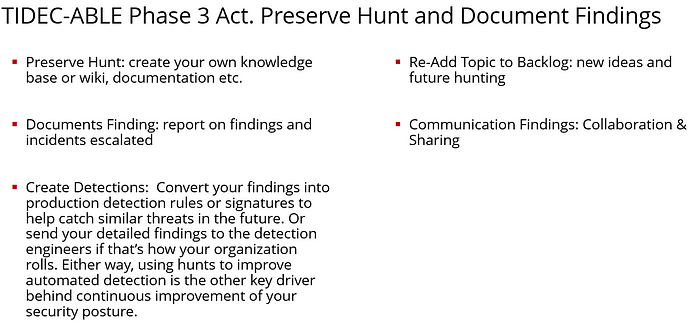

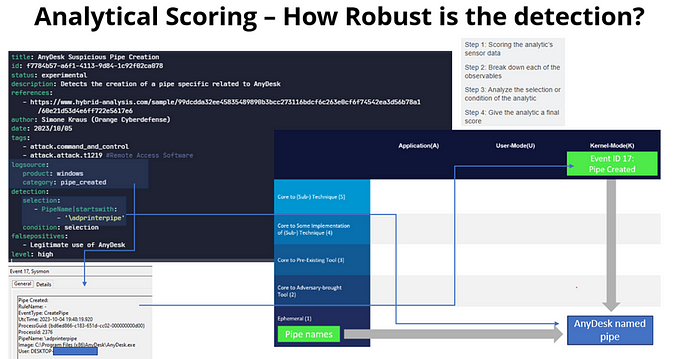

Eine sehr kurze Beschreibung von PEAK ist: mit ABLE analysieren Sie systematisch Actor, Behavior, Location und Evidence. In der ersten Phase von PEAK (Prepare, Execute, Act and Knowledge) schaffen Sie die Voraussetzungen für Ihre Suche, wie im obigen Bild gezeigt, danach sammeln und eskalieren Sie Ihre kritischen Erkenntnisse, um sie zu sichern und in der letzten Phase Ihrer Suche dokumentieren Sie Ihre Erkenntnisse. Ich werde in Zukunft einen weiteren Artikel über den PEAK Threat Hunting Framework mit einem anderen Beispiel schreiben und etwas tiefer eintauchen. Lassen Sie uns dies jetzt mit einer kurzen Zusammenfassung für AnyDesk mit den folgenden Bildern tun:

Daraus resultiert nach dem Hypothesengesteuerten-Hunting-Prozess das Wissen über entsprechende Angriffe:

Hunting auf Rhysida AnyDesk

Für den Installationsprozess unabhängig von der anydesk.exe, die durch eine Namensänderung nicht mehr erkannt werden würde, empfiehlt sich eine robuste Detection wie für named pipe, wie wir sie in den Bildern zuvor für \adprinterpip gesehen haben, die z.B. bei der Installation von AnyRun über Sysmon erkannt werden könnte. Sie können die Detection mit dem Summiting-of-the-Pyramid-Ansatz bewerten, einem vom MITRE Center for Threat Informed Defense entwickelten Ansatz zur systematischen Bewertung von Detections.

.

Eine detaillierte Zusammenfassung des genialen Ansatzes habe ich in meinem Artikel Summiting the Pyramid - A new Dimension of Cyber Analytics Engineering beschrieben. Ich empfehle dringend, den Artikel darüber zu lesen, ebenso wie die Originaldokumentation, die Sie hier finden.

Open Source Community Edition Detection Engineering Tools

imede.ai

Weitere Sigma Rules für AnyDesk bezüglich der Installation sind vom legendären The DFIR Report Team in der imede.ai Community Edition verfügbar. Imede.ai ist eine relativ neue Detection-Engineering-Plattform mit eingebauten Sigma-Regeln und Angriffssimulation, für die man die Enterprise-Version benötigt, die ich leider gerade nicht habe. In der Community Edition sind Sigma Rules für die gesamte Kill Chain sowie speziell für Sysmon, Zeek und Azure verfügbar. Ich bin gespannt, wie sich die Plattform weiterentwickeln wird. Im Moment gibt es noch relativ wenig Input, aber das wird sich mit der Zeit sicherlich verbessern, wenn das Bewusstsein dafür wächst, dass eine solche Detection-Engineering-Plattform existiert und eine weitere Möglichkeit bietet, nach bestimmten Suchanfragen zu suchen.

uncoder.ai

In uncoder.ai können Sie zum Beispiel noch mehr Sigma-Regeln für AnyDesk erhalten, wie die Sigma-Regel von frack113 "Anydesk Temporary Artefact". In dieser Sigma-Regel würde AnyDesk für die user.conf und system.conf in .temp erkannt werden. Die Sigma Rules sind auch auf github verfügbar.

Beispiel Query KQL für Microsoft Defender für Endpoint:

DeviceFileEvents | where ((FolderPath enthält @'\AppData\Roaming\AnyDesk\user.conf' oder FolderPath enthält @'\AppData\Roaming\AnyDesk\system.conf') und FolderPath endet mit @'.temp')PortStarter Rhysida C2 Script

PortStarter, ein Tool, das Ryhsida verwendet, um eine C2-Backdoor-Kommunikation aufzubauen, die Erkennungsmöglichkeit ist die main.dll mit dem Hash b25b87cfcedc69e27570afa1f4b1ca85aab07fd416c5d0228f1fe32886e0a9a6in Pfad C:\Users\Public\main.dll.

Analyse Sophos Schedule Task Living off the Land Rundll32 for PortStarter

Um die PortStarter-Backdoor auszuführen, wurden die Angreifer dabei beobachtet, wie sie einen geplanten Task mit dem Namen "System" erstellten, um C:\Users\Public\main.dll auszuführen:

C:\Windows\system32\schtasks.exe /create /sc ONSTART /tn System /tr “rundll32 C:\Users\Public\main.dll Test” /ru systemAußerdem wurde beobachtet, dass die Bedrohungsakteure einen geplanten Task namens "SystemCheck for persistence" erstellen, um eine PortStarter-DLL (C:\ProgramData\schk.dll) auszuführen.

C:\Windows\Tasks\windows32u.dllC:\Windows\Tasks\windows32u.ps1

Im Laufe mehrerer Fälle wurde die PortStarter-Backdoor in verschiedenen Dateipfaden beobachtet, die zu den folgenden IPs führten:

C:\Windows\System32\config\main.dll156.96.62[.]58146.70.104[.]24951.77.102[.]106c:\users\public\main.dll108.62.141[.]161C:\ProgramData\schk.dll157.154.194[.]6Und speziell für die IP-Adresse 156.96.62.58 können wir auch sehen, dass diese IP-Adresse ebenfalls von dem Bedrohungsakteur Lazarus missbraucht wurde.

Zugriff auf Anmeldeinformationen

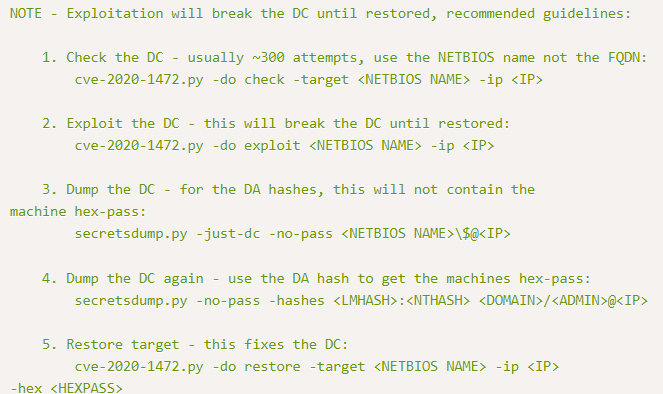

Die Taktik von Rhysida für den Zugriff auf Anmeldeinformationen ähnelt dem Ansatz von Vice Society über NTDS.dit mit der MITRE ATT&CK-Technik T1003.003.

Hier können Sie auf den Befehl powershell 'ntdsutil.exe' 'ac i ntds' 'ifm' 'create full c:\temp_l0gs' Q q' sowie auf das Tool secretdump zurückgreifen. Wenn Sie secretdump finden, kann dies auch ein Hinweis darauf sein, dass Rhysida erfolgreich den Exploit Zerologon verwendet hat, der in der Notiz von exploit-db als dritter Punkt erwähnt und in verschiedenen CTI-Berichten wie dem CISA-Alarm AA23-319A beschrieben wird.

In diesem Zusammenhang ist auch auf das Artefakt temp_l0gs hinzuweisen. Sowohl Vice Society als auch Rhysida erzeugen diese Datei beim Credential Dumping.

Wie immer gibt es verschiedene Quellen, um eigene Sigma Rules zu erstellen oder Hunting Packages von HUNTER oder impede.ai sowie Tidal Cyber und SOC Prime zu verwenden. Alle Plattformen bieten eine Community-Edition an. Uncoder.ai hat den Vorteil, dass man sofort spezifische Sigma-Regeln für den jeweiligen Angreifer selbst optimieren kann, während Tidal Cyber einen guten Überblick gibt, welche Sigma-Regel man für eine bestimmte MITRE ATT&CK-Technik verwenden sollte.

Speziell für Rhysida bietet Cyborg Security HUNTER in der Community Edition die folgenden Hunting Packages kostenlos an

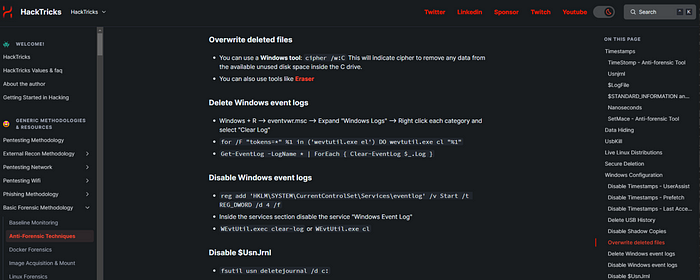

Wevtutil Cleared Log

Remote Desktop Protocol (RDP) port manipulation

Autorun oder ASEP Registry Key Modification

Shadow Copies Deletion Using Operating System Utilities

Löschung von Windows-Ereignisprotokollen

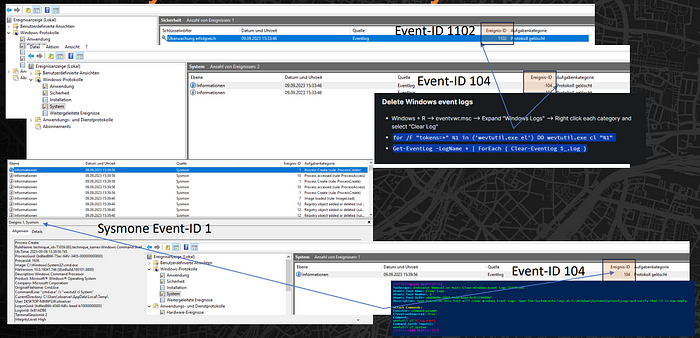

Sie können wevtutil in Ihrer eigenen Umgebung auf verschiedene Weise testen, um Ihre Telemetrie zu verstehen, wie in der folgenden Abbildung gezeigt:

Auf die gleiche Weise würde Rhysida Ihre Ereignisse löschen.

Eine weitere Erkennungsmöglichkeit ist, dass Ryhsida als Ransom nicht die Datei CriticalBreachDetected.pdf ablegt. Und es entfernt den Unterschlüssel unter HKCU:\Software\Microsoft\Terminal Server Client, wie es UsernameHint entfernt.

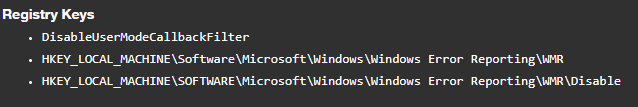

Berichten zufolge betreiben die Rhysida-Akteure eine "Double Extortion" [T1657] - sie fordern eine Lösegeldzahlung, um die Daten der Opfer zu entschlüsseln, und drohen damit, die sensiblen exfiltrierten Daten zu veröffentlichen, wenn das Lösegeld nicht gezahlt wird.[5],[7] Die Rhysida-Akteure weisen die Opfer an, das Lösegeld in Bitcoin an die von den Bedrohungsakteuren angegebenen Kryptowährungs-Wallet-Adressen zu senden. Wie in Abbildung 1 zu sehen ist, legt die Rhysida-Ransomware eine Lösegeldforderung mit dem Namen "CriticalBreachDetected" als PDF-Datei ab, die jedem Unternehmen einen eindeutigen Code und Anweisungen zur Kontaktaufnahme mit der Gruppe über ein Tor-basiertes Portal gibt.Während der Verschlüsselung ändert Rhysida die Registrierung, um die Windows-Fehlerberichte zu deaktivieren. Dies ist eine weitere spezifische IOC, die Sie als VIP-Detection nutzen können.

Für die Untersuchung eines Vorfalls werden von der CISA folgende IOCs empfohlen:

Sock5.sh 48f559e00c472d9ffe3965ab92c6d298f8fb3a3f0d6d203cd2069bfca4bf3a57

PsExec64.exe edfae1a69522f87b12c6dac3225d930e4848832e3c551ee1e7d31736bf4525ef

PsExec.exe 078163d5c16f64caa5a14784323fd51451b8c831c73396b967b4e35e6879937b

PsGetsid64.exe 201d8e77ccc2575d910d47042a986480b1da28cf0033e7ee726ad9d45ccf4daa

PsGetsid.exe a48ac157609888471bf8578fb8b2aef6b0068f7e0742fccf2e0e288b0b2cfdfb

PsInfo64.exe de73b73eeb156f877de61f4a6975d06759292ed69f31aaf06c9811f3311e03e7

PsInfo.exe 951b1b5fd5cb13cde159cebc7c60465587e2061363d1d8847ab78b6c4fba7501

PsLoggedon64.exe fdadb6e15c52c41a31e3c22659dd490d5b616e017d1b1aa6070008ce09ed27ea

PsLoggedon.exe d689cb1dbd2e4c06cd15e51a6871c406c595790ddcdcd7dc8d0401c7183720e

PsService64.exe 554f523914cdbaed8b17527170502199c185bd69a41c81102c50dbb0e5e5a78d

PsService.exe d3a816fe5d545a80e4639b34b90d92d1039eb71ef59e6e81b3c0e043a45b751c

Eula.txt 8329bcbadc7f81539a4969ca13f0be5b8eb7652b912324a1926fc9bfb6ec005a

psfile64.exe be922312978a53c92a49fefd2c9f9cc098767b36f0e4d2e829d24725df65bc21

psfile.exe 4243dc8b991f5f8b3c0f233ca2110a1e03a1d716c3f51e88faf1d59b8242d329

pskill64.exe 7ba47558c99e18c2c6449be804b5e765c48d3a70ceaa04c1e0fae67ff1d7178d

pskill.exe 5ef168f83b55d2cbd2426afc5e6fa8161270fa6a2a312831332dc472c95dfa42

pslist64.exe d3247f03dcd7b9335344ebba76a0b92370f32f1cb0e480c734da52db2bd8df60

pslist.exe ed05f5d462767b3986583188000143f0eb24f7d89605523a28950e72e6b9039a

psloglist64.exe 5e55b4caf47a248a10abd009617684e969dbe5c448d087ee8178262aaab68636

psloglist.exe dcdb9bd39b6014434190a9949dedf633726fdb470e95cc47cdaa47c1964b969f

pspasswd64.exe 8d950068f46a04e77ad6637c680cccf5d703a1828fbd6bdca513268af4f2170f

pspasswd.exe 6ed5d50cf9d07db73eaa92c5405f6b1bf670028c602c605dfa7d4fcb80ef0801

psping64.exe d1f718d219930e57794bdadf9dda61406294b0759038cef282f7544b44b92285

psping.exe 355b4a82313074999bd8fa1332b1ed00034e63bd2a0d0367e2622f35d75cf140

psshutdown64.exe 4226738489c2a67852d51dbf96574f33e44e509bc265b950d495da79bb457400

psshutdown.exe 13fd3ad690c73cf0ad26c6716d4e9d1581b47c22fb7518b1d3bf9cfb8f9e9123

pssuspend64.exe 4bf8fbb7db583e1aacbf36c5f740d012c8321f221066cc68107031bd8b6bc1ee

pssuspend.exe 95a922e178075fb771066db4ab1bd70c7016f794709d514ab1c7f11500f016cd

PSTools.zip a9ca77dfe03ce15004157727bb43ba66f00ceb215362c9b3d199f000edaa8d61

Pstools.chm 2813b6c07d17d25670163e0f66453b42d2f157bf2e42007806ebc6bb9d114acc

psversion.txt 8e43d1ddbd5c129055528a93f1e3fab0ecdf73a8a7ba9713dc4c3e216d7e5db4

psexesvc.exe Dieses Artefakt wird erstellt, wenn ein Benutzer eine Verbindung mit psexec herstellt. Es wird nach Beendigung der Verbindung entfernt, weshalb für diese ausführbare Datei kein Hash verfügbar ist.

Um den Vorfall zu erkennen, können sie fogende IOCs verwenden

psexec.exe

078163d5c16f64caa5a14784323fd51451b8c831c73396b967b4e35e6879937b

Eine Datei, die zur Ausführung eines Prozesses auf einem entfernten oder lokalen Host verwendet wird.

S_0.bat

1c4978cd5d750a2985da9b58db137fc74d28422f1e087fd77642faa7efe7b597

Ein Batch-Skript, das wahrscheinlich verwendet wird, um 1.ps1 auf Opfersystemen zu platzieren, um Ransomware bereitzustellen [T1059.003].

1.ps1

4e34b9442f825a16d7f6557193426ae7a18899ed46d3b896f6e4357367276183

Legt eine Liste von Dateien fest, die verschlüsselt oder nicht verschlüsselt werden sollen.

S_1.bat

97766464d0f2f91b82b557ac656ab82e15cae7896b1d8c98632ca53c15cf06c4

Ein Batch-Skript, das conhost.exe (die Verschlüsselungs-Binärdatei) auf eine importierte Liste von Hostnamen innerhalb des Ordners

C:\Windows\Temp-Verzeichnis des jeweiligen Systems kopiert.

S_2.bat

918784e25bd24192ce4e999538be96898558660659e3c624a5f27857784cd7e1

Führt conhost.exe auf kompromittierten Opfersystemen aus, verschlüsselt und fügt die Erweiterung .Rhysida in der gesamten Umgebung an.

Die Dateierweiterung für die Verschlüsselung lautet .Rhysida. Darüber hinaus haben Drittanbieter Beweise dafür gefunden, dass Rhysida-Akteure benutzerdefinierte Tools mit dem Programmnamen Rhysida-0.1 entwickelt haben.

Fazit

Rhysida war zunächst eine unterschätzte Ransomware-Gruppe. In den letzten Monaten konnten wir feststellen, dass der Bedrohungsakteur nicht nur kritische Infrastrukturen wie das Gesundheitswesen angreift, sondern auch ähnliche Fähigkeiten wie andere große Bedrohungsakteure entwickelt.

Allein die Tatsache, dass Rhysida es auf das Gesundheitswesen abgesehen hat und nicht davor zurückschreckt, die britische Königsfamilie zu erpressen, sollte deutlich machen, dass weder Vice Society noch die Rhysida-Affiliates aufhören werden, sich am Elend anderer Menschen zu bereichern. Aus diesem Grund sollten sowohl Unternehmen als auch Gesundheits- und Regierungsbehörden Maßnahmen ergreifen, um einen Angriff nicht nur zu erkennen sondern ihn auch zu verhindern.