22 November 2021

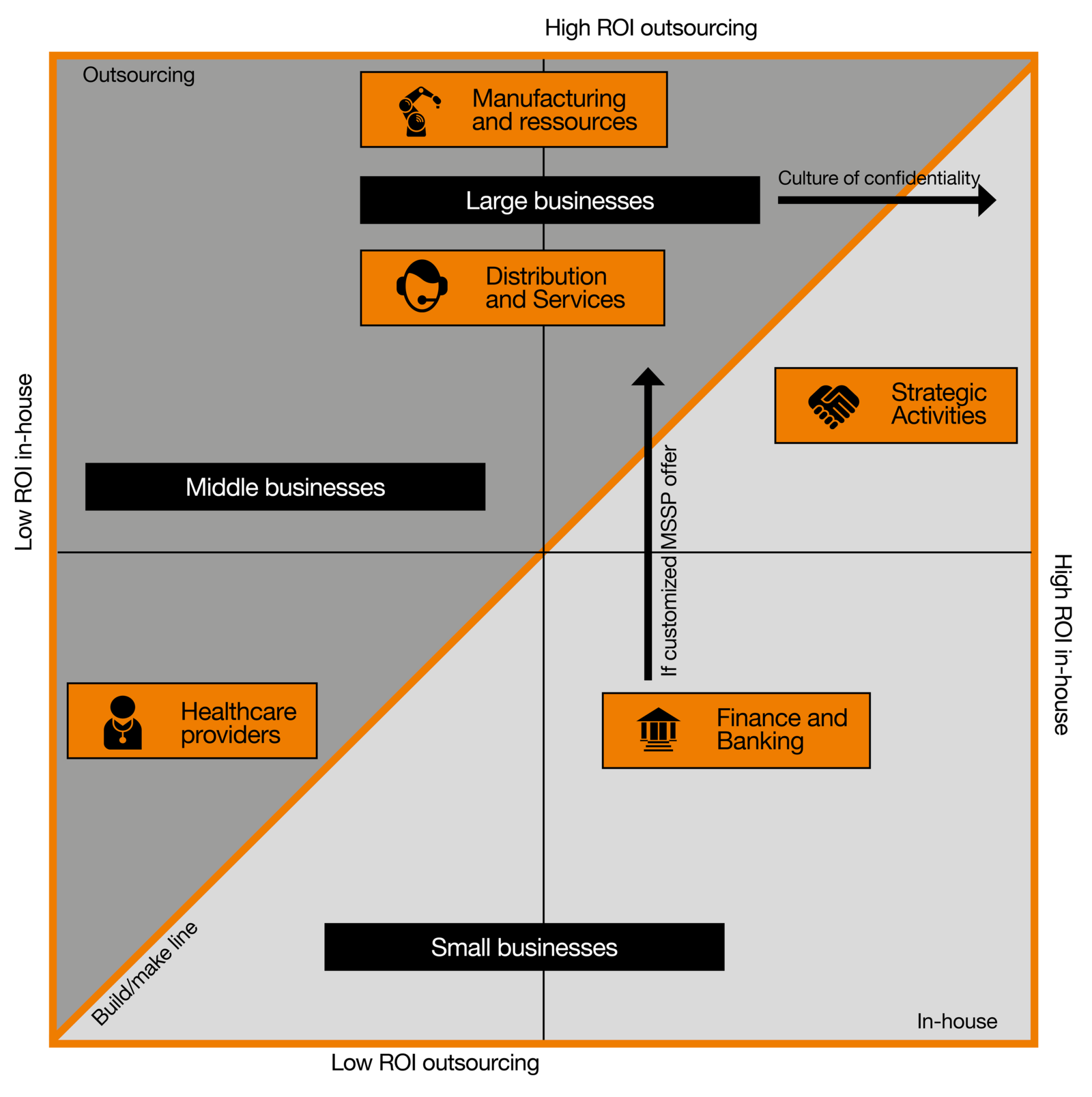

Dieser Artikel dient als Ergänzung zum theoretischen Ansatz des Build-and-Buy-Dilemmas für Cyber Threat Intelligence-Aktivitäten, indem er konkrete Geschäftselemente hinzufügt, um Managern bei der Entscheidung zu helfen, ob sie diese Sicherheitsfunktion auslagern sollen oder nicht. Das wichtigste Merkmal, das in die Analyse einbezogen wurde, ist der Return on Investment (ROI). Diese Komponente gibt die Rentabilität einer Investition an. In diesem Fall werden sowohl die internen als auch die externen Investitionen berücksichtigt. Wir argumentieren, dass je nach Wirtschaftszweig und Unternehmensgröße Unterschiede in der Kapitalrendite zu beobachten sind und eine Option im Vergleich zur anderen rentabler ist. Das folgende Schaubild fasst unsere Ergebnisse zusammen.

Für jede Kategorie prüfen wir die am besten geeignete Option je nach den Bedürfnissen des Unternehmens. Wir bewerten nicht den ROI von umfassenden CTI-Teams für kleine Unternehmen, da sie sich deren Aufbau gar nicht leisten können. Ebenso wenig schätzen wir den geschäftlichen Wert von CTI-Feeds allein für ein großes Unternehmen ein, da sie wenig bis gar keinen Wert haben würden. In Anbetracht dessen stellen wir fest, dass der geringste interne ROI bei mittelständischen Unternehmen zu verzeichnen ist. Das macht Sinn, da sie den Wert von rohen OSINT-CTI-Feeds und interner Telemetrie ausgeschöpft haben und mehr kontextualisierte, umsetzbare Informationen benötigen. Gleichzeitig wäre der Aufbau eines CTI-Teams zu kostspielig im Verhältnis zu dem moderaten Risiko für die Vermögenswerte.

Kleine und große Unternehmen haben einen durchschnittlichen Geschäftswert durch den Aufbau interner Kapazitäten. Im ersten Fall kann ihr Bedarf durch eine Mischung aus interner Telemetrie und externen CTI-Feeds gedeckt werden, die einen gewissen Wert haben, der jedoch durch den fehlenden Kontext dieser Indikatoren begrenzt wird (sie können sogar nutzlos werden, wenn der Angreifer entschlossen genug ist, die Bemühungen des Verteidigers durch die Verwendung neuer, nicht identifizierter Indikatoren zu umgehen). Im zweiten Fall kann der Wert interner CTI durch die mangelnde Skalierbarkeit von IT-Servern, die Fluktuation von Personal oder den langfristigen Erfolg dieser Technologien begrenzt sein.

Auf der rechten Seite des Diagramms sehen wir Unternehmen, die besonders sensible Vermögenswerte besitzen (Finanz- und Bankwesen). Deren Wert erhöht das Risiko für das Unternehmen, von böswilligen Akteuren ins Visier genommen zu werden, und steigert somit den Wert von CTI für die Organisation, unabhängig davon, ob sie intern entwickelt oder ausgelagert wurde. Ebenso sind strategische Aktivitäten ganz rechts im Diagramm zu finden, da sie von Advanced Persistent Threat (APT)-Akteuren besonders häufig ins Visier genommen werden. Der Gesundheitssektor bildet eine Ausnahme. Der Wert medizinischer Daten und die potenziellen Folgen einer Betriebsunterbrechung sind enorm und machen ihn zu einem hochwertigen Ziel für böswillige Bedrohungsakteure. Im Gegensatz zum Finanzsektor verfügen diese Organisationen jedoch nur über begrenzte Ressourcen, was sie daran hindert, die Vorteile von CTI zu nutzen.

Aus der Perspektive der Unternehmensgröße scheint es eine starke Korrelation zwischen der Unternehmensgröße und dem Geschäftswert des CTI-Outsourcing zu geben. Dies lässt sich durch das ungünstige Verhältnis zwischen Managed-Services-Kosten und Cyber-Risiken für kleine und mittlere Unternehmen erklären. Für Unternehmen in diesem Segment ist der Preis für ausgelagerte CTI-Angebote im Verhältnis zu ihrer Risikobewertung zu hoch. Größere Unternehmen hingegen profitieren von der neuen Reife des CTI-Sektors, da die Vielfalt der Angebote es ihnen ermöglicht, sich ständig an die Cyber-Risikobewertung ihrer Organisation und ihrer Vermögenswerte anzupassen. Aus sektorieller Sicht hängt der geschäftliche Nutzen einer ausgelagerten CTI für ein Unternehmen von der Relevanz der CTI-Quellen ab. Die verarbeitende Industrie wird in hohem Maße von der Mutualisierung profitieren, da zahlreiche Angriffspläne auf diese Unternehmen abzielen.

Es lassen sich zwei verschiedene Fälle unterscheiden. Der erste Fall, in dem beide Optionen einen geringen Geschäftswert generieren (entspricht grafisch dem unteren linken Quadrat). In diesem Fall betrachten wir Unternehmen, für die der Mehrwert von CTI im Vergleich zu den Kosten zu gering ist, da sie nur über begrenzte finanzielle Mittel verfügen und/oder nur in geringem Maße Cyber-Bedrohungen ausgesetzt sind. In diesem Szenario kann die CTI nur teilweise implementiert werden, indem sie von anderen Sicherheitsexperten im Unternehmen durchgeführt wird (interne Lösung) oder zusätzlich zu einem anderen Managed Security Angebot (externe Lösung) in Anspruch genommen wird.

Der zweite Fall liegt vor, wenn sowohl die unternehmensinterne als auch die ausgelagerte Option eine hohe Rendite abwirft. In diesem Fall hängt es von den individuellen Merkmalen des Unternehmens ab, ob es auf die eine oder die andere Seite dieser Linie fällt. Dies erklärt, warum zwei Unternehmen mit ähnlichen Merkmalen in Bezug auf Größe und Branche unterschiedliche Entscheidungen in Bezug auf die CTI treffen können. Ein großes Unternehmen mit einer gut entwickelten Vertraulichkeitskultur wird sich horizontal entlang der Kurve bewegen und die Entwicklung von CTI-Fähigkeiten intern bevorzugen.

Schließlich ist trotz der zunehmenden Reife des CTI-Marktes nicht garantiert, dass ein Unternehmen ein Angebot findet, das seinen Erwartungen voll entspricht. Dies scheint jedoch für Unternehmen mit wichtigen und spezifischen Vermögenswerten (z. B. Finanzwesen, Gesundheitsdienstleister) unerlässlich zu sein. Diese Unternehmen können sich vertikal entlang des Diagramms bewegen und die Kaufoption nur dann bevorzugen, wenn sie einen ausreichend hohen Grad an Anpassung erreicht.

Der CTI-Markt befindet sich im Umbruch. Sicherheitsfunktionen, die früher als fortschrittlich galten, sind heute Kernprodukte, die von den Unternehmen genutzt und von den Anbietern verkauft werden können, was die grundsätzliche Frage aufwirft, welche Funktionen besser ausgelagert werden sollten. Die Schlussfolgerung des Artikels ist, dass die Vielfalt der CTI-Angebote es ermöglicht, die Anforderungen der meisten Unternehmen zu erfüllen. Der zunehmende Reifegrad des Sektors ermöglicht es auch, Garantien für das Niveau der Fachkenntnisse der Dienstleistung zu geben. Auch wenn das Outsourcing es ermöglicht, erhebliche Einrichtungs- und Betriebskosten zu vermeiden, haben einige Unternehmen keinen nennenswerten geschäftlichen Nutzen davon. Dies kann auf ihre Größe und ihr Risiko zurückzuführen sein, die eine solche Investition nicht rechtfertigen. Es kann auch an der Besonderheit des Sektors liegen und daran, dass es keine Angebote gibt, die den Erwartungen entsprechen. Schließlich pflegen einige Unternehmen eine starke Kultur der Vertraulichkeit und ziehen es vor, interne CTI-Fähigkeiten zu entwickeln.

Das Cyber-Risiko ist neu und daher besonders schwierig zu bewerten. Wenn man zu kleinen Unternehmen mit externer CTI gehen würde, wären die meisten begeistert. Nach einer Weile würden sie feststellen, dass die Informationen, die sie erhalten, zu umfangreich sind, um sie zu verarbeiten, und für sie nicht direkt von Nutzen sind. Dies zeigt, dass der Beitrag von CTI überschätzt werden kann und dass die Definition der Bedürfnisse des Unternehmens entsprechend seiner Exposition der wichtigste Schritt bleibt, bevor der eigene Aufbau oder der Kauf einer CTI in Betracht gezogen wird.

Um noch weiter zu gehen...

Stellen Sie sich vor, Sie sind ein Unternehmen, dessen Hauptsitz sich in einem bestimmten Gebiet befindet, in Zone A. Angenommen, in Zone A gibt es eine Welle von Verbrechen gegen Unternehmen. Natürlich überprüfen Sie, ob Ihre Kameras funktionieren, ob Ihre Zäune stabil und abschreckend sind, ob Ihre Alarmanlage im Falle eines Einbruchs ausgelöst wird. Natürlich hoffen Sie, dass die polizeilichen Ermittlungen Ihnen Informationen über diese böswilligen Akteure liefern werden. Es käme Ihnen nie in den Sinn, ein Drittunternehmen für die Ermittlung dieser Straftäter zu bezahlen, da es die Aufgabe der Polizei und im weiteren Sinne des Staates ist, die Kriminalität zu bekämpfen. Wenn wir diese Situation nun auf den Cyberspace übertragen, werden wir Zeuge einer Doppelmoral. Abgesehen von einigen wenigen Ausnahmen im öffentlichen Sektor kann sich ein Unternehmen nur auf sich selbst verlassen, wenn es darum geht, sich gegen Cyber-Bedrohungen zu verteidigen. Heute sollte die gemeinsame Nutzung von CTI-Daten die Norm sein, und wenn man sieht, dass sich Projekte wie die OpenCTI-Plattform noch in einem embryonalen Stadium befinden, wird deutlich, wie vielversprechend sie sind und wie weit wir noch gehen müssen.