Cybercriminalité : un groupe qui ne fait pas de PLAYback !

Dans notre dernier Security Navigator, nous évoquions le fait que de plus en plus de cybercriminels déployant des ransomwares associent le chiffrement de données à des tactiques d’extorsion afin d’inciter encore plus les organisations ciblées à payer la rançon. Baptisée cyber-extorsion (Cy-X) par notre équipe de Security Research, cette tendance est assez révélatrice du paysage actuel des menaces.

En effet, la plupart des opérations actives de ransomwares pratiquent la double extorsion (voire triple), par exemple en menaçant de divulguer les informations volées sur le Dark Web ou de les vendre au plus offrant en cas de non-paiement de la rançon, ou bien de perpétrer des attaques DDoS à l’encontre de la victime initiale.

L’extorsion s’est ainsi démocratisée au point où le chiffrement n’est même plus systématique : il est tout aussi lucratif de pirater les systèmes d’une entreprise pour divulguer ses données (hack and leak). Cette évolution s’explique en partie par l’amélioration générale de la cybersécurité des organisations et par les efforts et stratégies de sauvegarde des entreprises pour mieux se protéger contre les ransomwares. Cela a donc conduit certains acteurs malveillants à se spécialiser dans ce type d’opérations, à l’image des groupes Karakurt, RansomHouse ou Silent Ransom…

La double extorsion est d’autant plus problématique que les informations divulguées facilitent de potentielles compromissions ultérieures par d’autres groupes malveillants. Ces divulgations alimentent le commerce des données sur les marketplaces clandestins et les forums de cybercriminels.

Tant que les facteurs systémiques fondamentaux qui nourrissent cette forme de criminalité ne sont pas neutralisés, il faut s'attendre à ce que les criminels continuent de adapter et de tester de nouveaux moyens de pression pour pousser les victimes à payer des rançons exorbitantes. Nous continuons donc de voir régulièrement apparaître et disparaître des groupes de Cy-X, majoritairement attirés par le caractère lucratif de ces opérations d’extorsion, leur apparente simplicité d’exécution et leur supposé anonymat. Si les autorités parviennent parfois à identifier et à arrêter les membres de ces groupes, ces derniers choisissent souvent de se dissoudre, puis de changer de nom et de tactiques pour éviter d’être à nouveau repérés.

Cela nous amène à évoquer plus longuement un nouveau groupe de ransomware baptisé PLAY, et qui réalise régulièrement de la double extorsion en utilisant son propre leak site.

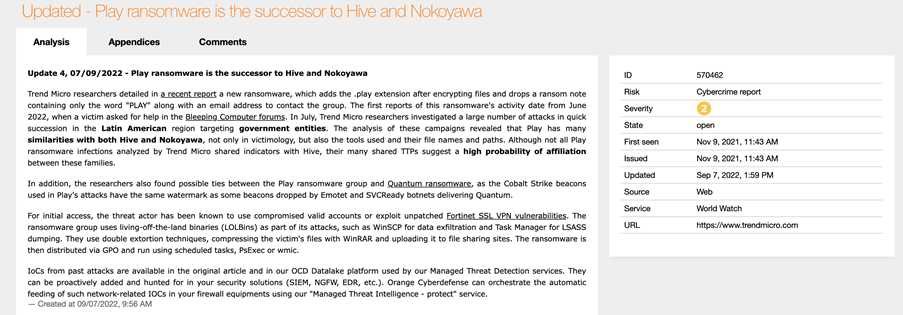

Notre CERT a informé nos clients de l’existence de PLAY pour la première fois dans un bulletin World Watch, publié début septembre 2022 (https://portal.cert.orangecyberdefense.com/worldwatch/570462 pour les utilisateurs inscrits).

“

Dans un récent rapport, des chercheurs de Trend Micro ont détaillé un nouveau ransomware qui ajoute l’extension .play aux fichiers après le chiffrement et laisse un message contenant uniquement le mot “PLAY”, ainsi qu’une adresse e-mail pour contacter le groupe. Les premiers signalements liés à l’activité de ce ransomware datent de juin 2022, lorsqu’une victime a demandé de l’aide sur les forums Bleeping Computer. En juillet, les chercheurs de Trend Micro ont enquêté sur un grand nombre d’attaques rapprochées en Amérique latine, ciblant des entités gouvernementales.

Afin d’accéder aux données, l’acteur malveillant utilise des comptes valides compromis ou exploite des vulnérabilités du VPN SSL Fortinet. Dans le cadre de ses attaques, le groupe de ransomware exploite des LOLBins (living-off-the-land binaries) tels que WinSCP pour l’exfiltration des données et Task Manager pour le dumping LSASS. Il réalise la double extorsion en compressant les fichiers de la victime avec WinRAR, avant de les télécharger sur des sites de partage de fichiers. Le chiffrement est ensuite lancé via des GPO et s’exécute à l’aide de tâches programmées, de PsExec ou WMIC… ”

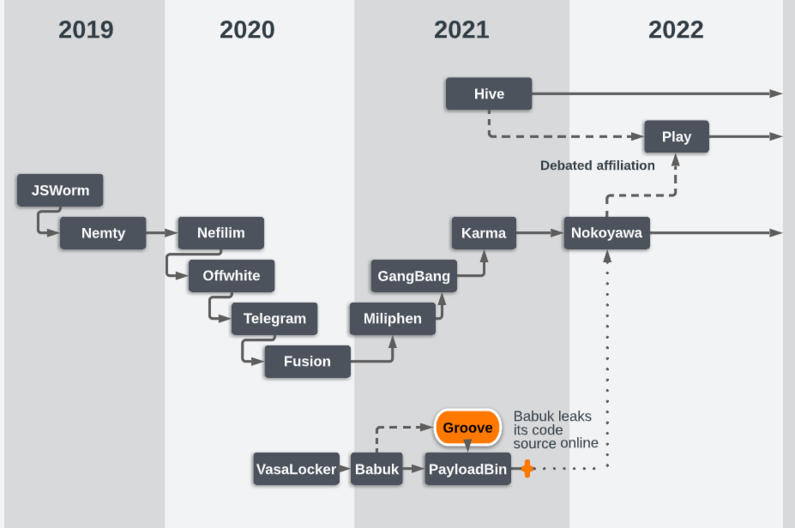

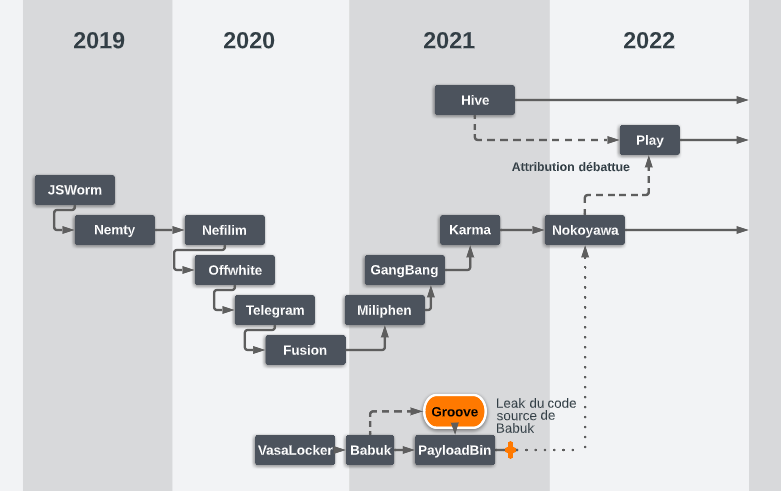

Le groupe malveillant qui se cache derrière PLAY doit faire l’objet de davantage de recherches et d’enquêtes de la part d’analystes en sécurité. Trend Micro a été le premier fournisseur à documenter publiquement cet acteur malveillant dans un rapport[1] publié en septembre 2022, dans lequel l’entreprise fournit une analyse suite aux enquêtes sur les attaques de juillet. Cette analyse révèle que PLAY serait le successeur de Hive, un ransomware bien connu et actif depuis 2021. PLAY partagerait également quelques similitudes avec Nokoyawa, une autre opération de ransomware. Cependant, aucune preuve ne nous permet pour l’instant de confirmer un éventuel lien entre PLAY et l’un de ces deux groupes de ransomwares.

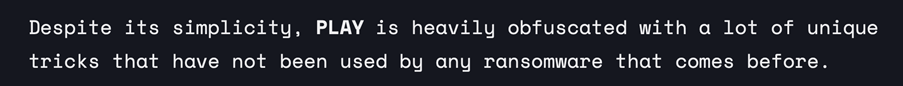

Début septembre, le chercheur en sécurité Chuong Dong a également publié une analyse technique du ransomware PLAY, en se concentrant avant tout sur ses fonctionnalités de contre-analyse et de chiffrement. Dans un article de blog,[2] il affirme que PLAY brouille toutes les pistes en faisant appel à des stratagèmes uniques, encore jamais utilisés par d’autres ransomwares.

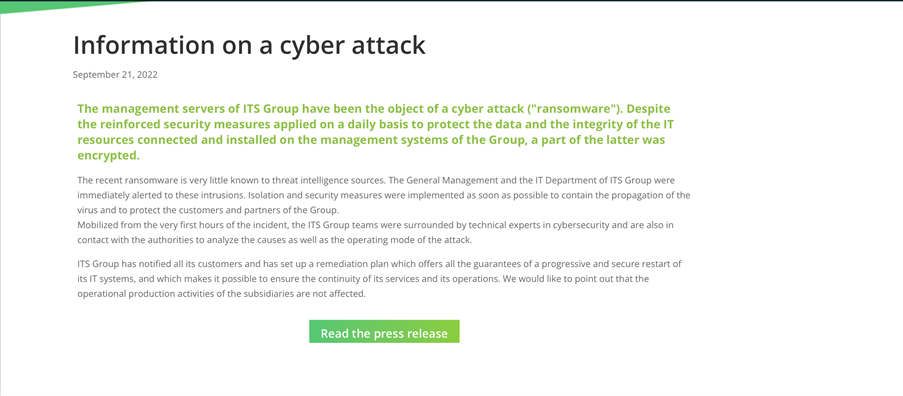

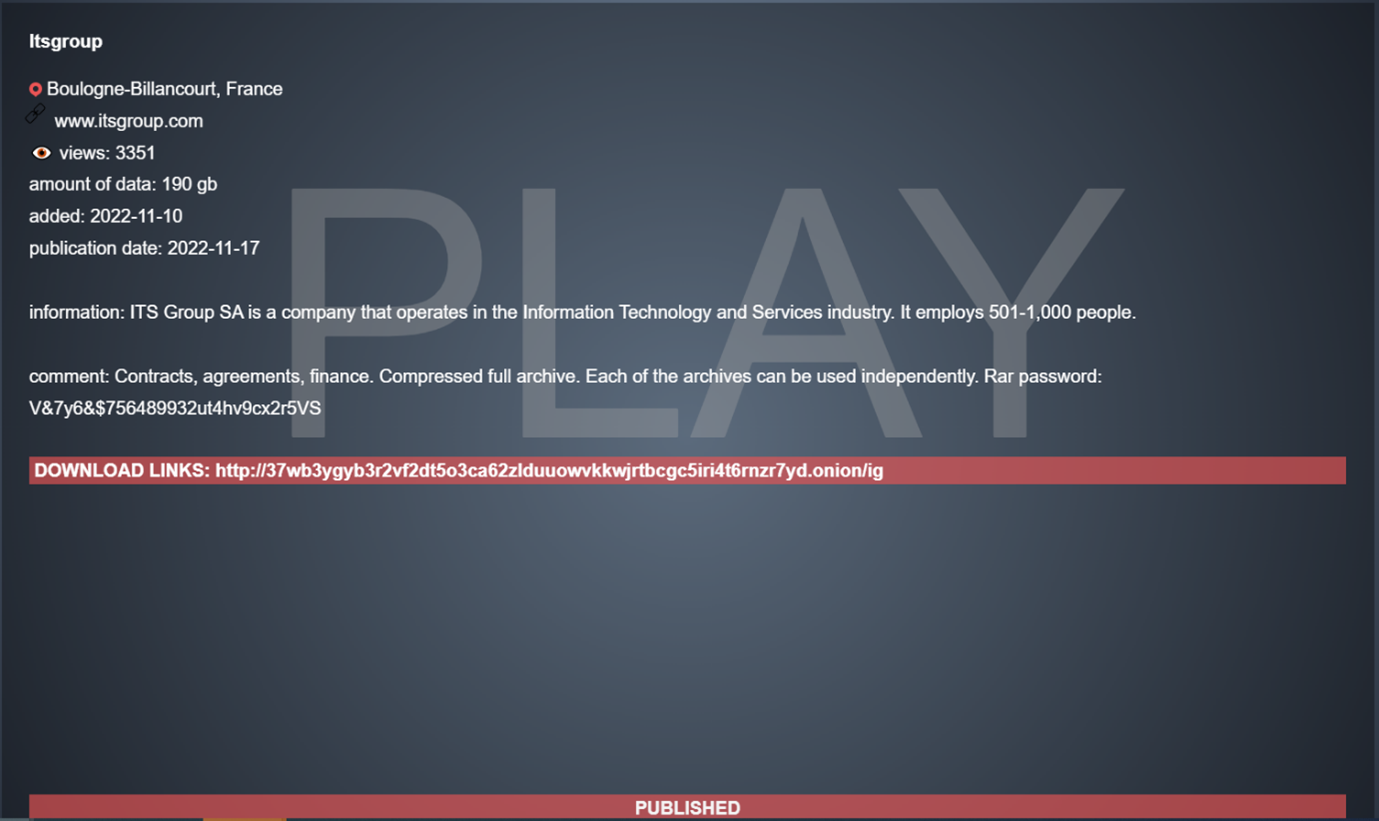

L’une des premières victimes de PLAY a été ITS Group, qui a annoncé la compromission via son site Web :

Depuis novembre 2022, notre CERT surveille donc de près la hausse des compromissions PLAY.

Récemment, nos confrères de CrowdStrike ont signalé l’existence d’un exploit surnommé OWASSRF alors qu’ils enquêtaient sur des attaques par ransomwares de PLAY, au cours desquelles des serveurs Microsoft Exchange corrompus étaient utilisés pour infiltrer les réseaux des victimes. OWASSRF est lié aux CVE-2022-41080 et CVE-2022-41082. S’il était déjà établi que PLAY utilise régulièrement « ProxyNotShell » (CVE-2022-41040), CrowdStrike a confirmé que des compromissions auraient pu être permises par un tout nouvel exploit sur CVE-2022-41080, une faille de sécurité permettant une élévation des privilèges à distance sur les serveurs Exchange[1] et considérée comme critique par Microsoft (mais pas encore exploitée dans la nature) lors de son patching en novembre dernier.

Nous avons recherché ces trois vulnérabilités dans un échantillon de taille significative des clients de notre service Vulnerability Scanning et nous avons découvert des occurrences chez seulement 2,5 % des clients analysés. Seules les CVE-2022-41040 et CVE-2022-41082 ont été découvertes ensemble chez le même client, mais cela ne s’est produit qu’une seule fois. Ces constats ne réduisent bien évidemment pas l’importance de ces vulnérabilités qui sont clairement exploitées dans le cyberespace, mais nous sommes satisfaits de savoir que la plupart de nos clients parviennent à les patcher à temps.

Imitant de nombreux autres groupes de Cy-X, PLAY a récemment lancé son propre leak site, accessible uniquement via Tor, sur lequel le groupe divulgue des données dérobées et des informations sur les victimes, si ces dernières ne paient pas la rançon. La note qui accompagne la demande de rançon laissée par PLAY est concise et brute et donne à la victime une simple adresse e-mail permettant de contacter le groupe. En comparaison, et de manière générale, les autres opérations de ransomware prennent le temps d’expliquer à la victime comment acquérir les cryptomonnaies exigées et menacent de représailles en cas de prise de contact avec des sociétés de récupération de données ou les autorités. Ces instructions sont néanmoins présentes dans la section FAQ du leak site de PLAY. Comme de nombreux autres ransomware, et afin d’exercer encore plus de pression sur les victimes lors des négociations, le groupe derrière PLAY utilise également une pratique récente qui consiste à occulter le nom de la victime sur le leak site, lui donnant ainsi la possibilité de payer pour éviter que son nom complet ne soit divulgué publiquement.

Sur l’image ci-dessous, la date indiquée pour « added » est trompeuse, car PLAY a exécuté cette attaque avant le lancement de son site. Elle daterait probablement de septembre.

Sans surprise, nos CSIRT (Computer Incident Responses Teams) ont détecté ce groupe malveillant à trois reprises au cours du mois dernier.

En novembre, nous sommes entrés en contact vers 9 h du matin avec un client affecté par le chiffrement de ses systèmes. Nous avons immédiatement démarré une enquête et dès 12h20, l’équipe CSIRT œuvrait déjà sur le traitement des preuves.

Le client en question n’étant pas une grande entreprise, nous avons rapidement découvert que le point d’entrée initial semblait être un accès VPN via des identifiants légitimes. Le déploiement du ransomware et le chiffrement des données n’ont pris qu’une seule journée. Le malware a été déployé et déclenché manuellement via un RDP sur certaines machines et via PSExec sur d’autres. C’est finalement la quasi-totalité de l’environnement de la victime qui a été chiffrée, y compris certaines sauvegardes locales (soit chiffrées, soit détruites). Heureusement pour la victime, un ensemble de sauvegardes hors-site fiables nous a permis de récupérer la plupart des données et systèmes. Néanmoins, plusieurs centaines de gigaoctets de données ont été publiées sur le leak site de PLAY.

Il a fallu 8 jours à notre CSIRT pour accompagner le client et identifier, suivre et contrôler la compromission. Un échantillon du code source de PLAY a été récupéré et transféré à notre CERT (Computer Emergency Response Team) afin d’identifier la souche et les fonctionnalités du malware, via notre propre sandbox interne. Nos spécialistes en reverse-engineering ont tout d’abord déterminé la souche du malware, facilement reconnaissable avec l’extension .play sur les fichiers chiffrés.

Après avoir analysé les trois différents incidents, nous avons établi que ces opérations étaient probablement reliées à un acteur autonome affilié à PLAY et potentiellement spécialisé sur la zone européenne. Effectivement, les IoCs et TTPs identifiés dans les trois dossiers se recoupent énormément, ainsi que dans deux autres incidents en France (sur lesquels nous n’avons pas travaillé directement). Par exemple, selon nos échantillons, il est probable que le remote access tool « systemBC » récupéré soit identique. Pourtant, toutes ces informations recueillies dans le cadre des trois dossiers ne correspondent pas jusqu’à présent aux analyses produites par des tiers, qui se penchent sur des incidents dans d’autres régions.

Une partie de l’infrastructure malveillante est toujours active et située en Europe, ce qui signifie que certains IoCs pourront être partagés uniquement lorsque les autorités françaises ou européennes seront formellement impliquées. Cependant, nous en avons renseigné quelques-uns à la fin de ce rapport.

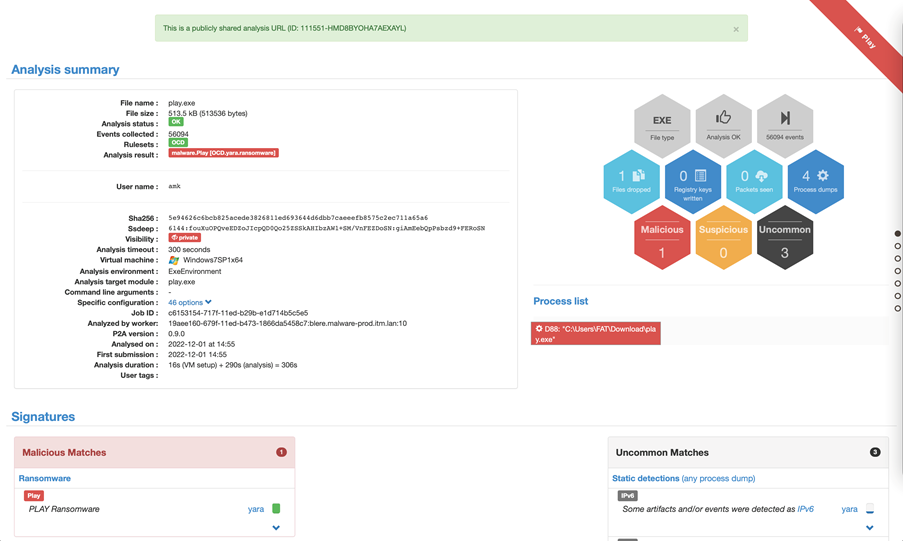

Notre sandbox P2A nous a ensuite permise de découvrir les attributs et comportements du fichier exécutable malveillant. Une règle YARA a également été rapidement créée sur mesure, puis diffusée via notre bulletin World Watch et automatiquement intégrée dans la P2A. Cette règle peut être utilisée pour rechercher des fichiers PLAY dans des environnements live extérieurs. Pour rappel, YARA est un outil open source conçu pour aider les chercheurs à identifier et à catégoriser les échantillons de malwares. Il permet de créer des descriptions (ou règles) pour les familles de malwares en fonction de schémas textuels et/ou binaires.

Notre sandbox d’analyse de fichiers SaaS P2A peut être utilisé pour confirmer facilement l’appartenance des fichiers suspects à une catégorie de malwares. Elle permet de partager n’importe quelle analyse publiquement, comme cet exemple.

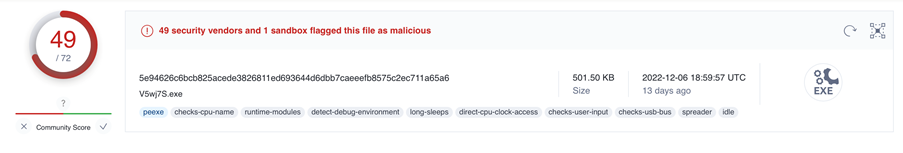

Notre règle YARA a ensuite déclenché une alerte en « LiveHunt » sur VirusTotal. Pour rappel, la LiveHunt permet d’accéder au flux de fichiers analysés par VirusTotal et de recevoir une notification à chaque fois qu’un fichier correspond aux critères spécifiques de la règle YARA. En appliquant les règles YARA aux fichiers analysés par VirusTotal, nous sommes donc en mesure d’accéder à un flux constant de nouveaux échantillons d’une famille de malware, y compris ceux qui ne sont pas détectés par les antivirus. Sans suprise, la correspondance LiveHunt avec notre règle a confirmé notre hypthèses initiale : PLAY était bien l’auteur de cette attaque.

Le reverse-engineering manuel de l’échantillon a débuté le 22 novembre. Le processus s’est avéré complexe et il a fallu deux jours complets à l’un de nos ingénieurs expérimentés pour confirmer que les techniques d’obfuscation correspondaient à celles décrites dans l’analyse de Chuong Dong mentionnée précédemment.

Le reverse-engineering manuel de l’échantillon a débuté le 22 novembre. Le processus s’est avéré complexe et il a fallu deux jours complets à l’un de nos ingénieurs expérimentés pour confirmer que les techniques d’obfuscation correspondaient à celles décrites dans l’analyse de Chuong Dong mentionnée précédemment.

PLAY utilise en effet une technique d’obfuscation appelée « Return Oriented Programming » (ROP) ainsi que de l’insertion de code inutile pour complexifier l’analyse. Le ransomware utilise également d’autres techniques telles que l’obfuscation de chaînes de caractères (string obfuscation) et l’utilisation de l’algorithme de chiffrement xxhash32. Ces techniques d’obfuscation ont très probablement été ajoutées récemment au malware, mais le code en lui-même reste inchangé.

Suite à ces trois dossiers transmis à notre CSIRT, nos équipes de Threat Intelligence ont publié une mise à jour de notre bulletin World Watch décrivant les activités récentes de PLAY.

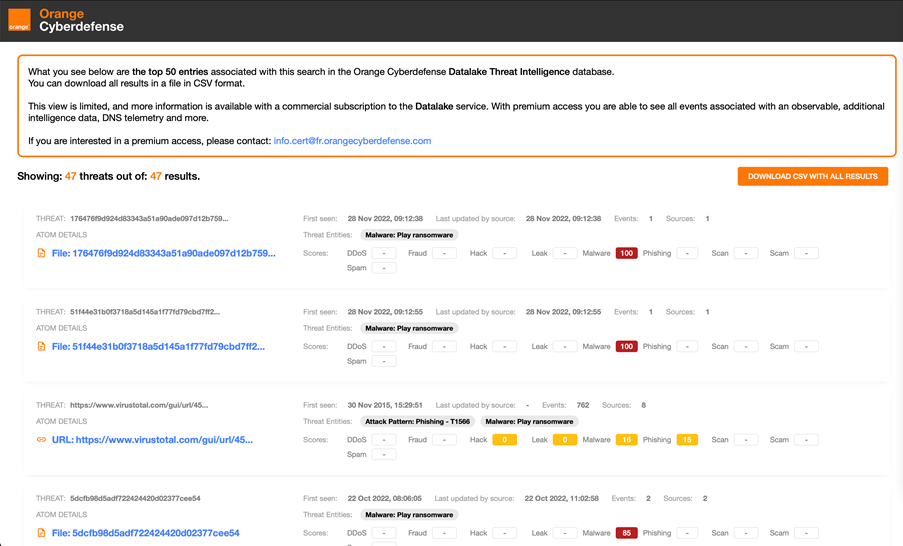

De plus, notre CERT a également mis à disposition une série d’IoCs liés PLAY accessibles dans notre base de données Datalake Threat Intelligence[3] (disponible en tant que service SaaS intitulé Managed Threat Intelligence-detect). Comme avec notre sandbox P2A, nous sommes en mesure de partager les résultats avec notre communauté directement depuis notre base de données. Les IoC sont disponibles (et actualisés une fois par jour) à l’adresse :

datalake.cert.orangecyberdefense.com/api/v2/mrti/public/export-html/

Ces IoCs sont utilisés automatiquement par nos services de Managed Threat Detection. Vous pouvez également les ajouter à vos solutions de détection et de sécurité (SIEM, NDR, EDR, etc.) afin d’alerter votre équipe SOC. Orange Cyberdefense peut fournir automatiquement ces IoCs liés au réseau à vos équipements de protection (c.-à-d. dans divers NGFW) via notre service « Managed Threat Intelligence - protect ».