17 mai 2019

Le code source du jeu Watch Dogs: Legion possiblement hacké

Notre laboratoire d’épidémiologie partage quelques informations et réflexions au sujet de l’attaque présumée subie par Ubisoft.

En quelques mots, ce qu’il s’est passé…

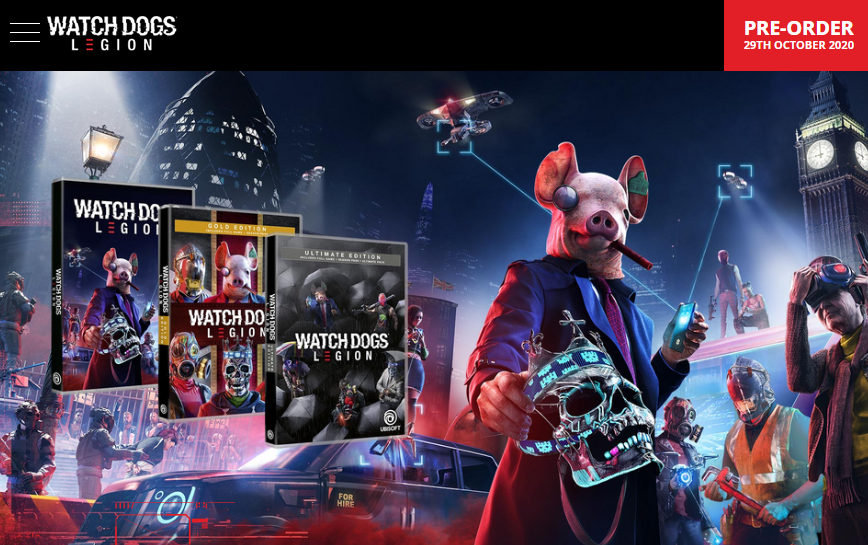

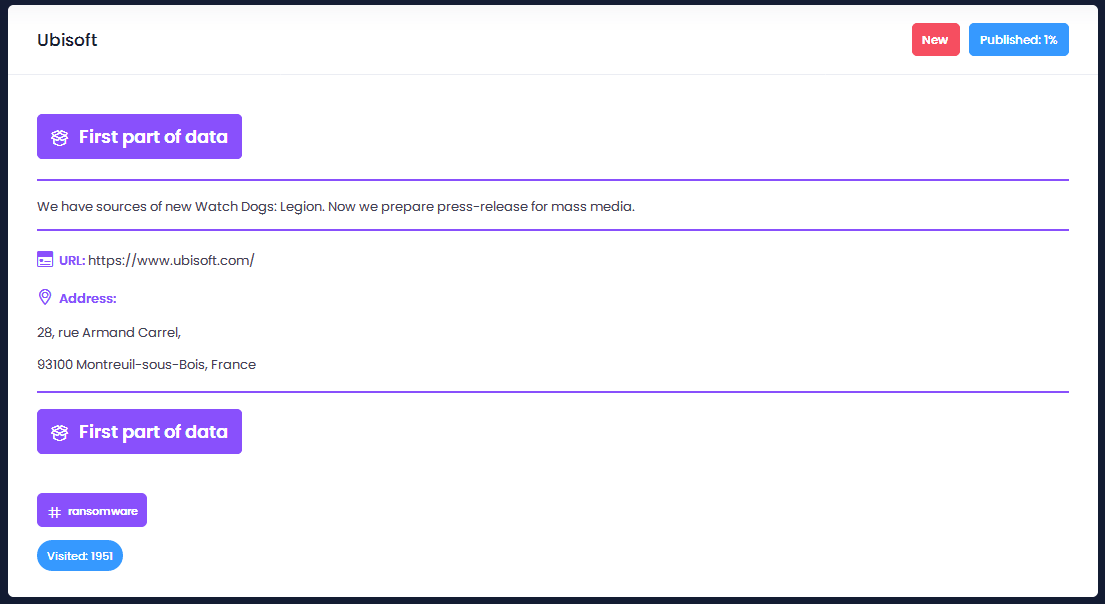

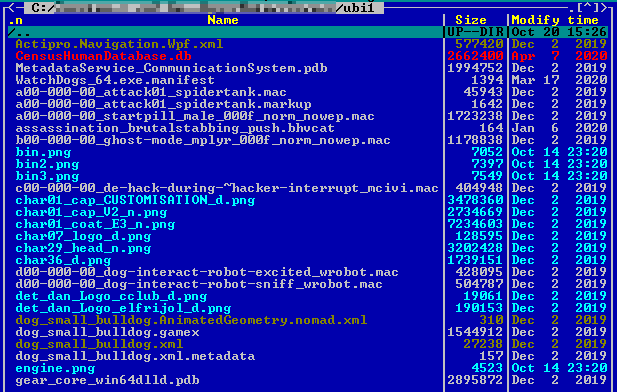

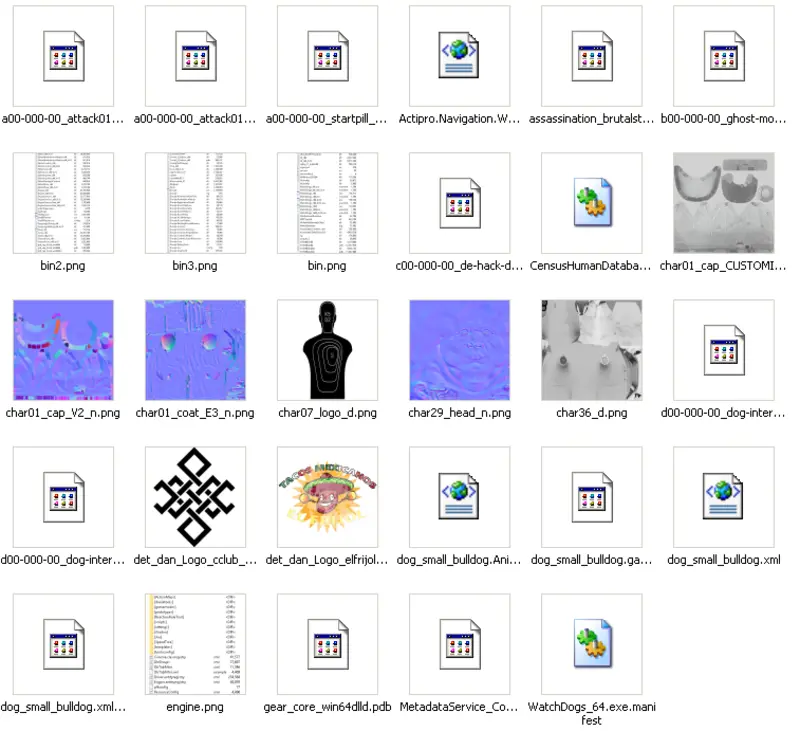

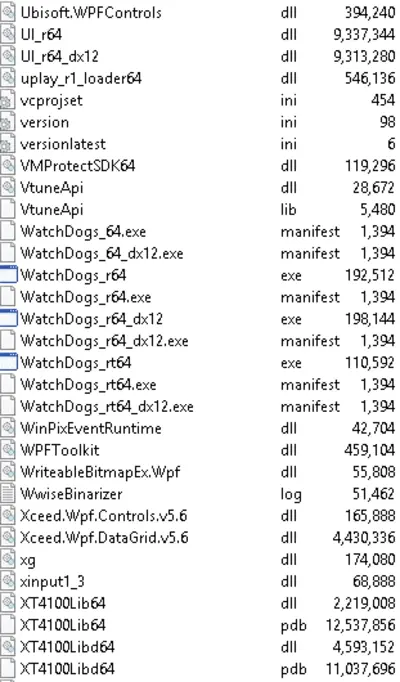

Comme l’annonçait notamment Numerama le 16 octobre dernier, « le gang Egregor a publié 20 Mo de données supposément liées à Watch Dogs: Legion, le dernier opus de la franchise à succès d’Ubisoft. Pour l’instant, rien ne prouve que les cybercriminels détiennent vraiment le code source et le moteur graphique du jeu ».

Ce jeu vidéo, ayant pour thème le hacking doit sortir la semaine prochaine, le jeudi 29 octobre 2020. A noter que le précédent opus du jeu, Watch Dogs 2, incluait une mission où le joueur devait hacker Ubisoft pour dérober une bande annonce :

Seul Ubisoft peut attester de la véracité de la détention du code source par Egregor. Est-ce une menace réelle ?

Sur la base des informations connues actuellement, il n’est pas possible de l’affirmer avec certitude. Les hackers ont effectivement notifié avoir hacké Ubisoft.

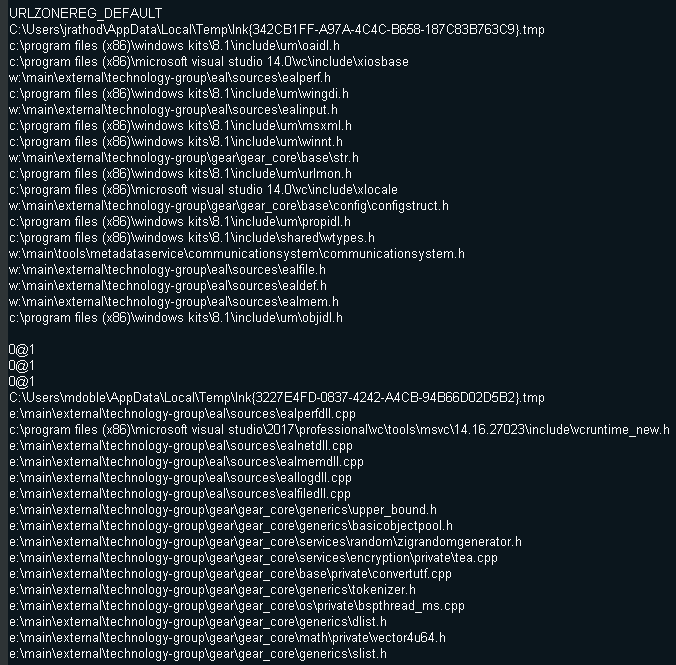

Cependant, ils n’attestent pas avoir chiffré le parc informatique mais avoir dérobé le code source du jeu vidéo Watch Dogs: Legion. Il aurait été plus logique pour Egregor de mettre en panne l’infrastructure d’Ubisoft, notamment si le groupe avait pu obtenir un accès direct à la plateforme de développement. Ceci aurait pu permettre d’inciter au paiement de la rançon plutôt que de parler seulement de vol, comme si celui-ci avait été obtenu de manière indirecte. A ce sujet, les preuves apportées jusqu’à maintenant ne sont pas suffisantes (et même assez récentes) pour attester qu’ils détiennent vraiment le contenu annoncé.

De même, le vol d’autres éléments et codes sources aurait été logique. Il faudra attendre un communiqué officiel d’Ubisoft pour savoir ce qu’il en est vraiment. Sur les marchés financiers, l’annonce n’a en tout cas pas actuellement donné lieu à des mouvements importants qui pourraient suggérer une panique, en public comme en coulisses, coté actionnaires.

S’il y a bien eu une attaque, comment les cybercriminels auraient-ils pu s’y prendre ?

Si cette attaque est avérée, elle a pu être réalisée de diverses manières, comme par exemple l’exploitation d’une vulnérabilité externe, pour pénétrer le réseau. Il peut aussi s’agir de l’exploitation d’une vulnérabilité interne, via un utilisateur ou un partenaire qui aurait vu son poste ou son compte compromis.

Quels sont les risques pour Ubisoft ?

Le parc n’ayant pas été chiffré (d’après les premières informations), il n’y a pas de risque immédiat pour la continuité du projet. C’est surtout une question d’image. Ubisoft doit aussi évaluer les risques potentiels liés au contenu des données qui auraient fuité (surtout si celles-ci portent sur autre chose que du code source pur). Il est envisageable que le code source, s’il a vraiment été volé et qu’il est à jour, puisse être étudié par des hackers afin de trouver des manières de tricher ou d’exploiter le jeu de manière malveillante. A noter que cela est déjà possible pour la majorité des jeux vidéo, avec ou sans le code source.

Quel est le montant de la rançon demandée par Egregor ?

A notre connaissance, cette information n’a pas été communiquée.

Quelles sont les options d’Ubisoft dans cette situation ?

En cas de crise de ce genre, deux priorités nous viennent à l’esprit, à savoir :

- Gérer la partie technique pour comprendre ce qui s’est potentiellement passé et s’assurer qu’il n’y ait aucune menace interne (malwares, abus d’accès à des services et des comptes à privilèges, sécurité de certains éléments partagés à des partenaires).

- Gérer la communication autour de l’investigation afin d’être transparent vis-à-vis du public et des actionnaires et de démontrer le sérieux de la société même en passe de difficultés réelles ou présumées.

Le groupe Egregor est-il connu de nos services ?

Le groupe est connu chez Orange Cyberdefense et de manière générale sur la communauté OSINT*.

Il partage certains aspects techniques laissant présumer une relation avec un autre groupe, opérant lui-aussi avec des ransomwares, du nom de Sekhmet. La team Sekhmet se présente comme suit :

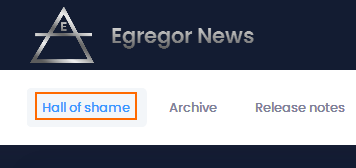

Egregor semble plus incisif dans ses communications : ses victimes sont référencées sur un “mur de la honte”.

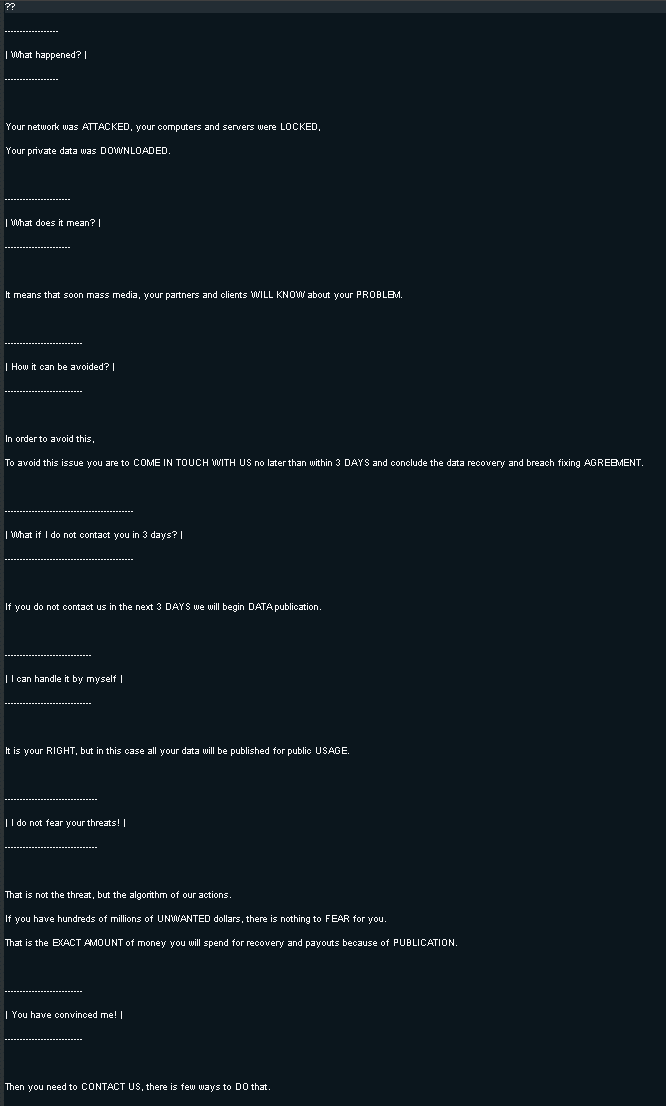

Egregor a pour habitude de laisser un temps de réaction très court à ses victimes, environ 3 jours, avec ce type d’annonce :

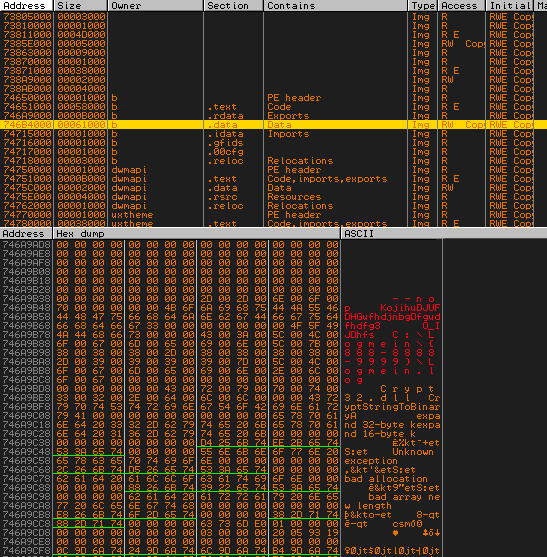

Les échantillons d’Egregor s’activent via un argument spécifique que les sandbox et autres systèmes d’analyses ne peuvent pas connaître, sauf s’il est renseigné manuellement. C’est un peu comme un mot de passe nécessaire pour activer la commande du malware. Ces échantillons sont donc forgés dans le but d’être déclenchés et maitrisés par un hacker uniquement.

Des marqueurs d’analyses sont cependant connus sur les échantillons actuels** mais ne garantissent en rien une exactitude et une pérennité car ils sont aisément modifiables par les hackers.

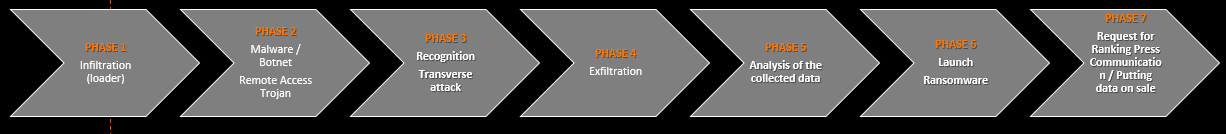

Voici la chaîne d’action généralement constatée :

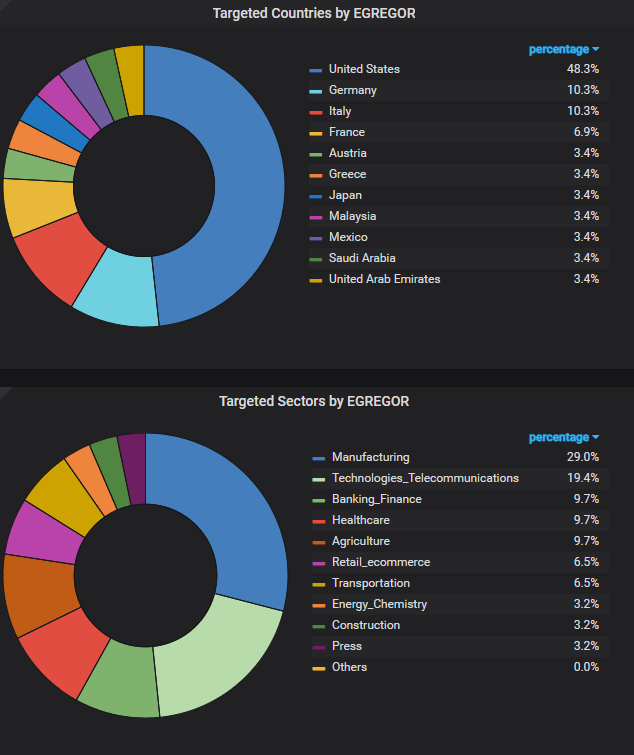

Voici quelques statistiques complémentaires concernant Egregor :

Dès que nous aurons de nouveaux éléments sur cette potentielle attaque, nous ne manquerons pas de vous tenir informé.e.s.

Pour découvrir les analyses du Laboratoire d’Epidémiologie d’Orange Cyberdefense, cliquez ici.

Notes :

*Open Source Intelligence

**Utilisables pour les systèmes automatisés