Audit de la continuité d’activité, cartographie complète des actifs sensibles, évaluation précise de la conformité, conseil stratégique sur mesure et pilotage méthodique des projets SSI.

70 % des entreprises découvrent des systèmes non référencés lors d’un premier audit. Sans inventaire et analyse continue, les vulnérabilités passent inaperçues. Connaître précisément vos actifs, applications et flux permet de limiter les points d’entrée.

Avec l’arrivée de NIS‑2, et des exigences ISO 27001 ou RGPD, il devient crucial d’identifier et de corriger les failles avant tout audit. 40 % des non-conformités détectées concernent un manque de visibilité ou de gestion des actifs.

Nos experts vous aident à y voir clair dans vos actifs, vos flux et vos vulnérabilités avant qu'un hacker ou un auditeur ne le fassent pour vous.

Audit de la continuité d’activité, cartographie complète des actifs sensibles, évaluation précise de la conformité, conseil stratégique sur mesure et pilotage méthodique des projets SSI.

Simulation d'attaques (pentest, Red Team, Purple Team) pour détecter les vulnérabilités, tester la défense et renforcer les capacités internes.

Collaboration directe entre Red et Blue Team, analyse conjointe des attaques, validation en temps réel des défenses, amélioration continue de la posture cyber par apprentissage réciproque.

Simulation de scénarios réalistes (techniques, sociaux, physiques), évaluation détaillée des capacités de détection et de réponse, renforcement constant de la résilience et de la vigilance interne.

Surveillance continue des vulnérabilités, analyse détaillée des risques, priorisation des actions selon le contexte métier, guidage expert de la correction et réduction progressive de la surface d’attaque.

Scan de réseaux, cloud, endpoints et applications pour construire une cartographie exhaustive.

Analyse des configurations, vulnérabilités classiques, vecteurs d’attaque. Contexte métier et risques métier, interface humaine pour privilégier les correctifs à fort impact.

Vérification de la conformité ISO 27001, RGPD, NIS‑2, LPM, recommandations adaptées.

Rapport clair, indicateurs de performance et plan d’actions priorisé pour corriger rapidement ce qui compte.

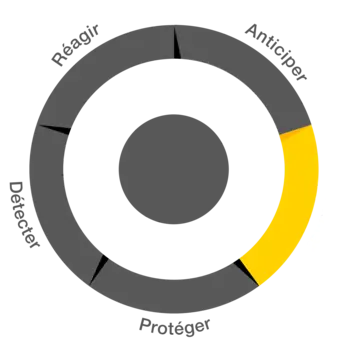

Avoir une vision précise de vos intérêts, analyser votre niveau d’exposition aux menaces.

Voir nos solutions

Sécuriser vos assets critiques et vous accompagner dans le choix d'une solution.

Voir nos solutions

Nos solutions de détection pour surveiller et analyser les incidents de sécurité.

Voir nos solutions