R0BL0CH0N TDS : zoom sur l'infrastructure d'une arnaque de marketing d'affiliation

Résumé

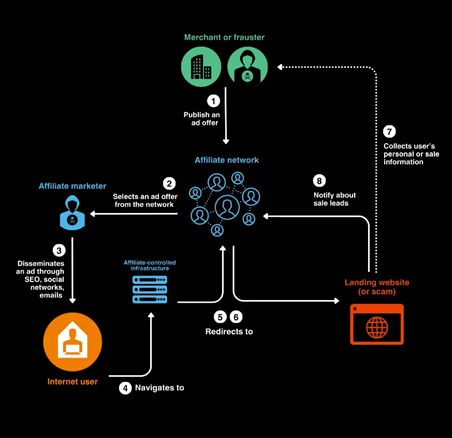

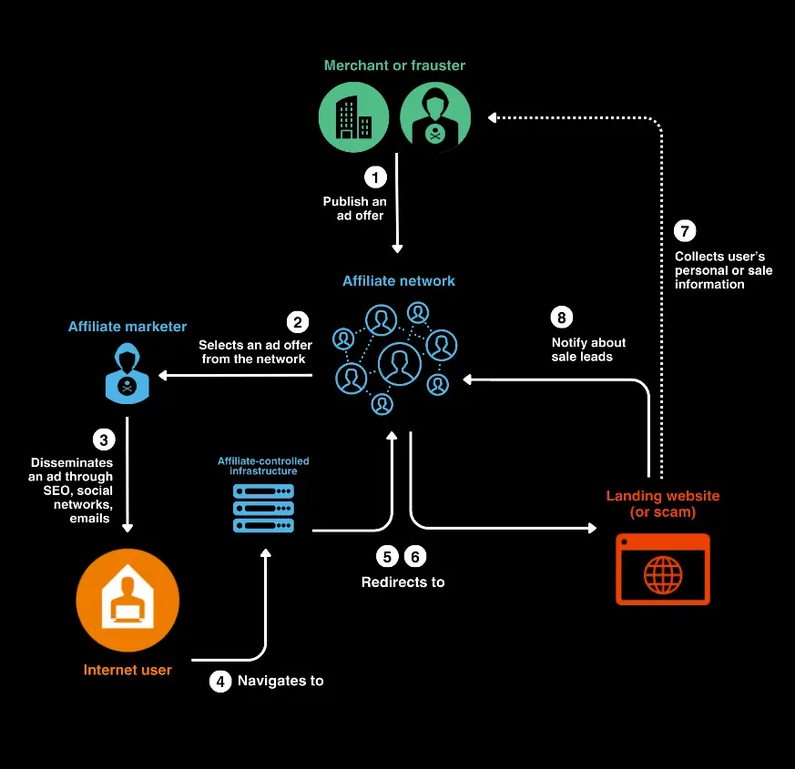

Le marketing d'affiliation est une stratégie à travers laquelle des entreprises récompensent les affiliés qui génèrent du trafic ou des ventes sur leur site web. Bien qu'il s'agisse d'une technique légitime et largement utilisée pour gonfler le trafic et les ventes, le marketing d'affiliation est aussi utilisé dans la promotion de faux jeux-concours, de casinos en ligne, de sites de rencontre et de services de rénovation d’habitat.

Des centaines de petits réseaux d'affiliation promeuvent principalement des offres douteuses menant à des arnaques bien connues.

Les affiliés sont des spécialistes de la génération de trafic et utilisent leurs compétences pour distribuer divers types de contenu, allant de la publicité légale à la distribution directe de logiciels malveillants.

L'équipe World Watch a identifié un système de distribution de trafic (TDS) non documenté auparavant, lié au marketing d'affiliation utilisé dans des arnaques ayant impacté jusqu’à 110 millions d'internautes. Nous l'avons nommé R0bl0ch0n TDS en raison de motifs spécifiques dans les redirections d'URL : "0/0/0".

Ce TDS se compose de nombreux domaines et serveurs dédiés et protégés derrière Cloudflare. Même si des fonctionnalités telles qu’un formulaire de désinscription et de contact ont été implémentées, tout est fait pour cacher la véritable structure qui opère ces campagnes d’arnaque.

Les indicateurs de compromission (IoCs) peuvent être trouvés sur notre page GitHub ici.

Notes :

- la date de fin de l'analyse pour ce rapport était fin mai 2024.

- cette traduction a été effectuée à l’aide d’une intelligence artificielle. L’article original, en anglais, est disponible ici.

Introduction au marketing d'affiliation

Concepts clés et parties prenantes

Le marketing d'affiliation est une stratégie à travers laquelle les entreprises récompensent les affiliés (partenaires ou "partnerka" en russe) pour générer du trafic ou des ventes vers leur site web. En voici les concepts clés :

- marchand ou annonceur : l'entreprise ou la marque qui veut promouvoir ses produits ou services.

- marketeur affilié (aussi appelé éditeur) : une personne ou une entreprise qui promeut les produits ou services du marchand en échange d'une commission sur les leads ou les ventes générés.

- réseau d'affiliation : une interface (site web, outil) qui connecte les marchands avec les affiliés, offrant des fonctionnalités de suivi, de rapport et de paiement. Tous les programmes d'affiliation n'utilisent pas un réseau ; certains sont gérés directement par le marchand.

- client : l'utilisateur final qui interagit avec les efforts de marketing de l'affilié et complète l'action souhaitée (par exemple fournir ses données, effectuer un achat...).

- commission : le paiement fait à l'affilié, généralement un pourcentage de la vente ou un montant fixe par action.

Vous avez certainement déjà rencontré le marketing d'affiliation à de nombreuses reprises. Lorsque 50 créateurs de contenu YouTube différents promeuvent le même produit (un jeu vidéo, une banque en ligne, etc.) pour augmenter les ventes d'une marque, ils font partie d'une campagne de marketing d'affiliation. Dans ce cas, les créateurs de contenu servent de marketeurs affiliés, tandis que la marque qu'ils promeuvent correspond au marchand.

Les créateurs de contenu sont en effet un type de marketeur affilié, bien qu'ils ne soient peut-être pas l'exemple le plus représentatif. La plupart des campagnes de marketing d'affiliation sont plus abstraites et utilisent généralement :

- la diffusion directe d'offres

- des sites affichant des publicités ou des coupons

- des blogs personnels

- des portails de cashback

Généralement, les marketeurs affiliés tendent à être spécialisés dans des verticales spécifiques (y compris la crypto, les jeux d'argent, les sites de rencontre, les jeux-concours) et s'appuient sur des moyens de diffusion spécifiques, tels que les réseaux sociaux, le SEO, les SMS ou les emails.

Grâce à un code ou un lien d'affiliation, le marchand suit les gains réalisés grâce au marketeur affilié et le rémunère par un cashback pour chaque vente ou téléchargement effectif. Dans ce cas, le fait qu'un partenariat soit établi entre le marchand et un marketeur affilié est généralement clairement indiqué.

Réseaux d'affiliation

Le marchand laisse souvent un tiers gérer le suivi et le paiement des marketeurs affiliés. Cet intermédiaire tiers est connu sous le nom de réseau d'affiliation. Les réseaux d'affiliation se composent d'interfaces ou de hubs qui centralisent les offres pour divers produits ou services et connectent les marchands aux marketeurs. Par exemple, si vous possédez un blog d'informatique, vous pouvez postuler à un programme d'affiliation dédié qui générera un lien d'affiliation unique pour vous à mentionner dans vos articles. Les marchands vous récompenseront pour tout produit (disons un ordinateur !) acheté par vos lecteurs.

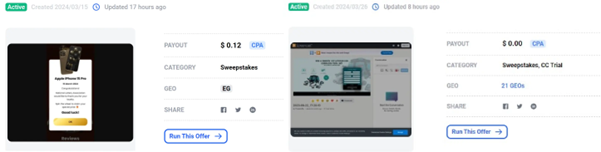

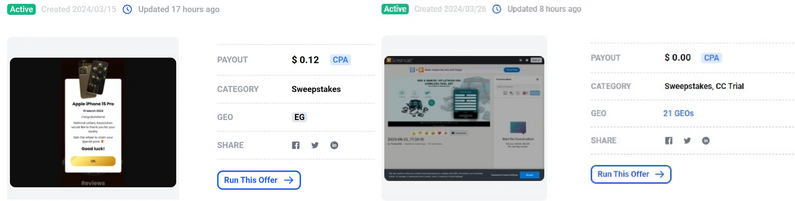

Les hubs d'affiliation existants sont extrêmement divers. Certains hubs ont des exigences strictes et des mesures KYC pour vérifier l'identité des affiliés, tandis que d'autres offrent des inscriptions rapides avec des niveaux de transparence douteux. Il est important de noter que dans de nombreux réseaux d'affiliation, les offres publicitaires pour des produits légitimes coexistent systématiquement avec des offres douteuses ou même des arnaques malveillantes, allant des cartes-cadeaux gratuites ou des applications mobiles de rencontre et de crypto aux offres de médecine traditionnelle "miracle".

Agrégateurs de réseaux d'affiliation

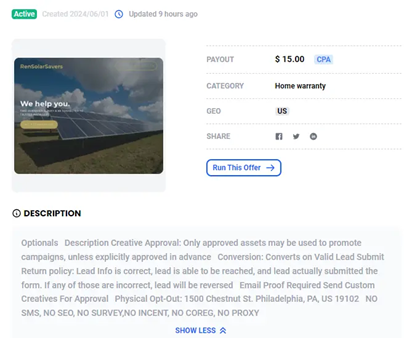

Aux côtés des réseaux d'affiliation traditionnels, certaines plateformes comme Affplus ou OfferVault agrègent des offres de nombreux réseaux d'affiliation en une interface centralisée. Sur ces plateformes, les offres sont classées par verticale, par zone géographique (les pays où l'offre doit être annoncée) et par entité de réseaux d'affiliation. Souvent, les offres contiennent :

- l'aperçu de la page de destination (c'est-à-dire la page d'arnaque finale)

- les restrictions sur la distribution des annonces telles que "Pas de SEO", "Seulement des emails"

- les taux de commission (c'est-à-dire le prix payé par le "Marchand" pour atteindre un nombre spécifique d'utilisateurs, qu'ils soient clients ou victimes)

Exemples de schémas de fraude répandus

Après analyse de ces hubs de marketing, nous avons distingué deux types d'offre d'intérêt particulier, car ils sont associés à des arnaques bien connues :

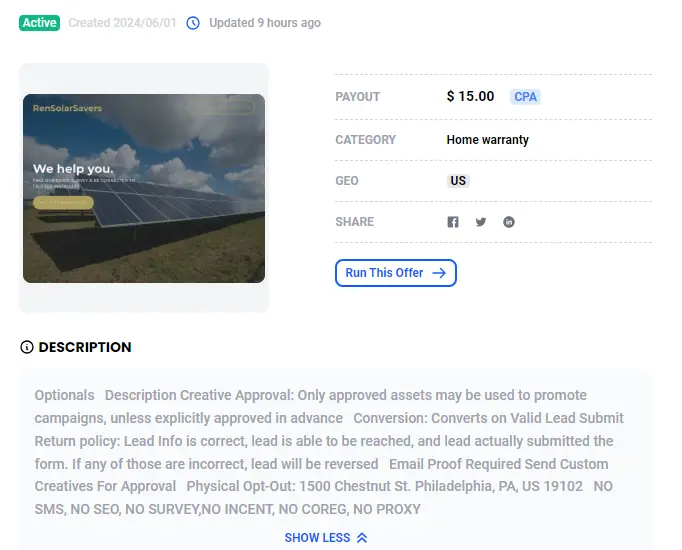

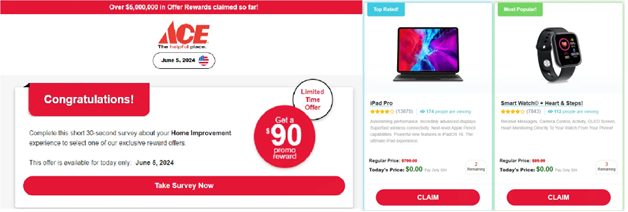

1. Offres de jeux-concours. Composées de messages attrayants de gain de jeux-concours tels que "FÉLICITATIONS, vous avez gagné un iPhone", ces annonces sont souvent diffusées par des marketeurs affiliés via email. Après avoir rempli un petit sondage en ligne, les utilisateurs sont ensuite invités à payer de petits frais d'expédition, ce qui les inscrit en fait à un paiement récurrent (entre 20-45€ toutes les deux semaines). La Federal Trade Commission a publié un avis aux consommateurs sur ce type d'arnaque, soulignant qu'ils ont reçu des plaintes s'élevant à plus de 300 millions de dollars de pertes avec une moyenne de 900 dollars par victime. Ce chiffre est bien en deçà de nos propres estimations, compte tenu du nombre de campagnes envoyées quotidiennement.

2. Offres d'amélioration de l'habitat. Cette catégorie d'annonce propose des installations de filtres de gouttière, de panneaux solaires, de pompes à chaleur ou de douches pour personnes âgées à des prix exorbitants. Ces arnaques sont souvent envoyées par email et/ou promues via le SEO. Chaque fois qu'un utilisateur remplit un formulaire de contact pour ces installations domestiques, les affiliés gagnent une commission du marchand, qui rappelle ensuite le client potentiel. Souvent, ces travaux domestiques sont proposés par des marchands qui gonflent faussement les subventions gouvernementales auxquelles le client est éligible.

Analyse technique de R0bl0ch0n

Contexte

Le 15 mai 2024, l'unité 42 de Palo Alto Networks a publié un fil sur GitHub concernant une campagne de vol d'informations de carte de crédit utilisant des emails trompeurs redirigeant vers de fausses boutiques ou sondages, chevauchant ceux observés dans cette enquête sur le marketing d'affiliation.

Le but de notre rapport est de décrire et de documenter la chaîne de redirection qui se produit dans cette campagne, y compris le TDS que nous avons surnommé R0bl0ch0n (parce que nous aimons le fromage !) et son infrastructure de suivi associée.

Système de distribution de trafic

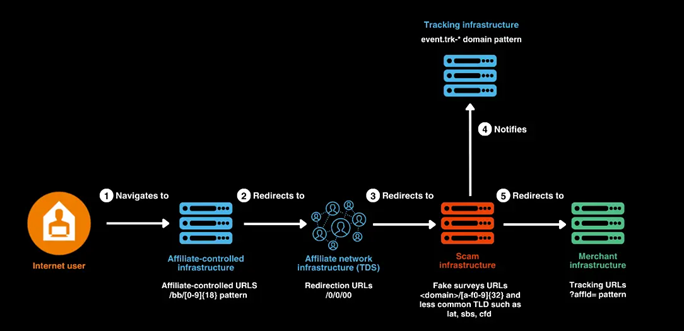

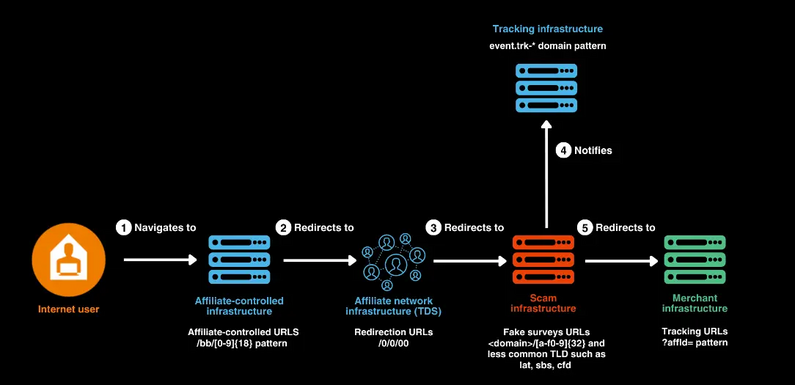

En nous appuyant sur les indicateurs clés des campagnes détaillées par Palo Alto Networks, nous avons remarqué que les URL intégrées dans les emails suivent toutes les mêmes motifs (<domaine>/bb/[0-9]{18}). Ces URL ont plusieurs redirections automatiques menant les utilisateurs soit à de fausses boutiques, soit à de faux sondages. Des URL similaires sont facilement trouvées sur URLScan ; cependant, elles ne sont pas correctement explorées car une interaction utilisateur est requise sur la page pour contourner un faux captcha.

Après analyse, nous avons remarqué que certaines de ces redirections semblent passer par un TDS qui filtre et redirige les utilisateurs vers des sites d'arnaque en fonction de leurs empreintes digitales. La présence du TDS est reconnaissable par le motif "0/0/0", ce qui nous a conduits à surnommer ce TDS R0bl0ch0n. Pour rappel, les TDS sont des systèmes qui analysent le trafic web entrant et redirigent celui-ci en fonction des règles définies par l'opérateur.

Le trafic généré pour les fausses boutiques est estampillé avec des paramètres de suivi spéciaux, conçus pour identifier l'affilié à l'origine du trafic (paramètres affId, c1, c2, c3). Ces paramètres d'affiliation sont probablement liés à Konnektive CRM, un outil de gestion des ventes et des affiliés développé par une petite entreprise portoricaine. Dans le cas des faux sondages, des paramètres de suivi similaires sont également ajoutés à l'URL, mais seulement une fois que l'utilisateur a rempli le sondage et atteint la page de destination finale.

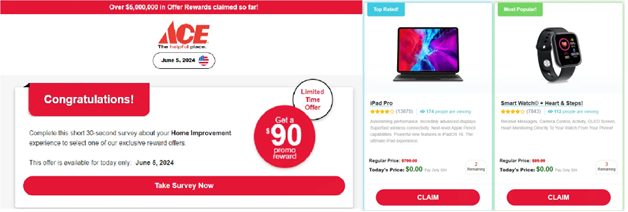

Ci-dessous, une chaîne de redirection complète de l'URL initiale contenue dans le spam à la page de sondage finale.

Status Code | URL | IP | Page Type | Redirect Type | ||

200 | www.connected.chance-impression.com/bb/620218704269530479 | 45.145.179.198 |

Initial page |

| ||

302 | www.connected.chance-impression.com/bb/decrypt2NEW.aspx | 45.145.179.198 | server_rediret

| temporary | ||

200 | www.connected.chance-impression.com/EmailValidator.aspx client>&cn=<string>&uid=<uuid> | 45.145.179.198 |

| javascript | ||

200 | atlilacstreet.com/0/0/0/7e0d2470daabd2fa4d3beca1824bd1b8/A6B16CB5E4AE4692C997B0274BA8DF1A/<same uuid> | 94.154.173.187 |

| javascript | ||

200 | edictpage.lat/004/f650b42b3bc7abf8f2611610ea45d6ebx/118801820302/35093201/ow/194903 | 104.21.1.165

|

| none | ||

200 | edictpage.lat/14f7234c42f0f9d327d8577097f03015 | 104.21.1.165

|

|

|

Cette chaîne de redirection est assez intéressante :

- le domaine chance-impression.com semble effectuer plusieurs vérifications côté serveur, notamment une vérification pour voir si l'IP de l'utilisateur a déjà accédé à cette page. Essayer d'accéder à la même URL deux fois de suite redirigera l'utilisateur vers des sites légitimes tels que Yahoo ou YouTube. Accéder à la même URL avec une nouvelle adresse IP peut entraîner une chaîne de redirection similaire avec une page finale différente. Cette infrastructure est probablement opérée par un affilié.

- l'URL finale partage le même motif de faux sondage que celui du rapport de Palo Alto Networks (<domaine>/[a-f0-9]{32}). Après avoir complété le sondage et choisi une récompense, l'utilisateur est redirigé à travers une autre série de pages, la dernière ressemblant aux URL de fausses boutiques partagées par Palo Alto Networks (avec un paramètre affId=). Les thèmes et les produits annoncés sont également similaires. Ces URL, qui incluent tous les paramètres liés à l'affiliation, indiquent que cette partie de l'infrastructure est probablement opérée par un annonceur.

- l'utilisateur passe par le domaine R0bl0ch0n TDS reconnaissable par le motif 0/0/0, comme cela sera détaillé ci-dessous. Cette infrastructure est utilisée à des fins de suivi et est probablement opérée par un réseau d'affiliation.

En recherchant des URL correspondant à ce motif dans Urlscan et dans notre télémétrie Orange, nous avons pu identifier plus de 250 domaines utilisés en mai 2024 (voir l'annexe pour la liste complète). Ces domaines ont une durée de vie courte et sont principalement hébergés sur des serveurs partagés sous Quadranet et Baxet AS.

Number of domains

| AS | AS number |

50 | Quadranet (US) | AS8100 |

57 | Baxet (RU/US) | AS49392/AS398343 |

17 | Cogent (US) | AS174 |

14 | Eurocrypt (BG) | AS25211 |

13 | Madgen (US) | AS55154 |

10 | SEDO (DE) | AS47846 |

Certaines URL associées à ce 0/0/0 TDS mènent à un formulaire de désabonnement. Il est possible de réutiliser un chemin d'URL valide menant au formulaire de désabonnement pour s'assurer que les domaines détectés font partie de ce TDS, car la même logique est partagée entre tous les nœuds TDS.

Étant donné que les domaines TDS sont hébergés sur une infrastructure partagée avec une durée de vie courte et ne semblent pas suivre un schéma de nommage évident, la découverte de nouveaux domaines est difficile. La même conclusion s'applique aux domaines de fausses enquêtes tels que edictpage.lat, qui sont protégés par Cloudflare et font l'objet d'une rotation importante. Cependant, ces domaines communiquent avec un autre groupe de domaines qui sont utilisés comme domaines de suivi et fournissent des informations sur l'ampleur de cette infrastructure.

Infrastructure de suivi

Les domaines hébergeant des pages de faux sondages partagent les données des utilisateurs avec des sites web tiers. Par exemple, le domaine facileparking.sbs partage des données avec event.trk-adulvion.com. Ce domaine est hébergé derrière Cloudflare ; cependant, le motif event.trk- est assez unique et les bases de données pDNS permettent de découvrir environ 30 domaines similaires hébergés derrière Cloudflare. Le motif complet des données échangées est le suivant :

Ce cluster de domaines est devenu actif à l'été 2021, selon les bases de données pDNS. Tous ces domaines hébergent le même contenu, il est donc possible de découvrir la véritable IP de ces domaines grâce à une requête Censys. Cette dernière révèle plus de 300 adresses IP dédiées AWS hébergeant cette page spécifique.

Ce site web, titré "Push Ads", présente des visuels suggérant qu'il fait partie d'une infrastructure de réseau d'affiliation. La présence d'un lien "Work with us" renforce cette hypothèse. Cependant, au moment de la rédaction, World Watch n'a pas été en mesure d'identifier le réseau d'affiliation spécifique opérant ce TDS.

Selon DomainTools, le total cumulé des requêtes DNS A pour ces sous-domaines event.* depuis 2021 est d'environ 110 millions. L'empreinte numérique des utilisateurs garantit qu'une seule requête DNS est enregistrée par utilisateur, ce qui fait de ce chiffre un bon indicateur du nombre total de personnes ciblées par les arnaques propagées via ce réseau d'affiliation. De plus, tous les domaines sont liés à des sous-domaines subscription.* (en plus des sous-domaines event). Ensemble, ces sous-domaines représentent plus de 3 millions de requêtes DNS. Aucune requête directe à ce point de terminaison n'a été identifiée lors de notre analyse, ce qui suggère qu'elle est probablement demandée uniquement après qu'un utilisateur s'est abonné avec succès aux services annoncés.

Quelques mots sur les affiliés

Plusieurs vecteurs distincts sont utilisés pour la diffusion initiale des URL qui redirigent via le R0bl0ch0n TDS, indiquant que ces campagnes sont probablement menées par différents affiliés. Par exemple, dans le rapport de Palo Alto Networks, nous avons noté que l'affilié utilisait le même domaine pour envoyer l'email (champ De) et dans l'URL d'arnaque. Ces domaines sont hébergés par un fournisseur appelé BADGER-BV (AS42881), basé en Moldavie, et les adresses IP associées ont le port SMTP ouvert avec une bannière unique.

Des motifs supplémentaires suggérant l'implication de différents affiliés incluent :

- l'utilisation de sous-domaines AWS aléatoires avec des données dans la partie fragment de l'URL qui sont transmises à R0bl0ch0n TDS et probablement liées aux paramètres d'affiliation. (cf. UrlScan)

- l'utilisation de sous-domaines Azure aléatoires avec des URL correspondant à ce modèle <random_subdomain>.blob.core.windows.net/<random_subdomain>/1.html. Les données dans le fragment de l'URL sont également transmises à R0bl0ch0n TDS. (cf. UrlScan)

- l'utilisation de raccourcisseurs d'URL (cf. UrlScan)

L'exploitation de services légitimes tels que l'infrastructure AWS, Azure ou les raccourcisseurs d'URL permet aux affiliés de modifier et de déployer facilement une nouvelle infrastructure pour contourner la détection et les contre-mesures mises en place par Google Safe Browsing ou les filtres anti-spam.

Conclusion

Bien qu'il ne soit pas clair que cette infrastructure soit exclusivement utilisée à des fins malveillantes, elle soutient ouvertement de telles activités. Nous recommandons donc de bloquer les connexions cette infrastructure car elle pourrait potentiellement être utilisée à tout moment pour diffuser des logiciels malveillants ou du phishing, en plus des arnaques habituelles.

La plateforme Datalake d'Orange Cyberdefense fournit un accès aux Indicateurs de Compromission (IoCs) liés à cette menace, qui sont automatiquement intégrés dans nos services de MTD (Managed Threat Detection). Cela permet une identification proactive des IoCs si vous êtes abonné à notre service de MTD incluant la chasse aux menaces. Si vous souhaitez que nous priorisions le traitement de ces IoCs lors de votre prochaine campagne de hunting, veuillez en faire la demande via votre portail client MTD ou contacter votre représentant. Le service Managed Threat Intelligence [Protect] d'Orange Cyberdefense offre la possibilité d'intégrer automatiquement les IoCs liés au réseau dans vos solutions de sécurité. Pour en savoir plus sur ce service et découvrir quelles solutions de pare-feu, proxy et autres fournisseurs sont prises en charge, veuillez contacter votre représentant Orange Cyberdefense Trusted Solutions.

Auteur : Simon Vernin, Analyste CERT (World Watch Team)