Architecture et intégration

Découvrez nos solutions en matière de conception et d’intégration d’architectures de sécurité.

Contacter un expertLes entreprises toujours plus ciblées

Neuf entreprises sur dix ont été touchées par une cyberattaque ou une tentative de cyber-intrusion en 2019.

En moyenne, il faut sept mois à une entreprise pour détecter une violation de données et 75 jours pour reprendre une activité normale après une cyberattaque. Le coût moyen de celle-ci se situe autour d’1,3 millions d’euros.

Il est ainsi primordial pour les entreprises d’être équipées pour bloquer ces attaques. Cela passe notamment par une architecture de sécurité forte basée sur des solutions techniques, des outils et des bonnes pratiques.

Les offres de sécurisation d’Orange Cyberdefense

Notre rôle est de vous accompagner dans la protection de vos données. Cela passe d’abord par la mise en place d’une sécurité périmétrique. Comme son nom l’indique, elle a pour objectif de bloquer l’accès à votre SI aux cybercriminels.

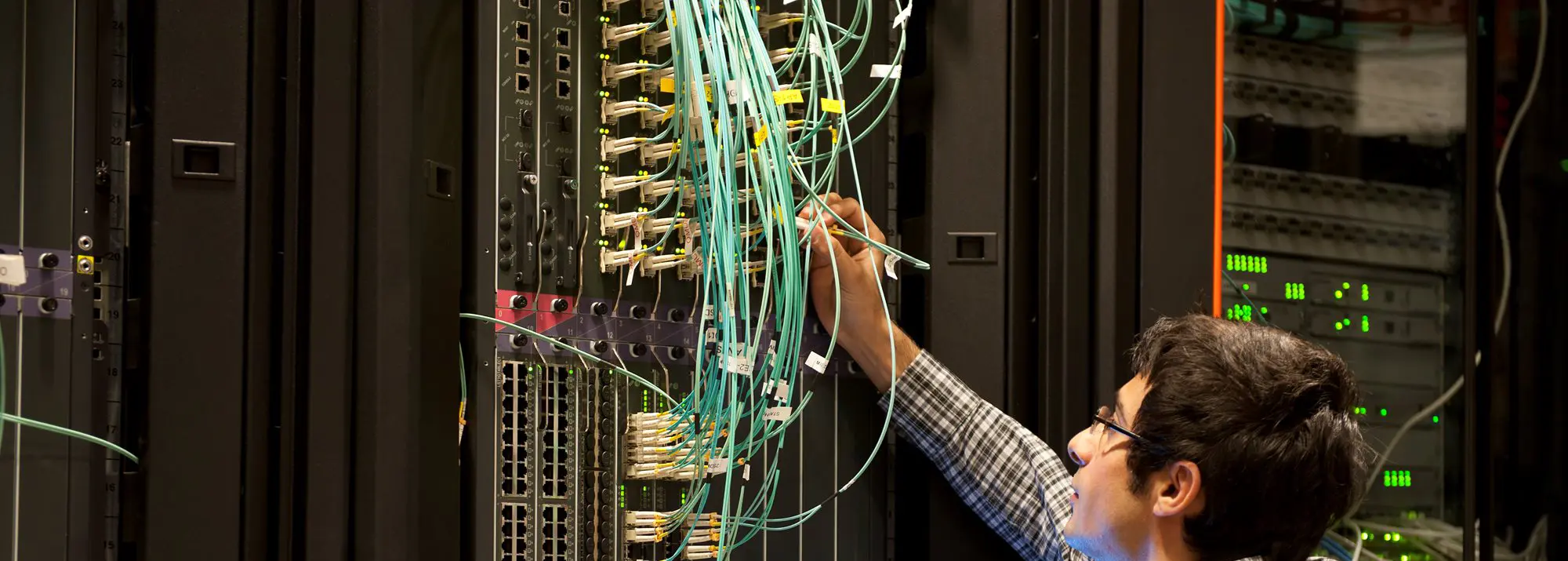

Sécurisation des datacenters

A travers des solutions de virtualisation ou des équipements dédiés, nous mettons en œuvre des systèmes de protection des intrusions, des pare-feu haut débits et applicatifs ainsi que des solutions anti-DDoS.

Sécurisation des sites distants

Nous interconnectons les différents sites de nos clients au moyen de réseaux privés virtuels (VPN) et d’accès Internet sécurisés (centralisés ou décentralisés) au moyen d’architectures physiques ou virtualisées (cloud).

Plateforme d’accès à Internet

Ces plateformes garantissent la protection des accès à Internet, via des pare-feu de nouvelle génération et des solutions de protection des mails et du web.

Sécurisation des postes de travail

Nous déployons différentes technologies de protection des endpointscontre les nombreux vecteurs d’attaques (emails, clés USB, intrusions ciblées…).

Protection des réseaux

Ces solutions contrôlent l’accès des endpoints (postes de travail, smartphones, tablettes…) aux réseaux et applications.

Traitement de la mobilité sécurisée

Nous assurons la sécurité des terminaux, la confidentialité des communications et l’accès distant des collaborateurs en mobilité.

Les offres de sécurisation des accès et des identités d’Orange Cyberdefense

Gestion de l’identité

- Gestion du cycle de vie des identités (arrivée, départ, mutation, etc.) ;

- Gestion des modèles et demandes d’habilitation (définition des comptes applicatifs et des droits associés) ;

- Contrôle, revue des droits et séparation de pouvoirs (campagne de recertification des droits et comptes) ;

- Fédération d’identités et signature unique (SSO) pour l’ouverture du SI à des tiers de confiance et amélioration de l’expérience utilisateur.

Contrôle d’accès et protection des données sensibles

- Authentification forte ou renforcée ;

- Gouvernance des données non structurées et délégation des habilitations aux métiers (audits, rapports, identification des déviations, aide à la gouvernance, workflow de validation) ;

- Gestion du cycle de vie des certificats (découverte, contrôle de conformité, demande de génération et déploiement au sein des applications) ;

- Gestion des comptes à privilèges (comptes IT nominatifs, génériques, partagés, sociaux, rotation des mots de passe et clés SSH, enregistrement des sessions, audit & rapports, analyse comportementale).

L’approche d’Orange Cyberdefense

- Nos experts étudient les besoins de chaque client et conçoivent une architecture de sécurité adaptée à son contexte et ses contraintes.

- Ils déploient et paramètrent ensuite les solutions choisies et se chargent de l’installation du matériel, des logiciels et des applications.

- Vient alors l’étape de la recette : celle-ci sert à prouver que les solutions fonctionnent autant en mode nominal que dégradé.

- Enfin, un transfert de connaissances est effectué pour que toutes les équipes en charge de l’exploitation et du maintien en condition de sécurité de l’architecture soient formées.

Il est important de préciser que toutes ces étapes sont effectuées sans aucune coupure ou dégradation des activités du SI du client.

L’architecture de sécurité peut ainsi être gérée par le client, un sous-traitant de son choix ou bien les équipes d’Orange Cyberdefense. Nos équipes savent s’adapter aux modèles OPEX, CAPEX et hybrides.