Confinement et télétravail : quel service de visioconférence choisir ?

Analyse des différents services de visioconférence, selon deux critères : leurs fonctionnalités et leur sécurité.

La visioconférence, un outil devenu indispensable

L’épidémie de COVID-19 a fait du télétravail l’une des seules alternatives à la présence physique dans les locaux pour de nombreuses entreprises. L’appel vidéo est ainsi devenu incontournable pour collaborer efficacement lorsque l’on travaille depuis chez soi. Teams, L’appel vidéo est ainsi devenu incontournable pour collaborer efficacement lorsque l’on travaille depuis chez soi. Teams, Jitsi, Zoom et d’autres outils collaboratifs se sont inscrits dans notre quotidien.

Réunions de travail à plusieurs, visioconférences avec des partenaires ou des clients, webinars, formations ou encore simple conversation entre collègues, ces outils proposent de nombreuses fonctionnalités. Mais cela ne vient pas sans risques.

Si l’application Zoom a été sous le feu des critiques, que valent ses concurrents ? Nous proposons aujourd’hui d’analyser les différentes solutions qui peuvent être utilisées pour la visioconférence. Les solutions grand public comme Skype, Discord ou Ventrilo n’entrent pas dans le panorama de l’analyse.

Visioconférence : entre sécurité et fonctionnalités

Le choix d’une solution de visioconférence est toujours le résultat d’un compromis entre les usages (fonctionnalités telles que audio/visio, partage de documents, tableau blanc, questionnaire…) incluant les différents terminaux utilisés (smartphones, ordinateurs, connexion depuis une salle de réunion, via un téléphone…), les contraintes techniques telles que la bande passante disponible (connexion haut débit ou plus limitée) d’un côté et la confidentialité des données et la protection de la vie privée de l’autre (chiffrement, contrôle d’accès, conformité…).

Une solution efficace est un savant mélange de tout ceci : il est déconseillé d’utiliser une solution extrêmement sécurisée si les collaborateurs éloignés de l’IT n’y trouvent pas leur compte. De même, il est déconseillé de déployer une solution très fonctionnelle mais ne présentant aucune garantie de sécurité.

Pour vous aider objectivement à choisir la solution qui vous convient le mieux, nous commençons par vous présenter un « modèle de sécurité cible » qui, selon nous, devrait résumer les besoins de sécurité pour un utilisateur de l’entreprise.

En gardant ce modèle à l’esprit, nous avons ensuite entrepris d’installer, de configurer et de tester chacune des solutions dont nous rendons compte ci-après. Toutefois, lorsque cela n’était pas possible, nous avons également intégré :

- les retours d’utilisateurs qui ont déjà utilisés les solutions ;

- les informations publiées par les éditeurs ou d’autres sources tierces.

Modèle de sécurité cible

Nous avons basé notre analyse des solutions sur les exigences de sécurité présentées ci-dessous :

- Authentification

- Chiffrement

- Règlementation et juridiction

- Caractéristiques et gestion de la sécurité

- Vulnérabilité et historique d’exploitation

- Authentification

Un système robuste doit permettre d’identifier, de confirmer les utilisateurs légitimes d’une plateforme et d’empêcher l’accès aux personnes non autorisées. Pour les entreprises, cela repose notamment sur l’annuaire utilisateurs et l’authentification unique (Single Sign On, SSO). Nous portons également un intérêt aux systèmes qui prennent en charge l’authentification multi-facteurs (MFA).

- Chiffrement

La confidentialité de la donnée est essentielle (textes, vidéo, etc.) lorsqu’elle traverse notamment un réseau local. Il y a deux modèles à considérer :

Les données « en transit » : ce sont des informations qui se déplacent d’un endroit à un autre sur un réseau, par exemple entre le poste de l’utilisateur/son navigateur Web et le service de visioconférence.

Le chiffrement de bout en bout : (en anglais, End-to-End Encryption ou E2EE) c’est un système de communication où seules les personnes qui communiquent ensemble peuvent lire les messages échangés. Il est conçu pour résister à toute tentative de surveillance ou de falsification, puisque personne n’est en mesure de déchiffrer les données communiquées ou stockées. Autre atout : les entreprises qui offrent un service de chiffrement de bout en bout sont dans l’incapacité de remettre une version déchiffrée des messages de leurs clients aux autorités.

- Règlementation et juridiction

Pour le fournisseur, la localisation géopolitique et la juridiction légale jouent un rôle important dans la détermination du risque.

Le fournisseur d’un service de conférence est une personne morale qui relève de la juridiction (et donc de la règlementation) d’un État souverain. Tenant compte de cet aspect, cela pourrait avoir une incidence sur le type de normes de sécurité que le fournisseur met en œuvre. De plus, cela peut avoir des répercussions importantes sur la sécurité des données qui pourraient être stockées ou traitées par le fournisseur, compte tenu des possibilités légales pour un gouvernement d’accéder à ces données (Patriot Act par exemple).

- Caractéristiques et gestion de la sécurité

La complexité est « l’ennemi » de la sécurité et nous nous attendons donc à ce qu’un système critique fournisse aux administrateurs des outils clairs et complets permettant de comprendre, de mettre en œuvre et de contrôler les caractéristiques de sécurité.

- Vulnérabilité et historique d’exploitation

Les dispositifs de sécurité et les contrôles qu’une plate-forme prétend mettre en place ne sont utiles que si ces contrôles ne peuvent pas être détournés par des pirates exploitant les vulnérabilités de la technologie. Nous devons donc tenir compte des antécédents du fournisseur en matière de sécurité technique, de son niveau de transparence et de sa capacité à réagir rapidement et efficacement lorsque des bugs/erreurs de sécurité sont signalés. Notre analyse portera davantage sur les aspects sécurité et fonctionnalités de l’outil.

Zoom

Zoom video communications est une entreprise basée à San Jose, en Californie. Elle connaît un grand succès depuis sa création en 2011, succès d’autant plus important depuis l’épidémie de COVID-19. Le but du service proposé par Zoom est d’interagir sur une solution cloud pour assurer une meilleure qualité. Zoom est utilisé comme une solution audio et vidéo collaborative pour les utilisateurs (sous licence) de salles de réunion permettant de travailler en interne comme avec des partenaires en externe, en proposant un mécanisme interactif innovant.

L’application permet également le partage d’écran afin de collaborer via le partage de notes, visibles pour tous les participants. Il est possible d’envoyer des messages sur tous les appareils d’un seul clic. Zoom permet également d’enregistrer les conférences, en local ou sur le cloud.

Zoom : analyse technique

Zoom s’intègre avec les clients de messagerie et fonctionne également sur mobile (iOS et Android) ou sur écrans tactiles afin de permettre le plus d’intégration possible. Elle est raccordable à de nombreux points de terminaison audio et vidéo. L’installation d’un client lourd (ndlr : d’un logiciel exécutable sur l’ordinateur) ou d’une application mobile est nécessaire, sous Windows, Android et iOS, afin de pouvoir créer et gérer une réunion. La connexion ou la planification d’une réunion peut également se faire via un navigateur.

Zoom, à la différence de nombreuses solutions présentées ici, n’utilise pas le standard WebRTC mais fait appel à une technologie propriétaire. A titre informatif, le WebRTC est une interface permettant la communication en temps réel sur le web. Ce standard permet aux navigateurs de supporter de la voix, ou du partage de données directement depuis le navigateur, en s’affranchissant donc de logiciels spécifiques ou d’extensions à installer dans ces navigateurs.

Avantages

+ Un outil très fonctionnel et facile à prendre en main, qui facilite la collaboration en entreprise et avec les partenaires.

+ Un outil disponible sur une vaste majorité de plateformes, accessible via un navigateur et qui, de par son fonctionnement SaaS, ne demande pas de configuration spécifique du système d’information.

+ Une solution qui s’interconnecte avec de nombreuses autres.

+ La prise en compte de l’accessibilité pour tous les participants: l’application permet par exemple, via des API Rest, d’implémenter des sous-titrages.

Inconvénients

– La solution est complexe à administrer, même sur des postes de travail correctement gérés.

– Présence de fonctionnalités telles que le transfert de fichiers ou le contrôle d’écran à distance qui pourraient être interdites dans le cadre de la politique de sécurité d’une entreprise.

– Solution exclusivement en SaaS, sur les serveurs de Zoom, auxquels il faudra donc faire confiance.

Zoom : quelle sécurité ?

Depuis le début de la pandémie de COVID-19 et la mise en place de mesures de confinement à l’échelle planétaire, Zoom a vu son usage croître de façon exponentielle (+535% d’usage, rien qu’aux Etats Unis). Sous le feu des projecteurs, de nombreuses failles et vulnérabilités sont venues mettre à mal la sécurité de Zoom et la confiance portée à l’entreprise. Voici notre analyse :

– Citizen Lab annonce que, contrairement à ce qui est indiqué par Zoom, les communications sont chiffrées grâce à l’AES-128* et non l’AES-256. Plus problématique, Zoom reconnait que les clefs de chiffrement AES-128 auraient pu être transmises à des tiers, en Chine et hors de Chine.

– L’entreprise a, pendant un temps, partagé certaines de ses données avec Facebook, sans en avertir ses utilisateurs. Heureusement ce transfert de données a été arrêté, suite aux découvertes.

– Zoom déclarait il y a peu que ses communications étaient chiffrées de bout-en-bout (parfois écrit end-to-end ou E2EE), ce qui s’est avéré ne pas être le cas.

– Zoom permet de générer automatiquement des annuaires d’adresses : pour les personnes travaillant dans la même compagnie, Zoom génère un annuaire permettant de se regrouper. Seul hic, Zoom a fait de même avec des adresses mail personnelles, telles que Gmail, exposant des centaines de milliers d’adresses e-mail à d’autres personnes tierces.

– Une précédente version de Zoom installait un serveur web secret sous les appareils Mac des utilisateurs, la désinstallation de l’application ne supprimait pas le serveur.

Tout n’est pas négatif pour autant, pour Zoom : l’entreprise semble avoir compris les enjeux de sécurité de son application et prend les mesures nécessaires pour stopper ses agissements discutables et corriger au plus vite les failles dont elle a connaissance. Nous vous recommandons donc la plus grande précaution avec Zoom et l’absolue nécessité de le mettre à jour dès qu’une mise à jour est disponible.

Tixeo, la référence française

Créée et basée à Montpellier, Tixeo propose un ensemble de solutions de téléconférence sécurisées. L’entreprise compte de nombreuses références et a fait de la sécurité des communications un enjeu prioritaire. La technologie et le savoir-faire de Tixeo sont certifiés et qualifiés par l’ANSSI : TixeoServer est ainsi certifié CSPN (Certification de sécurité de premier niveau), gage de sécurité des solutions proposées. Tixeo permet d’organiser des visioconférences, de partager son écran ou encore, de donner le contrôle à distance, ce qui peut s’avérer utile pour le travail collaboratif sur des documents.

La solution Tixeo est une solution payante qui propose plusieurs modes de fonctionnement :

- en cloud mutualisé, via deux offres (standard et premium, permettant l’interconnexion d’autres systèmes de visioconférence traditionnels),

- en cloud privé, opéré par Tixeo,

- en version serveur – on premise.

L’entreprise propose également une offre de fourniture de matériels (caméras, écrans, …) nécessaires aux visioconférences.

La solution est disponible sur les plateformes les plus utilisées (Android, iOS, Windows, MacOs et Linux). On s’y connecte via un compte et un mot de passe spécifique qui sont gérés en amont.

Tixeo : analyse technique

La solution s’intègre facilement dans un système d’information car elle ne nécessite pas de configuration ou de ports spécifiques à ouvrir, l’ensemble des communications passant par du HTTPS.

L’utilisation des solutions Tixeo requiert l’installation d’une application coté client et côté serveur, dans une configuration on-premise. A la différence de beaucoup d’autres solutions, l’ensemble des communications de Tixeo sont chiffrées de bout-en-bout par l’algorithme AES 256, tout comme les communications entre le client et le serveur par HTTPS. Traditionnellement, les solutions de visioconférence chiffrent uniquement les flux entre le client et le serveur via le protocole SRTP, les échanges sont alors déchiffrés sur le serveur de vidéoconférence qui a donc accès à la communication audio et vidéo.

Avantages

+ Solution sécurisée reconnue par l’ANSSI.

+ Offre commerciale qui pourra répondre à la grande majorité des besoins.

+ Facilité de déploiement, pas de configuration spécifique (règles firewall, …) à mettre en place.

+ Chiffrement end-to-end sur l’ensemble des communications, y compris à plusieurs participants.

Inconvénients

– Il est nécessaire d’installer un client** pour bénéficier de la solution.

– Ne conviendra pas nécessairement aux petites organisations ou aux besoins ponctuels en raison de son modèle économique.

– Pas d’accès possible à la conférence via le réseau téléphonique.

Google Meet

Google Meet, connu sous le nom Meet by Google Hangouts jusqu’au 09 avril 2020, est la plateforme de vidéoconférence à destination des entreprises développée par Google et mise en service en mars 2017. La solution est intégrée dans l’écosystème Google Suite (Gmail, Docs, Drive…). Côté fonctionnalités, Meet permet d’organiser des réunions à distance (grâce à des appels audio, vidéo), offre un partage de documents et un système de messagerie instantanée. Le service est accessible en ligne à travers la plupart des navigateurs Internet ou via des applications mobiles disponibles sur Android ou IOS.

L’authentification se fait via un compte Google servant également à accéder aux autres applications G Suite. La licence de G Suite intègre les coûts d’utilisation de ce service. Le niveau de licence détermine le nombre maximum de participants à une visioconférence. Par ailleurs, Meet offre une fonctionnalité permettant de rejoindre une réunion vidéo planifiée via la saisie d’un code unique.

Google Meet : analyse technique

Les flux vidéo et audio en transfert sont chiffrés en AES-128 mais les conversations ne sont pas chiffrées sur les serveurs Google. Ce dernier est donc, techniquement, en mesure de les capter et les observer. La solution est disponible sur les technologies principales du marché : Windows, Mac OS, Chrome, Linux ainsi qu’au format applications sur les plateformes IOS et Android. L’application est disponible uniquement en mode SaaS via la suite G Suite.

Avantages

+ L’outil est intégré à la suite Google, l’usage des autres services est facilité.

+ L’interface du produit est simple à prendre en main.

+ Accès possible depuis n’importe quel terminal et possibilité de rejoindre la réunion par téléphone.

Inconvénients

– Google se situant aux USA et étant soumis aux réglementations du pays, la possibilité d’interception des communications existe. Google a déjà été accusé de récupérer les informations personnelles et préférences des utilisateurs par ses outils pour ensuite pouvoir faire du marketing ciblé

– L’interfaçage avec d’autres produits comme la suite Microsoft Office n’est pas très fluide et cette solution est clairement destinée en priorité aux utilisateurs des outils Google (Gmail, Chrome, Google Calendar…).

– L’application souffre de certaines limitations sous un autre navigateur que Google Chrome.

Microsoft Teams

Microsoft Teams est une application de communication collaborative propriétaire, fonctionnant uniquement en mode SaaS, officiellement lancée par Microsoft en novembre 2016. Le service s’intègre à la suite Microsoft Office 365 et à Skype for Business (il est d’ailleurs annoncé comme le remplaçant de ce dernier, qui sera abandonné en juillet 2021) et propose des extensions pouvant être intégrées à des produits autres que Microsoft.

Depuis le 13 juillet 2018, Microsoft Teams est disponible en version gratuite, limitée à 300 membres (certaines fonctionnalités d’Office 365 sont absentes). La solution revendique aujourd’hui plus de 44 millions d’utilisateurs actifs, avec une accélération exponentielle depuis le début du recours massif au télétravail dans de nombreux pays. Côté fonctions, la solution permet le travail collaboratif (coédition et stockage de documents, accès aux e-mails et à un système de messagerie instantanée…), allant bien au-delà des fonctions de visio-conférence classique.

Teams : analyse technique

La solution est disponible sur la plupart des technologies Microsoft Windows, MacOS, Android, iOS et GNU/Linux. L’authentification s’appuie sur Office 365 avec notamment Microsoft Azure.

L’authentification multi-facteurs, combinée au chiffrement des données en transit et au repos assure la connexion des équipes et la possibilité de travailler, à distance, dans un espace sécurisé. Teams impose pour toute l’organisation et les utilisateurs une authentification à double facteur et peut être intégrée à un single-sign-on (SSO) basé sur l’Active Directory (AD). Les fichiers sont stockés dans SharePoint appuyé par le chiffrement SharePoint, les notes sont gérées via OneNote appuyé par le chiffrement OneNote, lui-même hébergé sur un SharePoint.

Avantages

+ Solution sécurisée s’appuyant sur les moyens de sécurisation d’Office 365.

+ Une solution 100% intégrée à la suite Office, facilitant l’usage et la modification de documents.

+ Un chiffrement des données qui transitent et au repos, stockées sur la solution Office 365.

+ Une gestion de l’authentification et de l’identification qui se connecte aisément à Azure.

+ Solution 100% utilisable via un navigateur, sans nécessité d’installer un client (sauf pour accéder à des fonctionnalités, comme celle du partage de contenus).

+ Une version gratuite existe pour les PME (jusqu’à 300 utilisateurs), même si elle propose des fonctions très limitées.

Inconvénients

– Solution extrêmement complète et pouvant être un peu lourde pour des besoins très basiques ou ponctuels

– Solution en Saas, reposant sur des technologies tierces, il faut faire confiance à Microsoft, qui dépend de la juridiction des Etats Unis

– les clefs de chiffrement sont, par défaut, à la main de Microsoft, qui peut donc procéder au déchiffrement de vos données.

Skype for Business

Skype for Business (anciennement Microsoft Lync et Office Communicator) est un outil de messagerie instantanée propriétaire, développé par Microsoft en tant que composant de la suite Microsoft Office. Il comprend les fonctionnalités d’appels audio, vidéo, chat et de transfert de fichiers. Skype for Business s’intègre dans la suite Microsoft Office notamment avec Exchange et SharePoint.

Cette solution nécessitait initialement l’installation d’un serveur Skype on-premise chez le client, ainsi que l’installation d’un client sur le poste de travail. Elle est aujourd’hui intégrée à la suite Office 2019 ou 365 et est disponible sur le cloud en mode SaaS, via Teams. La solution est disponible sur les plateformes les plus utilisées (Android, iOS, Windows, MacOs) sauf Linux.

On s’y connecte via un compte AD interne. Skype est interfacé avec Exchange pour pouvoir gérer les aspects de calendrier, les réunions, les indicateurs de présence ou encore le partage de documents.

Skype for Business : analyse technique

Skype for Business Server comprend une authentification serveur à serveur par le protocole OAuth. Grâce à un ensemble de mécanismes de sécurité (usage de Kerberos, TLS, SRTP ..), pratiquement toutes les données de Skype Business Server sont protégées une fois sur le réseau.

Par défaut, les communications réseaux dans Skype entreprise Server sont chiffrées entre les clients et le serveur. Les communications ne sont pas chiffrées en end-to end. Il est cependant possible de chiffrer ses communications en end-to-end, en contactant une seule personne via une demande d’appel sécurisé.

Skype for business est payant et sa licence est incluse dans les différents packages de licences proposés par Microsoft. En septembre 2017, Microsoft a annoncé que cette solution serait abandonnée au profit de Microsoft Teams, une nouvelle plateforme collaborative basée sur le cloud, il ne s’agit donc pas d’une solution d’avenir.

Avantages

+ Solution largement éprouvée par le marché.

+ Solution disponible on-premise ou en mode SaaS.

+ Solution intégrée à la suite Office offrant de nombreuses possibilités pour les utilisateurs utilisant déjà Exchange notamment.

Inconvénients

– La version on-premise nécessite le déploiement de plusieurs composants et serveurs.

– Ne conviendra pas nécessairement aux petites organisations ou aux besoins ponctuels en raison du modèle économique.

– Faible valeur ajoutée si les utilisateurs n’évoluent pas sur Exchange.

– Usage de solutions de chiffrement end-to-end possible mais limitées à une personne et non-activées par défaut.

Cisco WebEx

WebEx est une société américaine spécialisée dans les services de logiciels de visioconférence. La solution se présente sous plusieurs licences dont une version gratuite (limitée à 100 participants). Cette solution est disponible :

- en mode SaaS (cloud public) ou sur un cloud privé,

- en mode on-premise sur un serveur dédié ou intégré à un système de téléphonie Cisco.

Selon Gartner, WebEx est aujourd’hui le leader historique sur le marché et est encore considéré comme un acteur visionnaire dans les technologies de communication visio (avec Zoom et Microsoft).

La solution se décline en deux applications, WebEx Teams pour le travail collaboratif et les réunions en audio-visio et WebEx Meetings pour les réunions audio et vidéo. WebEx propose également du matériel pour réaliser les visioconférences comme des téléphones IP, des écrans et des caméras.

WebEx : analyse technique

L’utilisation de la solution WebEx Meetings se fait à travers un navigateur Web avec un plugin. Il est également possible d’utiliser un logiciel à installer, disponible pour Windows, Android et iOS, qui facilite l’accès aux réunions organisées.

WebEx Meeting propose deux modes de sécurité : par défaut, les communications sont chiffrées entre le serveur et les clients (hop-by-hop). Les données transitent donc en clair sur le serveur. Il est possible d’activer un chiffrement end-to-end, cependant, il est nécessaire d’utiliser un client lourd WebEX CISCO. Cela restreint certaines fonctionnalités, comme le partage d’écran et le téléchargement de fichiers partagés dans l’espace de réunion à la fin d’une session WebEx Meetings.

Avantages

+ Leader historique et actuel sur le marché de la visioconférence.

+ Une offre commerciale complète qui pourra répondre à la grande majorité des besoins.

+ Solution disponible on-premise ou en mode SaaS et sur tous les terminaux.

Inconvénients

– L’installation du client nécessite les droits administrateurs sur le poste.

– La solution ne sera pas forcément adaptée aux TPE et PME, ses capacités étant orientées pour un gros nombre d’utilisateurs.

– Coût de la solution.

WebEX Teams

Webex Teams est une application qui permet de travailler en équipe en continu à l’aide des réunions vidéo, de la messagerie de groupe, du partage de fichiers et des tableaux blancs. Cisco annonce que la solution fournit un chiffrement de bout en bout de toutes les données. A minima, elles sont transmises et stockées de façon chiffrée.

WebEx Teams permet également aux clients de détenir leurs propres clés de chiffrement et d’éviter de les transmettre dans le cloud. Les données stockées dans le cloud seraient donc uniquement accessibles aux utilisateurs définis. Enfin, Cisco offre la possibilité de fédérer des instances WebEx, éliminant ainsi les risques liés aux comptes invités qui peuvent représenter un risque de confidentialité et de fuite de données.

WebEX Teams : analyse technique

L’utilisation de la solution WebEx Teams requiert l’installation d’une application coté client, côté serveur (comme WebEx Meetings). Comme évoqué précédemment, les communications et fichiers sont chiffrés avant envoi, et stockés chiffrés également. Il est possible d’autoriser Cisco à accéder aux données, mais selon la documentation technique mise à disposition, sans accord, ils sont dans l’impossibilité de le faire. La solution, comme la plupart des entreprises du marché, permet de connecter l’Active Directory de l’entreprise, afin de faciliter l’authentification, via un single-sign-on. Des mécanismes qui s’apparentent à de la DLP sont présents dans les infrastructures de stockage, ce qui renforce encore un peu plus la protection des données stockées. Les données partagées ne le sont que dans des espaces de réunion, fermés, où seuls des personnes habilitées peuvent ajouter des collaborateurs. Enfin, comme WebEx Meetings, il est possible d’interconnecter la solution à de nombreux services (Google Calendar, Zekdesk, Trello, Twitter…).

Avantages

+ Une offre vaste avec des options de messagerie instantanée, de vidéo, tableau blanc, d’EDT, d’échanges de fichiers, etc.

+ Facilité de déploiement.

+ Combiné aux autres services fournis par l’éditeur, c’est l’une des solutions les plus complètes actuellement existante.

Inconvénients

– La fonction des mémos vocaux semble instable et les messages ne s’envoient pas souvent.

– La solution est très complète mais pourra s’avérer démesurée pour des TPE/PME.

– La solution, comme expliqué précédemment, est une solution payante.

Et dans le monde du libre alors ?

Le monde du libre n’est pas en reste, il existe des applications Open Source qui permettent de pouvoir communiquer sur Internet. Nous avons décidé de présenter deux solutions assez complètes et proposant des fonctionnalités équivalentes aux solutions présentées ci-dessus.

BigBlueButton

Initialement développée pour la formation à distance, BigBlueButton est une solution de visioconférence. Elle permet de réaliser des appels, du partage d’écran, d’images et de présentations et, formation oblige, met à disposition des outils collaboratifs comme un tableau blanc, des systèmes de chat et la possibilité d’utiliser des documents type PDF ou Microsoft. L’outil est proposé gratuitement et publié sous licence générale limitée, autrement appelée GNU, une licence libre.

Techniquement

L’installation d’un serveur BigBlueButton n’est possible que sous Ubuntu, un système spécifique du monde Linux. Il reste possible de l’utiliser au travers d’une machine virtuelle, sous Windows. L’installation ne sera pour autant pas totalement aisée ; la solution requiert un serveur dédié et l’ouverture de nombreux ports de communication ainsi que l’assignation d’un nom de domaine et la génération d’un certificat SSL.

La connexion entre le client et le serveur de BigBlueButton est chiffrée et les informations transitent en HTTPS, dès lors que ce paramètre est activé et que le certificat SSL est configuré correctement. Si un utilisateur partage de l’audio ou de la vidéo, son navigateur utilise la technologie WebRTC, la solution est sécurisée par l’usage du DTLS et du SRTP.

En termes plus simples, les communications ne sont pas chiffrées de bout-en-bout, mais du client vers le serveur. Elles sont ensuite déchiffrées, puis chiffrées à nouveau, vers l’autre client. Le passage sur le serveur s’effectue en clair. Attention donc à la sécurité de la machine qui héberge la solution.

Avantages

– une solution très complète répondant à de nombreux besoins et usages ;

– une solution permettant la maîtrise technique totale ;

– la solution est entièrement personnalisable.

Inconvénients

– l’installation et le maintien en conditions opérationnelles et de sécurité de BigBlueButton pourra rebuter plus d’un administrateur ;

– l’usage de la solution nécessite un serveur dédié.

Jitsi Meet

Anciennement SIP Communicator, Jitsi est une application Open Source, gratuite, de messagerie instantanée, d’appel audio et de visioconférence. Cette application fait partie du socle interministériel des Logiciels Libres (SILL) qui représente la liste des logiciels libres plébiscités par l’Etat depuis 2016. La solution est multi-plateformes et peut être connectée aux autres systèmes, comme Google Hangouts, permettant ainsi d’échanger avec des personnes présentes sur d’autres systèmes de messagerie. Elle permet de passer des appels sur Internet mais aussi des appels vers des fixes et des téléphones mobiles.

Techniquement

Jitsi offre deux modes de fonctionnement :

- A deux personnes, la configuration par défaut est l’usage du Peer-to-Peer, le lien étant établi directement entre ces deux personnes, la connexion est en end-to-end.

- Dès qu’on dépasse deux utilisateurs ou si le Peer-to-Peer est indisponible, on bascule dans du chiffrement des communications en “hop-by-hop” : les communications du client vers le serveur sont chiffrées, tout comme celles du serveur vers le client, mais elles passent en clair sur le serveur.

La sécurité de la machine hébergeant la solution doit être assurée, sous peine d’une rupture de confidentialité au sein des systèmes. Il est également possible d’héberger Jitsi Meet en Saas mais le risque ne sera que déporté : la sécurité des communications dépendra de celle des serveurs hébergeant la solution.

La solution offre une qualité audio et vidéo plus que satisfaisante, sans latence constatée. Côté utilisateur, Jitsi Meet repose sur une solution WebRTC et HTML5. Ces technologies fonctionnant au travers des navigateurs web classiques, il n’est pas nécessaire d’installer un logiciel pour pouvoir utiliser Jitsi, même si des logiciels sont disponibles pour iOS et Android.

Côté serveur, les dépôts Ubuntu et Debian intègrent les packages de Jitsi Meet avec une installation en partie automatisée. Il est également possible d’installer le côté serveur sur des machines Windows ou MacOS.

Avantages :

– Solution gratuite et OpenSource.

– Ne nécessite pas d’installation de client lourd par l’utilisateur

– Interopérabilité de la solution avec les autres systèmes de communication.

Inconvénients :

– Besoin d’un serveur dédié pour la solution car la charge monte très rapidement avec le nombre d’utilisateurs

– Installation au sein de votre infrastructure, ce qui signifie qu’il faudra maintenir à jour la machine dédiée à Jitsi, ainsi que la configuration de la solution.

– L’installation automatique existe sous certaines distributions, mais pas toutes.

– L’installation manuelle n’est pas à la portée de tout le monde et peut rapidement s’avérer complexe.

Conclusion

Comme nous venons de le voir, chaque solution a ses avantages et ses inconvénients. Nous ne donnerons qu’un conseil pour éclairer votre choix : positionnez correctement le curseur entre simplicité d’usage d’un côté et sécurité et respect de la vie privée. Certaines des solutions présentées sont hautement sécurisées mais nécessitent un abonnement ou des compétences techniques poussées. D’autres sont moins sécurisées mais sont gratuites ou directement disponibles à l’usage. La réflexion doit consister à savoir ce qui doit être protégé d’une part et, de l’autre, à identifier quelles concessions peuvent être faites sur la sécurité.

Peu importe le choix, il prendre en compte l’ensemble des risques pris, tant avec la sécurité des données que celles des utilisateurs, clients, élèves, … qu’à la conformité juridique des traitements mis en place. A l’heure où nous écrivons ces lignes, Zoom, par exemple, fait l’objet de nombreuses questions sur sa conformité au RGPD et son usage dans nombre d’organismes., la Direction interministérielle du Numérique allant jusqu’à “déconseiller fortement” l’usage de Zoom.

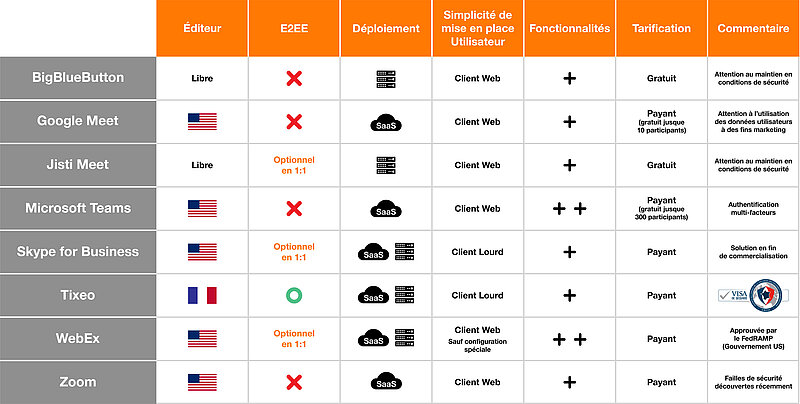

Parce qu’un tableau comparatif est toujours plus parlant, voici ici un comparatif des solutions dont nous venons de parler.

Sur le même sujet

4 mai 2020

12 janvier 2021

16 février 2021