2 juin 2020

La portée et la complexité croissantes des applications d’entreprise rendent de plus en plus difficile la gestion des identités et des accès utilisateurs. La transformation numérique et les nouveaux paradigmes “cloud-first” mettent ainsi certaines sociétés au pied du mur.

A noter que tout au long de cet article, nous définirons une identité comme étant l’ensemble des attributs, rôles, droits et accès applicatifs liés à un utilisateur.

Ce cadre ainsi défini, nous comprenons rapidement pourquoi l’identité devient le pivot de la sécurité dans un nouvel environnement qui s’impose à tous par l’évolution des usages. Que ce soit l’arrivée d’Internet, des équipements personnels ou même la crise sanitaire à laquelle nous faisons face, les attentes des utilisateurs évoluent très vite vers plus de mobilité et d’ouverture. Pour répondre à ces attentes, nous devons nous aussi faire évoluer rapidement nos systèmes de sécurité.

Les différentes approches des moyennes et grandes entreprises concernant le cloud ont eu de forts impacts positifs sur la manière dont l’IT est traité : plus d’agilité et moins de contraintes techniques avec les solutions SaaS (Software-as-a-Service).

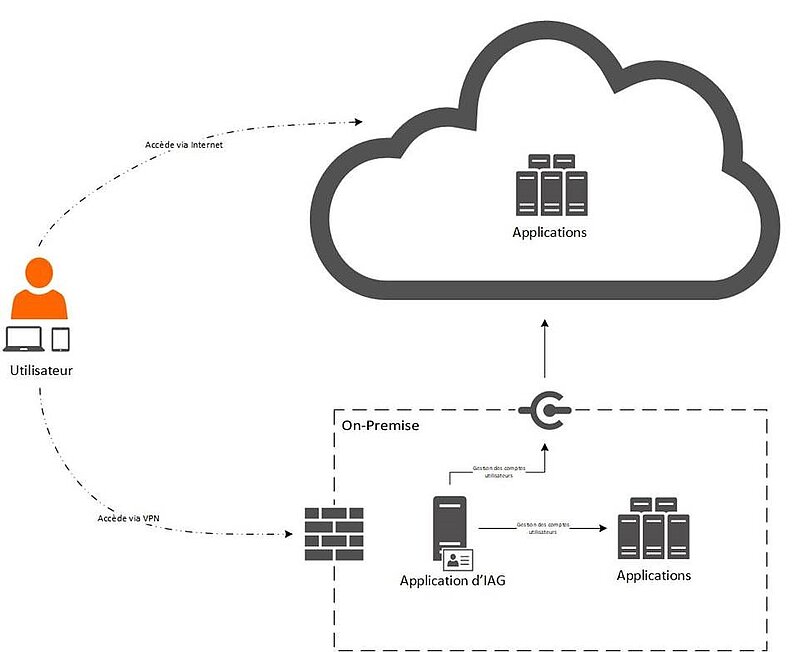

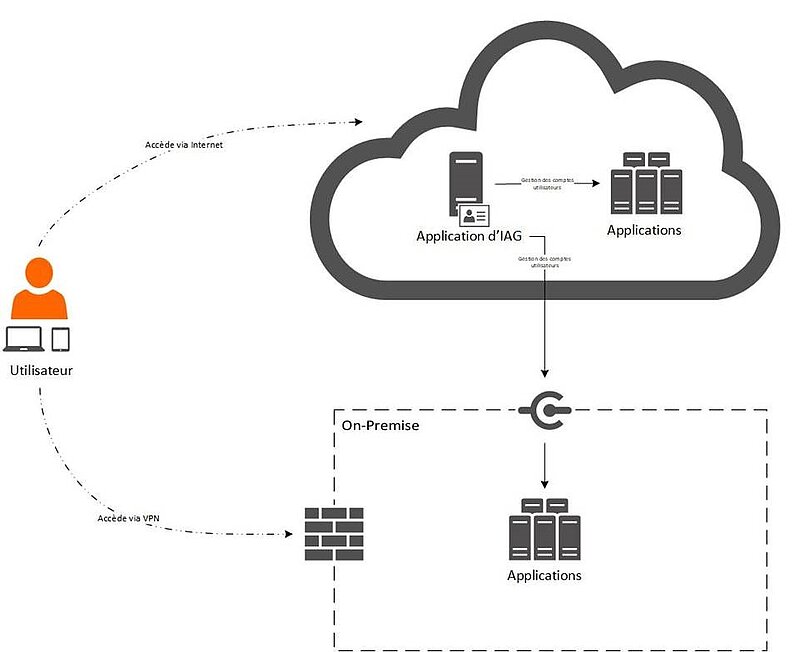

Cependant, cela apporte aussi son lot de contraintes. La transformation numérique par le cloud ne peut pas se faire du jour au lendemain : les infrastructures on-premise (sur site) restent ainsi toujours à gérer et administrer.

A l’ère du RGPD (Règlement général sur la protection des données), il n’est plus seulement question de savoir comment gérer et sécuriser les identités de ses utilisateurs, mais aussi de savoir quelles sont les données sensibles de ces derniers.

L’IAM et en particulier le CIAM (Customer IAM) se voient challengés sur les points suivants :

L’accès aux données utilisateurs : Le RGPD fixe des exigences strictes concernant le traitement des données personnelles qui prennent la forme d’une « protection contre les traitements non autorisés et illégaux ». Une plate-forme IAM centralisée et unifiée est un moyen efficace d’y parvenir grâce à des politiques d’accès et d’authentification multi-facteurs. A noter que cela demande un effort en termes d’agilité pour les entreprises habituées à des processus IAM très encadrés et faiblement résilients à des évolutions aussi importantes.

Le traitement des données personnelles : L’article 32 du RGPD stipule les exigences de sécurité relatives au traitement des données personnelles. Il induit, entre autres des moyens permettant de :

L’entreprise doit être en mesure de démontrer à la fois qu’elle a la capacité de mettre en place ces demandes mais aussi prouver l’effectivité des actions choisies. Les solutions d’IAM réduisent le risque associé à la perte de données et aux accès non autorisés en restreignant l’accès aux ressources cloud de l’entreprise et protégeant les identités.

La sécurisation des traitements des utilisateurs : Le RGPD exige le consentement, qui se définit comme « toute manifestation de volonté, libre, spécifique, éclairée et univoque par laquelle la personne concernée accepte, par une déclaration ou par un acte positif clair, que des données à caractère personnel la concernant fassent l’objet d’un traitement ». Les implications sont majeures pour l’IAM car la plupart des consentements clients – en particulier pour les services cloud – sont réalisés via des profils utilisateurs ou des attributs d’identité. La plate-forme IAM fournit ainsi un enregistrement des consentements accordés, mais également la possibilité pour l’utilisateur concerné de retirer tout ou partie des consentements accordés.

La souveraineté des données utilisateurs : Dans un autre registre que le RGPD, la problématique de l’interopérabilité et la portabilité des données utilisateurs au sein d’environnements cloud répartis sur plusieurs pays ou continents impliquent des questions relatives à la souveraineté des données du SI. Certains acteurs, tels que les OIV – Opérateurs d’Importance Vitale – sont fortement contraints sur ce point au travers de la Loi de Programmation Militaire. Elle leur impose de stocker leurs données non sensibles (les données Secret Défense et Confidentiel Défense ne peuvent être dans un cloud public) en Europe et que celles-ci soient traitées par des acteurs européens. L’infrastructure sous-jacente est critique pour la sécurité, les performances, la souveraineté et des questions telles que l’emplacement géographique des services utilisés.

Les données doivent être protégées aussi bien quand elles sont stockées que lors de leurs transferts. Les protocoles de protection pour le transfert de données sont habituellement le TLS 1.3 ou l’IPSEC. La méthode de chiffrement utilisée, ainsi que la gestion des clés de chiffrement doivent être précisées.

Nous privilégions :

Nous nous assurons que toutes les données stockées sont systématiquement chiffrées aussi bien pour le stockage sur disque, en base de données, au sein de fichiers ou même en mémoire vive. Le chiffrement des données en mémoire vive est rendu possible par les dernières générations de microprocesseurs. La gestion des clés doit permettre l’utilisation de clés spécifiques pour chaque tenant et assurer que celles-ci ne peuvent être utilisées par un tiers.

Si plusieurs approches sont possibles, il est conseillé de centraliser la gestion des identités dans l’un des deux environnements pour désigner le référentiel « maître » des changements. Ce dernier aura le rôle de source autoritaire des accès utilisateurs sur les référentiels de l’entreprise. Afin de permettre à l’application d’IAG de gérer les applications des deux référentiels, des gateways ou proxies applicatifs s’avèrent nécessaires.

A l’inverse, gérer des référentiels IAM distincts selon les cibles applicatives (applications on-Premise ou cloud) est réalisable. Attention, ce type d’implémentation a des impacts techniques lourds ; il faudra gérer les deux référentiels simultanément, voire intégrer un système de synchronisation entre ces derniers.

La pléthore d’offres de solutions SaaS amène de plus en plus les applications de gestion d’identités à discuter avec un nombre croissant d’acteurs et d’applications. Authentifier, gérer les comptes, voire même définir les accès des utilisateurs est un vrai challenge en termes d’homogénéisation pour éviter la cacophonie. De ce constat sont nés deux mouvements :

Des contrôles réguliers assurent que ces règles de protection sont correctement appliquées. La méthode utilisée ainsi que toutes les vérifications réalisées font l’objet d’une documentation et des audits réguliers, de ces contrôles, en garantissent l’efficacité.

Il convient de vérifier les éléments de sécurité déployés par le fournisseur. Celui-ci doit mettre à disposition un document détaillant l’ensemble des critères de sécurité ainsi que l’organisation garantissant l’atteinte de ces critères. Tous les aspects de sécurité doivent être couverts dans ce document.

Les éléments techniques doivent y figurer en détails :

L’impact d’une compromission des identités et des accès associés est décuplé dans le cloud. L’accroissement des accès “en libre-service” via des portails applicatifs de type SaaS exigent de nouvelles méthodes de sécurisation de l’identité et des accès :

Un comportement inhabituel ou des modèles de menaces connus doivent amener le blocage de la connexion et déclencher une alerte de sécurité. Le fournisseur doit être transparent sur ce genre d’incidents et détailler dans ses documentations comment il les communique à ses clients.

La création de l’identité demeure une question essentielle.

Pour se faire plusieurs options sont envisageables :

La création par l’utilisateur

La création par l’utilisateur est une démarche nouvelle au sein de l’entreprise, venue tout droit d’Internet, que privilégie la plupart des services en ligne. Cette méthode est communément mise en œuvre via le CIAM (Customer Identity Management) pour offrir une expérience conforme aux habitudes des utilisateurs.

Véritable remise en cause du mode de fonctionnement des organisations dans lesquelles le portail web devient un préalable à la mise en relation avec l’organisation alors qu’historiquement la mise en relation était un prérequis à l’accès au portail web. A cela peut être ajouté une validation a posteriori donnant accès à un niveau de service supplémentaire. Ce changement de paradigme induit également que la charge de la création/modification de l’identité est déportée sur l’utilisateur final, point non négligeable lorsqu’il s’agit de volumes importants.

L’utilisation d’une identité tierce

Afin de limiter le nombre d’identités d’un même utilisateur, l’utilisation d’une identité tierce est une possibilité. De nombreux internautes possèdent déjà une identité sur les réseaux sociaux qui sera ré-utilisée ; ce modèle connu sous le terme Bring Your Own Identity est le pendant du BYO Device.

A combien de services avez-vous déjà accédé en utilisant une authentification via Facebook ? Rapide, efficace, cela vous évite de mémoriser de nombreux mots de passe différents. Le monde du B2B a mis plus de temps à adopter le BYOI, que BYOD. Au départ, pour des raisons techniques mais pour l’essentiel de sécurité.

Aujourd’hui, les contraintes techniques tombent progressivement, mais certains risques de sécurité subsistent :

La création par une alimentation automatique

Certaines entreprises ont l’habitude de créer leurs identités depuis un référentiel RH ou bien une base de prestataires. Le standard SCIM 2 offre une interface web standardisée pour pousser les créations d’utilisateurs vers les systèmes cloud. A l’image des annuaires ldap, ce standard définit un schéma d’utilisateurs de base, extensibles selon les besoins, agrémenté du protocole pour réaliser les opérations sur les identités. Ce protocole repose sur les standards du web tels que https et json et propose une API universellement reconnue dans le monde de l’IAM.

La vérification de l’identité des utilisateurs lors de leurs connexions aux services en ligne est une étape cruciale pour la confiance dans ces systèmes. L’utilisation habituelle du mot de passe est insuffisante pour assurer un niveau de sécurité acceptable. Pour faire face à la diversification des services en ligne, de plus en plus sensibles, et à l’usage massif de données personnelles, dont la protection est essentielle pour étendre ces derniers, de nouvelles solutions d’authentification ont vu le jour. Matures, elles sont prêtes à être déployées largement pour une meilleure ergonomie tout en améliorant la sécurité. Ces méthodes renforcent considérablement la confiance dans les services en ligne.

Authentification multi facteurs

L’authentification multi-facteurs (MFA) est un processus de sécurité de compte nécessitant plusieurs étapes distinctes pour qu’un utilisateur prouve son identité. Pour terminer le processus d’authentification multi-facteurs, il faut fournir des informations d’identification spécifiques ou remplir certaines conditions à chaque étape. Il existe 5 facteurs :

La solution la plus efficace utilise un mot de passe à usage unique. Ce mot de passe est généré par une application installée sur un téléphone ou est envoyé à l’utilisateur par mail ou sms.

Après usage, ce mot de passe devient inutilisable. Cette technologie très commune a cependant montré quelques faiblesses ces dernière années : il existe un risque d’interception de mot de passe. L’utilisation reste complexe mais incite tout de même à mettre en place des solutions encore plus fortes, sans aucun mot de passe.

L’autorisation poussée (push request)

L’autorisation poussée constitue une alternative très simple pour l’utilisateur tout en assurant un niveau de sécurité élevé. Lors de la connexion à un service, une notification est envoyée sur le téléphone de l’utilisateur. La vérification de l’authenticité de la demande est réalisée au travers de la validation ou du rejet de la connexion.

Utilisé en complément du mot de passe habituel, ce mode d’authentification est de plus en plus répandu. Sa simplicité a facilité son adoption mais l’usage du mot de passe persiste.

L’authentification avec token FIDO 2

Afin de supprimer totalement l’utilisation de mot de passe tout en assurant un niveau maximum de sécurité, des tokens physiques ont été développés. Le standard FIDO 2, largement adopté par tous les grands acteurs, permet de s’affranchir complètement de l’utilisation d’un mot de passe.

Cette technologie s’appuie sur un équipement physique qui peut être une clef USB, BlueTooth ou NFC sans pile.

Cette technologie assure une sécurité de bout en bout entre le service en ligne et le token. L’utilisation du token sur un équipement compromis demeure également sécurisée. Ce système est communément couplé avec l’autorisation poussée pour mettre en place une authentification multi-facteurs renforcée sans utilisation de mot de passe.

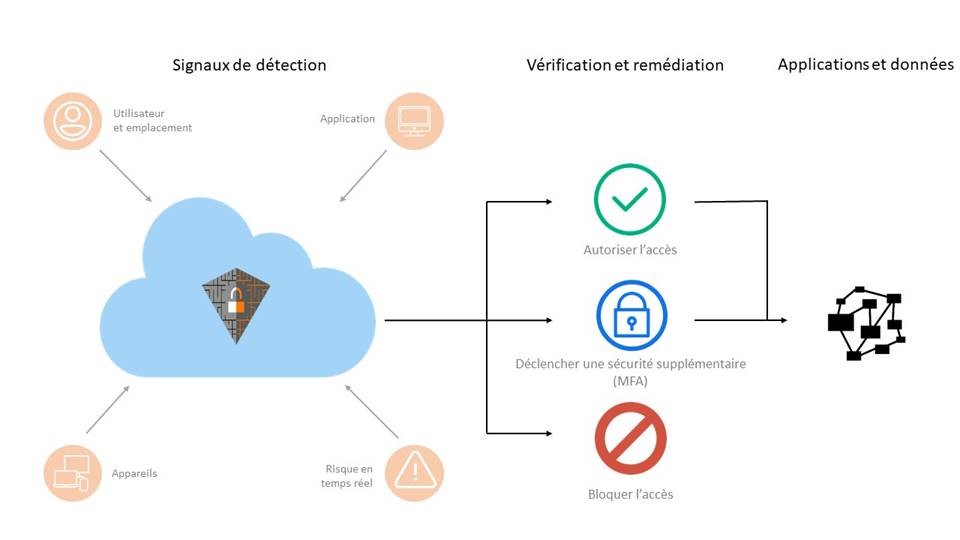

Le durcissement des nouvelles règlementations accroissant la sensibilité de l’accès aux données implique de sécuriser les accès utilisateurs non plus de manière périodique mais en temps réel.

Avec la centralisation des accès utilisateurs et de leurs profils par les solutions d’IAM, il est dorénavant possible d’analyser les comportements de connexion et d’accès aux données. Habitudes géographiques et temporelles des connexions, types d’applications accédées ou encore devices utilisés sont de nouveaux signaux de détection des comportements utilisateurs suspects. Ces derniers permettent de mettre en place des conditions d’accès à une ou plusieurs applications selon des règles appliquées à un contexte.

Aujourd’hui, la sécurisation des données se complexifie, notamment à cause de la migration massive des assets dans les clouds et la multiplication des modalités (terminaux, localisation) et des acteurs (collaborateurs, prestataires, fournisseurs, etc.) ayant accès aux applications. Dans un contexte où toutes les ressources sont accessibles, l’incompréhension prend parfois le pas sur la maîtrise :

La recertification des accès dans le cloud est essentielle pour reprendre le contrôle sur les droits des utilisateurs dans les applications et les données. Ces revues d’accès sont d’autant plus aisées dans le cloud qu’elles peuvent être activées de manière conditionnelle avec les mêmes signaux de détection décrits auparavant.

L’IAM dans le cloud connaît un essor aussi rapide que les services qu’il essaye de sécuriser. Deux types d’acteurs concourent sur ce segment. Les pures-players spécialisés dans le domaine de la fédération des identités et du SSO y voient là une extension de leurs services. Les fournisseurs d’infrastructures cloud surfent eux sur l’explosion du marché de la cybersécurité pour compléter leur offre d’hébergeur avec des fonctions issues de l’IAM.

Par ailleurs, le passage vers les nouvelles technologies de la sécurité IAM dans le cloud reste encore faible ; les entreprises ont tendance à se limiter au déploiement des solutions nécessaires de gestion des accès de leurs utilisateurs. L’intégration des nouveaux paradigmes tels que le BYOI – Bring Your Own Identity – ou encore les tokens FIDO sont en voie d’adoption par le marché.