Happy Investments

Investeringen zijn essentieel om vooruit te komen in het leven, of het nu werk gerelateerd is of voor persoonlijk gewin. Vaak vormen investeringen echter ook een dilemma, want waar besteed u uw tijd en middelen aan? Hoe weet u in welke gebieden u moet investeren?

Neem bijvoorbeeld de goede voornemens voor het nieuwe jaar. De meest populaire voornemens zijn gericht op zelfverbetering, waarbij gezonder leven op nummer één staat. Er zijn veel methodes om een gezonde levensstijl te implementeren, maar over het algemeen kunnen ze worden samengevat in drie belangrijke gebieden om in te investeren: voldoende beweging, gezond eten en een goede nachtrust. Investeren in slechts één van deze gebieden zal al resultaten opleveren, maar echte voordelen worden bereikt wanneer alle drie de elementen worden aangepakt.

Als het op cyberbeveiliging aankomt, zijn er honderden verschillende oplossingen om in te investeren, dus het kan een uitdaging zijn om de juiste te vinden. Net als voor een gezondere levensstijl, zijn wij van mening dat er drie belangrijke aandachtsgebieden voor investeringen in het creëren van een betere cyberbeveiligingsstrategie.

Onderdeel 1: Controle over je assets

Op dit gebied zien we twee elementen samenkomen, traditionele IT-issues en kwetsbaarheden.

Een veelvoorkomend traditioneel IT-probleem is het gebrek aan zichtbaarheid. We komen vaak organisaties tegen die niet goed weten hoe hun omgeving eruitziet, die geen goede CMDB hebben of niet weten welke legacy applicaties en systemen er zijn. Vaak heeft een verschuiving naar de cloud het aanvalsoppervlak vergroot, wat het probleem van zichtbaarheid vergroot.

Een gebrek aan tijd en middelen is een ander traditioneel IT-probleem waar organisatie vaak mee worstelen. Als gevolg hiervan staat patching vaak onderaan de lijst van prioriteren. Angst voor downtime van kritieke servers zorgt er ook voor dat mensen aarzelen om te patchen, omdat de potentiële risico's van downtime op operationeel niveau hoger wordt ingeschat dan de risico's van een potentieel virus of malware.

Het tweede deel zijn kwetsbaarheden. Niet alleen als individuen, maar ook bedrijven in zijn geheel, vertrouwen elke dag meer en meer op technologieën. Deze technologieën worden aangedreven door applicaties, applicaties worden geschreven door code en code wordt geschreven door mensen. En mensen, zoals we allemaal weten, maken fouten.

Het gebrek aan zichtbaarheid en patching, gecombineerd met een groeiend aantal kwetsbaarheden in de technologie waarmee gewerkt wordt, maakt deze assets perfecte doelen om toegang te verkrijgen, privileges te verhogen of als achterdeurtjes in een bedrijf te gebruiken.

Dus de eerste belangrijke vraag is: hoe kunt u optimale investeringen in security doen als u niet weet waar de belangrijkste assets en gegevens zich bevinden en wat het aanvalsoppervlak hiervan is?

Onderdeel 2: Controle van toegang

Traditioneel werd IT-beveiliging veelal opgezet in een ‘castle and moat approach’, waarbij vaak te veel vertrouwen werd gesteld in de perimeterbeveiliging, waardoor de toegang tot assets achter deze firewalls en VPN-services te losbondig werd. Deze aanpak is nu achterhaald geworden, omdat veel van de applicaties naar de cloud zijn verhuisd en met Covid-19 het meeste personeel is verhuisd van kantoor naar een externe locatie.

Volgens Forbes zal 80% van de zakelijke IT tegen 2025 naar de cloud zijn verhuisd. Bovendien is het dreigingslandschap geavanceerder dan ooit. We moeten dus elk device als gehackt beschouwen en de toegang zo instellen dat het zo min mogelijk impact kan hebben als dit echt zo is. We hebben een betere security posture nodig voor de applicaties van vandaag, die meer mobiel en cloudgericht zijn en veel externe gebruikers hebben. Deze aanpak wordt Zero-Trust genoemd. Never trust, always verify and monitor.

Hier is een voorbeeld om het verschil in beveiligingsbenadering te illustreren, met een vergelijking van een nachtclub en een hotel. Stel dat een minderjarige tiener erin slaagt een nachtclub binnen te komen met een nep-ID. Als ze langs de controle bij de ingang komen, zijn er hierna geen verdere beperkingen meer. De toegang is verleend, er zijn geen verdere controles nodig en alle faciliteiten kunnen worden gebruikt. Dit is hoe de oude beveiligingsperimeter is ingericht.

Een zero trust-model zou je kunnen vergelijken met de controles in een hotel. Bij aankomst moet u zich met een identiteitsbewijs identificeren en een betaalmethode overhandigen om aan te tonen dat u de kamer kunt betalen. Na identificatie ontvangt u een kamersleutel die alleen voor uw kamer werkt. Als u deze sleutel zou verliezen, zou een persoon die deze sleutel vindt technisch gezien uw kamer kunnen betreden. Deze sleutel geeft echter alleen toegang tot uw kamer, en dit is op voorwaarde dat ze uw kamernummer weten. Sommige moderne hotels gaan zelfs verder met hun beveiliging door de toegang tot de hotellift te beperken met een kamersleutel , soms zo ver dat u alleen toegang heeft tot de verdieping waarop je je bevindt.

Dit is een voorbeeld van hoe de impactzone wordt beperkt door de hoeveelheid toegang te beperken en te beheersen.

Onderdeel 3: Het vermogen om dreigingen te detecteren en erop te reageren

Op het gebied van cybersecurity bestaat de breed geaccepteerde opvatting dat de vraag niet langer is of je gehackt wordt, maar wanneer. En de impact van de inbreuk of inbraak is direct gekoppeld aan het vermogen om het allereerst te detecteren, en ten tweede de snelheid waarmee u kunt reageren.

Er zijn drie hoofdtypen detectie- en response technologieën: log, network en endpoint. Elk van hen heeft echter zijn eigen zwakke punten. Met log-based detectie bent u afhankelijk van de kwaliteit van gegevens en de beschikbaarheid ervan. Met network-based detectie bent u beperkt tot de details die u uit versleuteld verkeer kunt halen en bij endpoint-based detectie bent u beperkt tot agents, en agents kunnen alleen op managed devices worden geïnstalleerd.

Dit is de reden waarom Gartner de SOC Visibility Triad voorstelde, die in wezen alle drie de types in combinatie met elkaar gebruikt en daarom eventuele hiaten opvult die dreigingsactoren zouden kunnen gebruiken. Het belangrijkste is dat u uw eigen omgeving begrijpt, weet welke dreigingen er zijn en kennis heeft van de mogelijkheden van verschillende soorten technologie. Bovendien heeft u de middelen en expertise nodig om dit de klok rond af te stemmen.

De overstap maken

Dus hoe komen deze drie elementen samen?

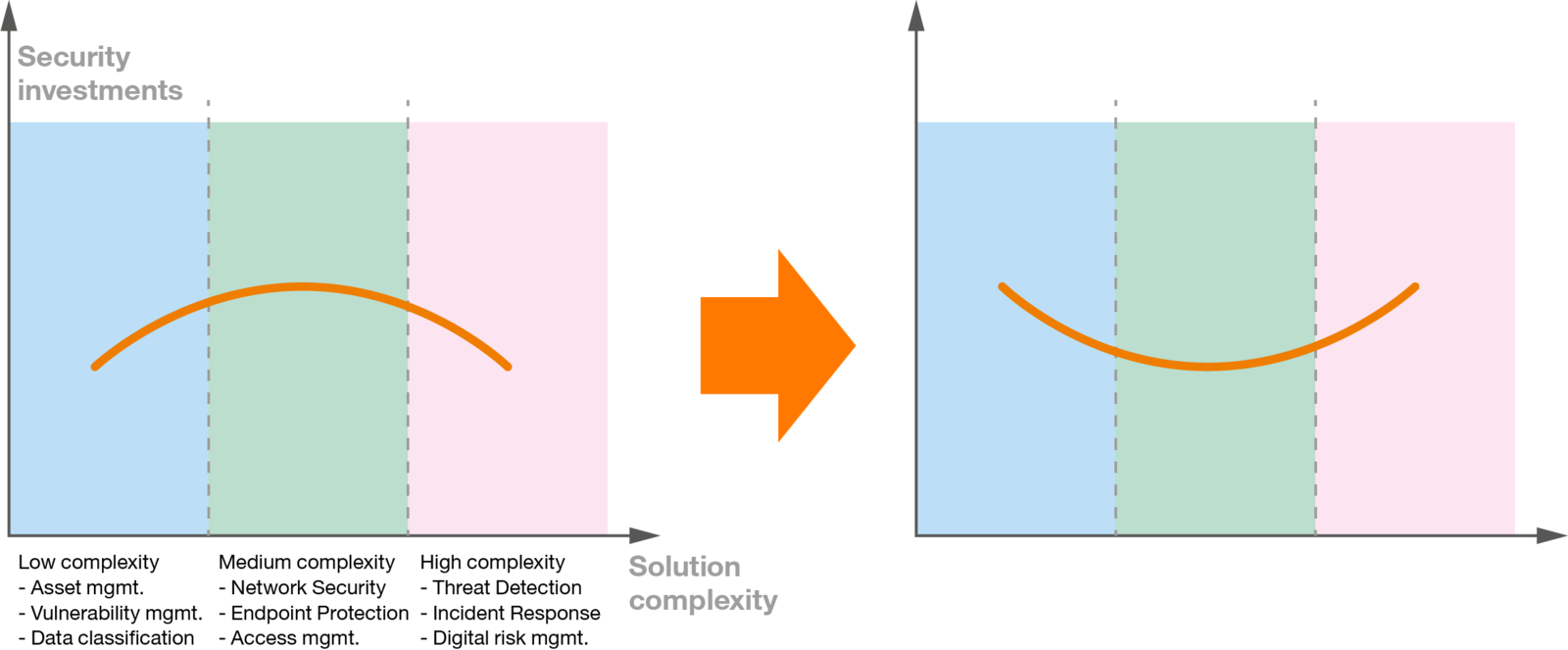

Traditioneel investeren bedrijven veel in oplossingen met een gemiddelde complexiteit, zoals firewalls en antivirus, en minder in vulnerability management en detectie en response. Onze suggestie is om juiste te verschuiven naar meer lage en hoge complexiteitsinvesteringen, zoals vulnerability management en detectie en response.

Het is onze voorspelling dat security investeringen in focus zullen verschuiven van gericht op het bouwen van stand-alone mogelijkheden, naar gericht op het verminderen van de risico’s voor het bedrijf. Door dit te doen, zullen bedrijven deze risico’s kunnen verlagen en ook hun beveiligingsinvesteringen optimaliseren.

Dit blog is een uittreksel van onze 2022 Security Navigator. Voor meer details, cijfers en achtergrondverhalen kunt u het rapport hier downloaden.