Conti : une fuite permet l’analyse des échanges internes du groupe

Ce qu’on y trouve ? « ran.some.where » : un insider diffuse les données du gang sur Twitter.

Le 27 février, après la publication par Conti d’un message d’alerte (en illustration ci-dessous), un ancien employé ou un chercheur en cybersécurité a divulgué des échanges internes du groupe opérant le ransomware. À l’heure où nous écrivons cet article, l’identité de la personne à l’origine de cette fuite reste incertaine. Néanmoins, le fait est que ces révélations se présente comme une réaction directe à la prise de position de Conti pour la Russie dans le contexte de la guerre contre l’Ukraine.

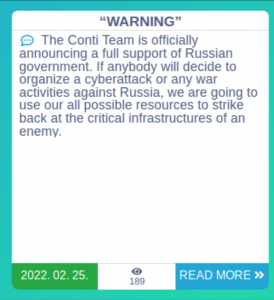

Le 25 février, Conti a posté l’avertissement suivant sur son site officiel :

Capture d’écran 1 : Conti annonce soutenir le gouvernement russe

Déclaration qui sera remplacée peu de temps après par le message suivant :

Capture d’écran 2 : Conti corrige sa première annonce, en affirmant son propre positionnement dans la guerre Russie-Ukraine

La tournure employée dans le second « avertissement » diffère largement. Le groupe fait entièrement abstraction du « gouvernement russe », prétendant désormais prendre des mesures en cas de « guerre cyber à l’encontre des citoyens de la Fédération Russe », de « tentative d’attaque contre des infrastructures critiques russes », ou localisées dans « des régions russophones ». Ils poursuivent et se corrigent ensuite en déclarant qu’ils « ne s’allient à aucun gouvernement […] » : un propos qui contredit leur précédente déclaration publique, dévoilée une heure plus tôt.

Ce qui est fait est fait car Internet n’oublie pas. Aussi, le 27 février, un compte Twitter a été créé, divulguant des conversations internes de l’opérateur du ransomware.

Capture d’écran 3 : Compte Twitter où figure la description « fuck ru gov »

Exploration de la fuite des données de Conti

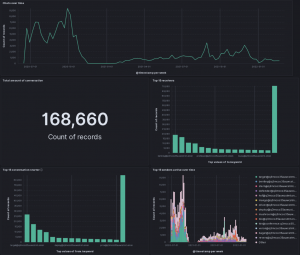

Le compte Twitter « Conti leaks » prend clairement position, s’opposant au gouvernement russe, comme illustré par la troisième capture d’écran. Depuis sa création, ce compte n’a pas déçu, en dévoilant plus de 168 000 conversations internes entre les « équipes » de Conti, et avec les gangs qui opèrent TrickBot et Emotet, sur une période qui s’étale de juin 2020 à février 2022.

Capture d’écran 4 : Messages internes de Conti en chiffres, de juin 2020 à février 2022

Entre autres, et de manière non exhaustive, les sujets portent notamment sur :

- La confirmation de la fermeture du botnet TrickBot

- Diverses adresses Bitcoin utilisées dans le cadre de transactions illégales

- Des victimes potentielles n’ayant pas été exposées sur le site officiel de cyber-extorsion de Conti

- Des conseils sur des négociations en cours

- Des informations sur la manière de sélectionner les victimes (faveur à celles qui disposent de polices d’assurance Cyber)

En outre, apparaissent aussi le code source de Conti, des informations sur leur mode opératoire, leur structure organisationnelle, les outils auxquels ils ont recours et leur lien, longtemps supposé, avec la souche du ransomware Ryuk.

Au vu de l’ampleur de cette fuite, un certain temps sera nécessaire pour analyser en profondeur l’ensemble des données fournies par le compte Twitter évoqué ici. Le fait est que cette fuite doit avoir un impact considérable sur Conti et il est surprenant qu’au moment où nous écrivons (4 mars 2022), le groupe continue de faire des victimes sur son site officiel. Nous nous attendons, toutefois, à observer prochainement un changement d’identité, comme ce fut le cas pour d’autres opérateurs de ransomwares avant eux.

Orange Cyberdefense a commencé à suivre les activités de Conti en juillet 2020, et d’autres rapports[1] font état d’activités du gang deux mois plus tôt (dès mai 2020). Orange Cyberdefense a enregistré un total de 654 victimes d’extorsion et exposées par Conti sur leur site officiel. Si l’on considère les deux dernières années d’activité de cyber-extorsion (de janvier 2020 à février 2022), Conti représente 17 % de l’ensemble des attaques (n=4 121) et s’impose comme le groupe le plus actif.

Sur la base des constats quant à leur activité et de nos renseignements au cours des 18 derniers mois, nous savions déjà que les activités criminelles de Conti leur avaient malheureusement permis d’obtenir des montants substantiels.

Nous avons, par le passé, reçu des questions sur les sommes que ces acteurs malveillants percevaient. A vrai dire, personne ne connait la réponse. Les cryptomonnaies sont difficiles à tracer, et il est donc difficile de les corréler avec les transactions de groupes ou activités malveillants. C’est d’autant plus vrai puisque les groupes qui, entre autres, opèrent les ransomwares souhaitent éviter d’être suivis et peuvent s’appuyer sur des services de mixage (tumblers et mixeurs de cryptomonnaies). Ces services aident à mélanger des fonds potentiellement identifiables avec d’autres sommes, afin de camoufler les traces qu’ils peuvent potentiellement laisser. La communauté de la cybersécurité a commencé à analyser les contenus des échanges divulgués et plusieurs centaines d’adresses bitcoin ont été collectées, pour un montant total de 2 707 466 220, 29 dollars[2] (sur la période d’avril 2017 à février 2022). Ce chiffre doit être entendu avec prudence : en effet, ce total ne vaut que si le Bitcoin est envisagé au prix de vente exact à instant t. Là encore, il ne s’agit peut-être pas du tableau complet de leurs recettes. En effet, cela ne reflète que ce qui a été mis en lumière par la fuite des conversations du groupe, il n’en reste pas moins que ce chiffre est édifiant.

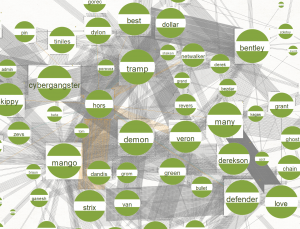

Une autre information précieuse dont nous bénéficions à la suite de la fuite, concerne la structure interne de Conti procurent un nouvel éclairage. Les communications entre différents membres du groupe sont nombreuses. Toutefois, un petit nombre d’acteurs clés ressortent. Selon le point d’attention, nous remarquons un utilisateur phare, appelé « mango », entouré d’autres utilisateurs, qui maintiennent diverses conversations directes ou indirectes avec le reste du gang Conti, notamment « stern », « hof », « defender », « demon » ou « bentley » (voir illustration 1). L’illustration ci-dessous liste les utilisateurs qui envoient et reçoivent des messages. Chaque cercle représente un utilisateur ; la taille des cercles dépend du nombre de messages entrants et sortants.

Il semble que des discussions portent aussi sur les budgets, les négociations de salaires, la gestion des tâches, etc. Il apparait que le nombre d’employés varie régulièrement [3], ce qui est donc difficile à estimer.

Figure 1 : Communications entre les différents membres de Conti

Impact des divulgations sur les opérations de Conti

Quel est l’impact de cette fuite pour Conti et pour les futures opérations de cyber-extorsion ? Les éléments dévoilés comptent des informations précieuses pour nombre de défenseurs du milieu de la cybersécurité. Les enseignements qui en découlent donneront lieu à de longues heures d’analyse par la communauté de la cybersécurité. Nous en apprendrons davantage sur des opérations menées par Conti, qui jusqu’à présent relevaient d’hypothèses, mais qui désormais nous permettront de tirer de solides conclusions.

Nous avons probablement acquis une compréhension qui, au-delà de cet unique acteur, peut s’appliquer à d’autres opérations de cyber-extorsion. Cependant, au moment où nous écrivons, Conti semble toujours opérationnel et a fait état de 43 victimes de plus entre le 27 février 2022 et aujourd’hui (4 mars). Si Conti semblait faire profil bas en janvier 2022, ne représentant alors plus que 10 % des attaques par cyber-extorsion, il a renoué, en février 2022, avec leurs volumes « normaux », soit 16 % de l’ensemble des victimes : une proportion égale à celle constatée des deux dernières années.

Orange Cyberdefense travaille en ce moment sur l’étendue de ces contenus, et d’autres découvertes issues de nos analyses seront donc communiquées très prochainement.