Security Navigator 2025 Research-driven insights to build a safer digital society, Adopt a proactive security posture based on cyber threat intelligence.

Dit Red Team Assessment vond plaats vlak voor de paasvakantie. Een IT-bedrijf dat IT-diensten host voor verschillende gemeenten nam contact op met Orange Cyberdefense Noorwegen omdat ze een fysieke, social engineering pentest wilden om hun volwassenheidsniveau tegen dergelijke aanvallen te controleren.

In het eerste gesprek kwamen mogelijke locaties naar voren die ze wilden testen. Daaronder was een school in een van de gemeenten die delen van de servers van de IT-afdeling in hun gebouw hosten. De partijen bespraken het hoofddoel van de test en zij besloten dat ik zou proberen toegang te krijgen tot de serverruimte en te zien wat ik nog meer kon vinden dat zou kunnen leiden tot een potentiële inbreuk op de vertrouwelijkheid, integriteit en beschikbaarheid (CIA).

Na het instellen van de scope was ik klaar om informatie in te winnen over de locatie en mogelijke binnenkomst.

Als je een doelwit hebt, is het vinden van de juiste informatie net zoiets als een rommelige kamer binnenlopen. Je kijkt naar alles wat er rondslingert en voelt dan meteen een drang om weg te gaan omdat je ervan overtuigd bent dat je het nooit voor elkaar krijgt. Net als bij het schoonmaken van een kamer moet je ergens beginnen en dan komt het allemaal vanzelf goed.

Ik begon deze opdracht door sociale media af te struinen en zoekmachines te gebruiken om me een weg te banen door alle informatie met betrekking tot werknemers en de locatie zelf. Dit deed ik om te kijken of ik een goede invalshoek kon vinden waarom ik het pand betrad.

De reden om op een locatie te zijn of vragen te stellen is een voorwendsel bij social engineering. Een voorwendsel moet de antwoorden bevatten waarom je daar bent. Als u een smoes gebruikt, kunnen mensen vragen stellen waardoor u van het oorspronkelijke plan afwijkt en moet improviseren. Hoe beter je alle informatie over het doelwit begrijpt, hoe gemakkelijker het is om je binnen je smoes aan te passen aan een bepaalde situatie. Hoe meer u zich kunt aanpassen, hoe beter uw voorwendsel.

Informatie vinden die nuttig is voor het voorwendsel kan een uitdaging zijn. Ik kan beginnen met een eerste gedachte over hoe ik mijn voorwendsel moet ontwikkelen en vaker begin ik met een verloren gevoel, me afvragend wat te doen of zelfs welke invalshoek te gebruiken. Open-Source Intelligence (OSINT) helpt me wanneer ik me zo voel. Door online openbaar beschikbare documenten en sociale-mediaprofielen te lezen, leer ik langzaam het bedrijf en de locatie kennen. Vaak vind ik in deze fase kansen, wat ook bij deze opdracht gebeurde.

Tijdens mijn OSINT-fase vond ik een projectdocument voor infrastructuurverandering voor alle scholen en kinderdagverblijven in de gemeenten. In Noorwegen is dergelijke documentatie vaak beschikbaar voor het publiek omdat het een overheidsinstelling is, en transparantie vereist is betreffende projecten en aankopen. Dit projectdocument bevatte blauwdrukken van de gebouwen, waaronder de school op mijn doellijst, en een lijst van de huidige netwerkapparatuur en upgradeplannen. Door de blauwdruk te bekijken waarop alle netwerkapparatuur was aangegeven, kon worden vastgesteld waar de serverruimte zich in het gebouw bevond. En door de lijst met netwerkapparatuur te bekijken, wist ik wat er in het pand in gebruik was.

Deze informatie inspireerde me om een voorwendsel te creëren rond dit infrastructuurproject. Het zou niet ongebruikelijk zijn dat een IT-medewerker het gebouw betreedt met netwerkapparatuur die past bij het lopende project. Eerst moest ik beslissen waarom ik er met de apparatuur heen zou gaan. De IT-afdeling bevond zich elders in de buurt, dus besloot ik me voor te doen als een medewerker. Deze gedachte bracht me ertoe om te lezen over de medewerkers van de IT-afdeling en hun functies. Ik vond een persoon die zich bezighield met motoren die met netwerken werkten op de IT afdeling. Aangezien het lente was, dacht ik dat het niet onwaarschijnlijk zou zijn dat hij een dag vrij zou nemen om zijn motor te repareren voor het seizoen en, in plaats van zelf te gaan, een nieuw aangenomen junior (ik) zou sturen om wat infrastructuur te verwisselen.

Ik besloot undercover te gaan als een nieuwe IT-medewerker, omdat ik er niet zeker van kon zijn dat degenen die ik tegenkwam het personeel van de IT-afdeling zouden kennen. Een nieuwe werknemer kon ook een geldige reden hebben om geen toegangskaart te hebben. Als ik geen toegangskaart of sleutels had, moest ik iemand vinden die ze waarschijnlijk wel had. Omdat serverruimtes vaak beperkt toegankelijk zijn, hebben maar weinig mensen toegang. Degenen met toegang tot een serverruimte buiten IT zijn ofwel conciërges of directeuren. Ik onderzocht ze en besloot dat de conciërge de meest waarschijnlijke optie was. Deze keuze werd gemaakt vanwege de kameraadschap die zich vaak voordoet tussen degenen die op het gebied van service en onderhoud werken. Zoals tussen conciërges, IT, en schoonmakers. In mijn ervaring zijn ze meer geneigd elkaar gunsten te verlenen, zelfs buiten het protocol om.

Ik had nu mijn excuus:

Ik ging naar binnen als een nieuw aangenomen IT'er die wat infrastructuurwijzigingen deed volgens het projectplan. Omdat het IT-bedrijf mij op het laatste moment stuurde omdat een van de senioren een vrije dag had, moest ik de conciërge vinden en hem om hulp vragen om toegang te krijgen, want mijn sleutels en toegangskaart moesten nog komen.

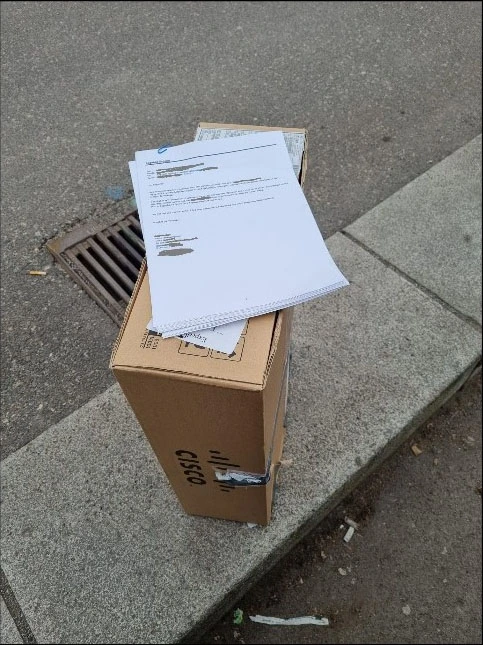

Om dit voorwendsel kracht bij te zetten, had ik rekwisieten en geschikte kleding nodig. Als voormalig IT'er weet ik dat jurken meestal niet de juiste kleding zijn als je een router bij je hebt. Comfortabele en vrijetijdskleding ligt meer voor de hand. Voor de rekwisieten had ik thuis een Cisco router in een doos liggen. Ik neem aan dat dat een beroepsrisico is voor IT-ers. Ik printte het projectplan met de blauwdruk uit, en maakte een e-mail die ik uitprintte. In de e-mail had de senior me geschreven dat hij die dag vrij nam om zijn fiets te repareren. In de e-mail stond ook dat ik naar school moest gaan en een nieuwe router moest implementeren. Er stond ook in dat Adam, de conciërge (alle namen zijn gefingeerd), een aardige vent was en me waarschijnlijk kon helpen toegang te krijgen. Ik vulde de e-mail aan met een valse handtekening met het logo dat was overgenomen van de homepage van het bedrijf. Het telefoonnummer op de handtekening was van een mannelijke medewerker die zou doen alsof hij de senior IT persoon was als iemand belde om het te controleren.

Door mijn OSINT onderzoek kende ik de lay-out van het gebouw en de omgeving. Ik kende ook het gezicht van de conciërge die ik in de gaten hield. Toen ik mijn auto parkeerde en de routerbox uitlaadde, riep ik naar de man die ik herkende als de conciërge die een paar meter van me vandaan over het grasveld liep. Ik probeerde zo zelfverzekerd mogelijk te klinken en riep: "Hé! Ben jij Adam?" De conciërge stopte en antwoordde me: "Ja?" En ik ging verder met uitleggen waarom ik daar was, waarbij ik hem deels de e-mail liet zien en tegelijkertijd de inhoud ervan en de reden waarom ik daar was voorlegde. Na een seconde antwoordde hij: "Nou, nu heb je geluk; ik ben de enige hier met de sleutel." Hij bood aan mijn doos te dragen en begeleidde me naar de serverruimte. Hij vroeg me of het tijd zou kosten, en ik zei dat het misschien 15 minuten of meer zou duren. Toen gaf hij me zijn nummer en zei dat ik hem moest bellen als ik klaar was.

Er waren ongeveer 2 minuten verstreken sinds ik mijn auto had geparkeerd. En ik was nu alleen in de serverruimte waar de enigszins kritieke infrastructuur voor de IT-afdeling wordt gehost.

Omdat dit een proof-of-concept test was en geen volledige red team opdracht, plakte ik wat stickers in niet afgesloten server racks en rond de serverruimte om te bewijzen dat ik daar was geweest, terwijl ik ook foto's nam. Het was mogelijk om ofwel een server te pakken en weg te lopen, ofwel van binnenuit toegang te krijgen door malware te implementeren op de servers waar ik nu fysiek toegang toe had.

Toen ik klaar was, belde ik het nummer en was ik op weg naar buiten zonder dat er alarm werd geslagen, glimlachend en zwaaiend naar de conciërge, die dacht dat hij zojuist een collegar had geholpen.

Als u meer verhalen wilt lezen waar onze medewerkers met veel succes digitaal hebben ingebroken bij onze klanten, inclusief een diepgaande analyse van vijf jaar pentesting-rapporten, kunt u terecht in de Security Navigator. U vindt hem hier.

Security Navigator 2025 Research-driven insights to build a safer digital society, Adopt a proactive security posture based on cyber threat intelligence.

11 oktober 2022