Routern av ondska

Underskattade hot från hemmakontoret

Hur sårbara hemroutrar kan äventyra företagets säkerhet

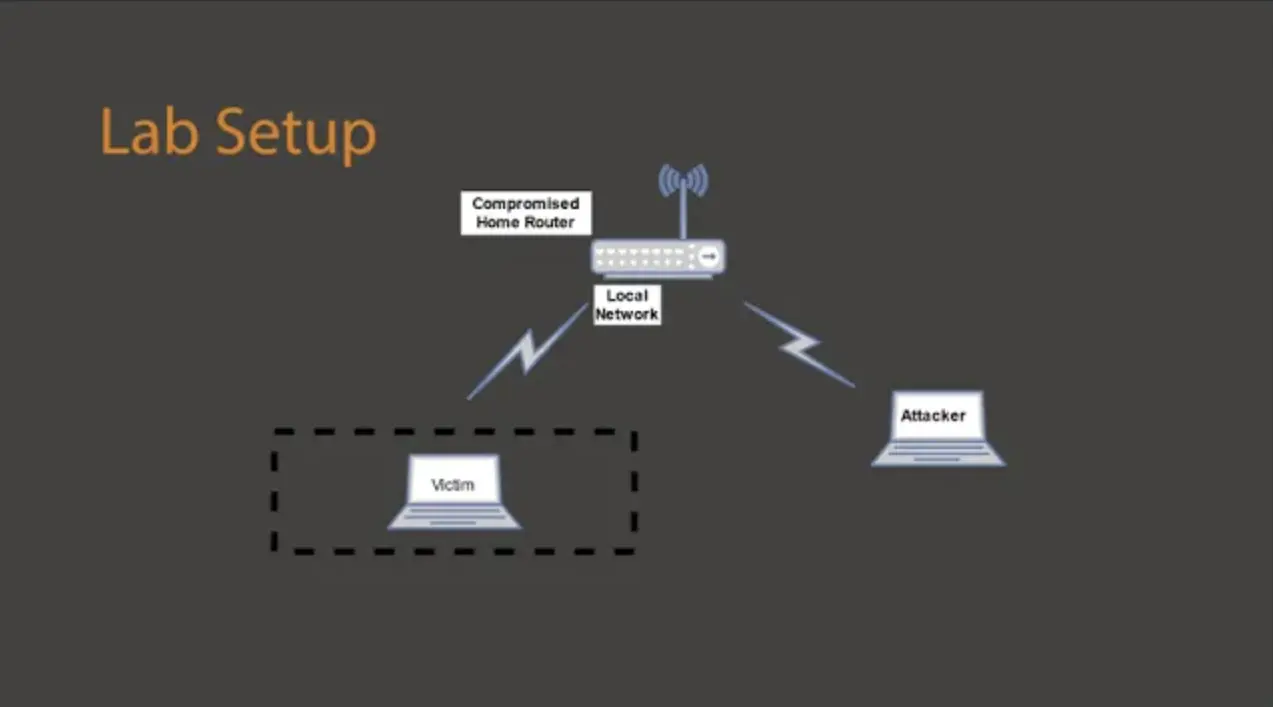

Ett viktigt nytt element som vi måste tänka på eftersom vår personal ansluter på distans är säkerheten för användarens hemrouter. En helt ny uppsättning hot, risker och potentiella kompromisser introduceras av sårbara eller felkonfigurerade hemroutrar. Och de traditionella nätverkssäkerhetskontrollerna som vi för närvarande använder för att skydda avlägsna arbetare är inte lämpliga för att hantera denna situation.

Tydliga tekniska strategier och kanske okonventionella tillvägagångssätt krävs för att fullständigt försvaradistansarbetare som ansluter via opålitliga routrar hemifrån.

Alla dina användares LAN tillhör någon annan …

Läs detaljerade råd här:Introduktion: Ett underskattat hot

- Distansarbete med Wi-Fi har blivit vanligt

- “Captive Portals” är vanliga

- Hemroutrar är osäkra eller osäkert konfigurerade

- Hemroutrar är ett mål

- Vårt primära säkerhetssvar verkar vara säker fjärråtkomst

- Traditionella säkerhetslösningar förminskar inte hoten helt, de kan till och med göra saker värre

- En helhetssyn, nytänkande och en exakt tillämpning av teknik behövs för att minska risken

Varför DHCP och Captive Portals finns

Dynamiskt värdkonfigurationsprotokoll

DHCP-protokollet används av hemroutern för att definiera viktiga konfigurationsinställningar för klienten. Som sådan kan en komprometterad hemrouter utöva extraordinärt inflytande över konfigurationen och beteendet hos en distansanställds dator och måste beaktas i er hotmodell.

- Tilldela nätverkskonfiguration till enheter

- Rik uppsättning av alternativ

(IPv4 & IPv6, rutter, DNS, Preboot eXecution-miljö)

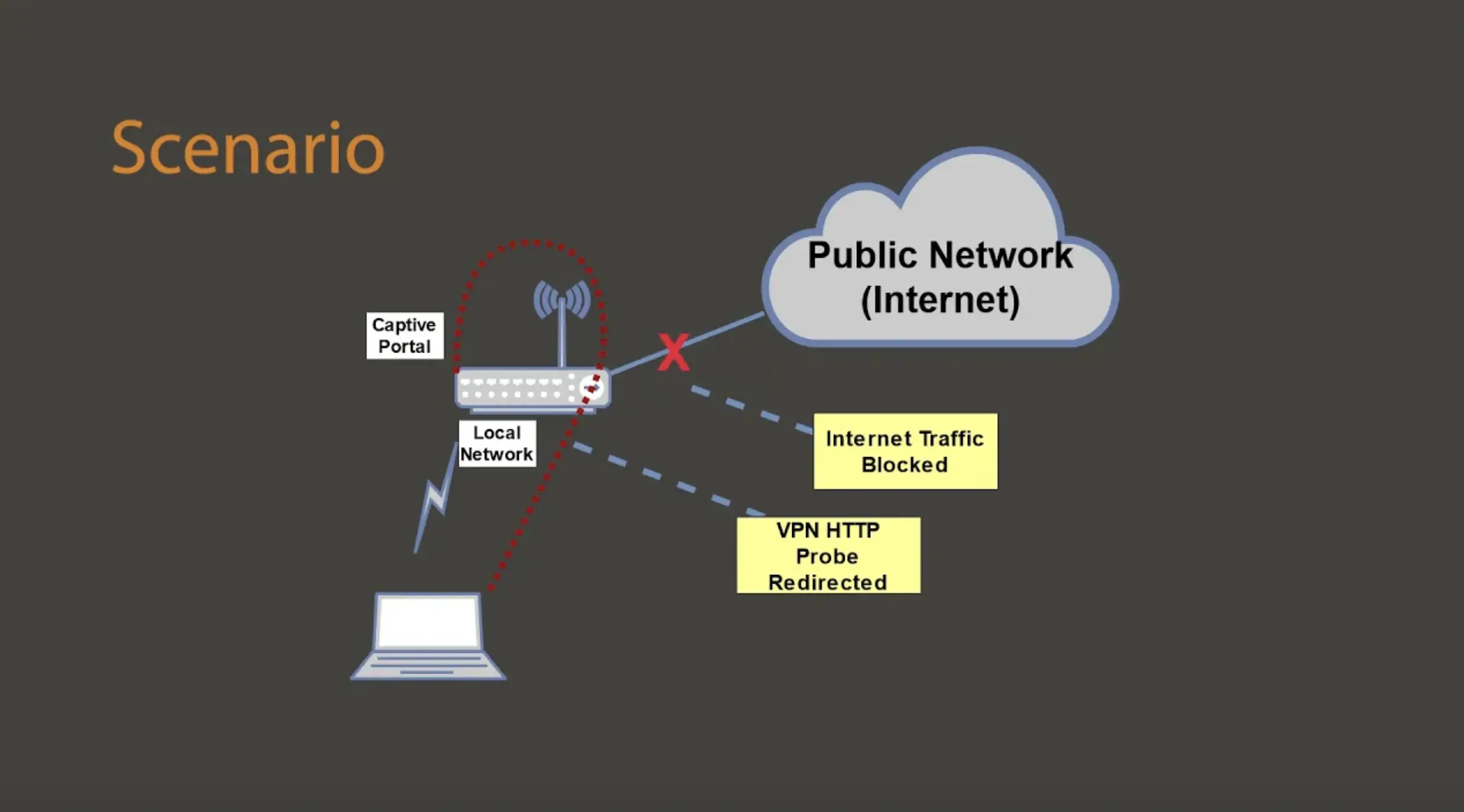

Captive Portals

Captive Portals utövar ännu mer inflytande genom att blockera utgående internetanslutningar (krävs för att upprätta ett VPN) och påverka beteendet hos standardwebbläsaren.

- “Gratis” internet med förpliktelser

- Styrs av leverantören via AP

- Påverkar webbläsarens beteende

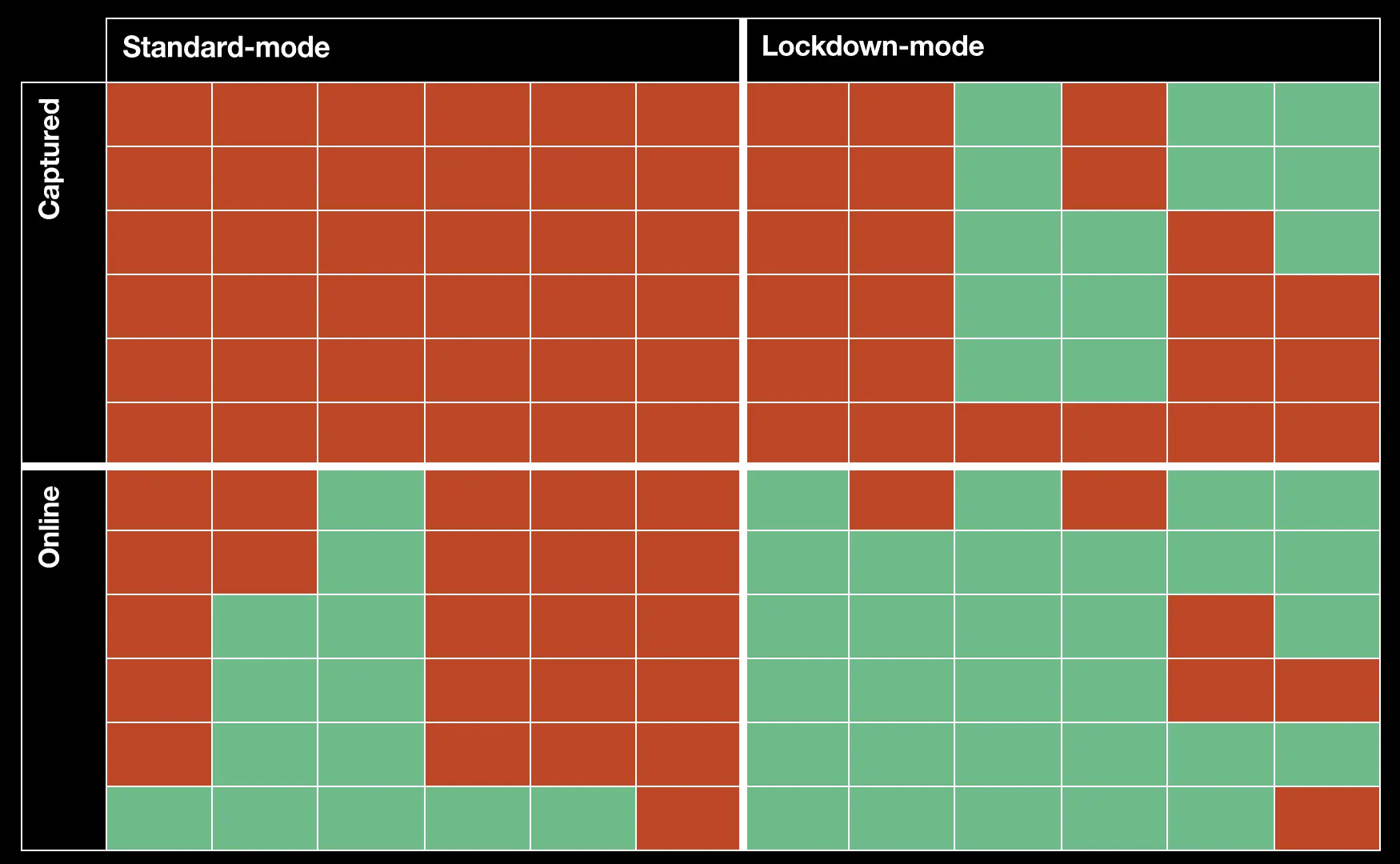

Test för secure remote access

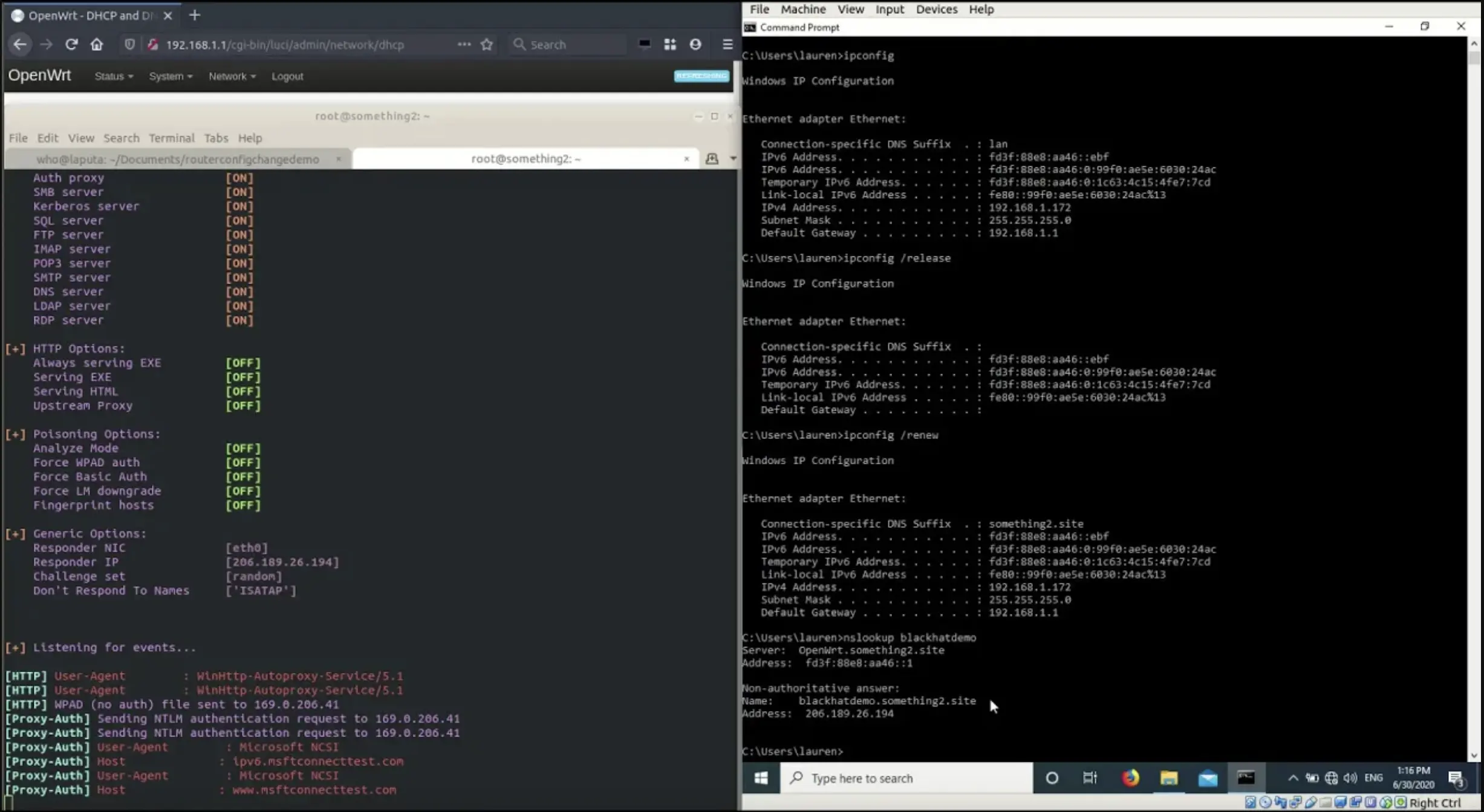

Vi har testat flera vanliga lösningar i olika konfigurationer mot olika typer av attacker

Legend

Testade attack scenarier:

- “Sniffa” på känsliga data

- DNS “Person in the Middle” (PiTM) eller spoofing

- Skörda referenser med hjälp av falsk webbplats

- Fånga Windows-hashes via Responder

- Använda webbläsaren som en tunnelproxy

- Använda IPv6 för att interagera med värd

Resultat

Dessa resultat är oroande:

- Vår första oro är över VPN: s misslyckande med att skydda maskiner bakom skadlig AP

- Även om den är väl etablerad, en slarvigt konfigurerad VPN blir knappast bättre för att mildra de identifierade hoten

- Låsfunktioner som är avsedda att lindra portfelproblem i en “capative portal” adresserar vissa problem, men är inte allmänt effektiva för att mildra hela uppsättningen hot som vi ansåg

- Resultaten är inte konsekventa hos alla leverantörer, leverantörsval spelar roll

Jämföra "Zero Trust" och "Secure Remote Access"

Tekniska likheter

- Identitetsåtkomsthantering

- Granulär kontroll till resurser

- Övervaka och inspektera nätverk

I princip annorlunda

- Zero Trust är inte en förlängning av perimetern

- Varje transaktion är autentiserad och auktoriserad

- Antar brott

Zero Trust är ett tankesätt, inte en teknik!

Säkerhetsmodellen av Zero Trust eliminerar implicit förtroende för något element, nod eller tjänst och kräver istället kontinuerlig verifiering av den operativa bilden via realtidsinformation som matas från flera källor för att bestämma åtkomst och andra systemsvar. Zero Trusts säkerhetsmodell antar att ett brott är oundvikligt eller sannolikt redan har inträffat …

Vad ska vi göra nu

Vilka åtgärder kan vidtas på kort, medellång och lång sikt för att lösa problemet?

Nästa vecka bör ni börja att:

- Uppdatera er VPN till den senaste versionen

- Se till att ”routerns företräde” verkställs och fungerar

- Granska era konfigurationsalternativ för ‘split tunneling’ med tanke på samtida hot – Forced Tunnel, med undantag bör vara er modell

- Kontrollera alla DNS-inställningar

- Fullt kvalificera interna värdnamn

- Granska VPN-sessionens timeout-inställningar

- Använd en brandvägg eller EDP för att kontrollera känsliga utgående anslutningar (t.ex. SMB).

Under de kommande tre månaderna:

- Granska vår tidigare forskning och detaljerad teknisk vägledning om säker fjärråtkomst

- Utvärdera och kontrollera användningen av dual stack (IPv4 och IPv6)

- Internalisera de verkliga riskerna som dina distansanvändare står inför

- Tänk noga över vilka säkerhetshot din säkerhetsteknik ska hantera

- Samarbeta med dina leverantörer

- Undersök dina leverantörsval noggrant. Inte alla produkter hanterar dessa risker likadant

Inom sex månader:

Tänk på några nya paradigmer, t.ex.

- Sponsring och kontroll av hemnätverksanslutning och hem-IT

- Distribuera SD-WAN eller en ”Remote Access Point” för alla användare, eller där det är lämpligt

- Mobildata och/eller privat APN för fjärranställda

- Börja din (korrekta) Zero Trust-resa

Det finns mycket att göra för att fullt ut skydda vår nyfödda distansarbetskraft.

En intelligensledd strategi hjälper att guida team som har till uppgift att skydda affärssystem för att prioritera åtgärder. Hotlandskapet förändras ständigt och det innebär att företag måste hålla sig à jour med betydande förändringar för att säkerställa att deras riskexponering ligger inom en acceptabelt nivå. För att göra det måste de ha den senaste informationen om taktik och teknik som används av angripare och vad som är det mest effektiva sättet att upptäcka attacker och begränsa riskerna i samband med en framgångsrik attack.

Den goda nyheten är att ingen magi krävs. I det här dokumentet rekommenderar vi en enkel plan som är inspirerad av CIS Top 20-kontrollerna och NIST-cybersäkerhetsramen.

Vi är i ett krig mot hot, inte en strid, och varje ytterligare kontroll ni implementerar kommer att höja kostnaden för en angripare och förbättra er motståndskraft.

Gör grunderna rätt genom att köra ett proaktivt program för sårbarhetshantering, minska exponeringen för konton med administrativa behörigheter och övervaka fjärrsystem.

- Komplettera dessa med klientdetekterings- och skyddslösningar

- Granska och härda konfigurationen av programvara som VPN-klienter för att säkerställa att fjärrpersonal får allt skydd som mogna företagsprodukter erbjuder,

- Använd branschkända identitetsleverantörer som stöds av autentisering med flera faktorer

Slutligen, se till att era anställda är ordentligt utbildade och håll dem väl informerade om taktik och tekniker för aktuella aktiva hot. Förbered er på det värsta genom att ha en plan för incidenthantering som kan hjälpa avlägsen personal och se till att ni regelbundet övar detta för att säkerställa att personalen är bekant med övningen.

Finn detaljerade råd här