Cybersécurité et télémaintenance des systèmes industriels

Comment fournir un accès sécurisé aux opérations de télémaintenance des machines industrielles ?

Qu’est-ce que la télémaintenance ?

Lors de l’acquisition d’une nouvelle machine industrielle, le constructeur propose souvent en option, voire systématiquement, un accès télémaintenance pour faciliter la résolution des incidents.

Les entreprises souhaitant limiter la durée des pannes sur leurs chaînes de production demandent alors, dans les contrats, des engagements du constructeur sur ses délais d’intervention. La télémaintenance devient ainsi indispensable pour diagnostiquer rapidement la nature de la panne, la résoudre à distance et/ou envoyer le matériel de rechange si nécessaire.

Cet accès de télémaintenance est donc ponctuel, limité à une machine et l’intervention est déclenchée sur incident identifié par le client. La maintenance prédictive fonctionne différemment : elle nécessite une connexion quasi-permanente pour pouvoir remonter des données d’usage ou de télémétrie vers le constructeur.

Quelles sont les solutions proposées par les constructeurs ?

Les accès distants sont des procédés connus et maîtrisés depuis de nombreuses années. A l’heure actuelle, sur les systèmes industriels ont été identifiés plusieurs moyens de prise en main à distance.

- Accès de télémaintenance via une ligne téléphonique

Contrairement à ce que l’on pourrait croire, des accès à distance sont encore réalisés via des prises téléphoniques. Même si Orange a arrêté la commercialisation de nouvelles lignes téléphoniques en 2018, la base installée demeure assez importante. Des machines installées il y a plusieurs années peuvent être encore équipées de ce type de connexion. La seule protection en place demeure le numéro de la ligne (qui peut être parfois deviné facilement car les numéros sont contigus avec celui de l’accueil du site) mais aussi parfois un mot de passe trivial, comme le nom du constructeur ou celui de l’entreprise. Ce système n’est pas souvent sécurisé.

- Accès de télémaintenance via un logiciel de prise en main à distance

Certains constructeurs proposent des outils de prise en main à distance comme TeamViewer ou LogMeIn. Ces logiciels ne sont pas spécifiques au contexte industriel et ne répondent pas toujours aux besoins des constructeurs ayant besoin d’accéder directement aux équipements d’automatisme et n’ayant pas de PC Windows fourni.

Ces solutions logicielles ont besoin d’un accès Internet pour fonctionner, exposant ainsi les PC et serveurs industriels à une nouvelle source de menaces. De plus, la sécurité de ces logiciels n’est pas avérée. Ainsi, certaines attaques ont été observées suite à l’installation de faux logiciels de prise en main à distance fournis par des constructeurs ou disponibles sur Internet en dehors du site officiel de l’éditeur.

- Boîtier de télémaintenance à travers Internet (ADSL/4G)

Dans la plupart des cas, les constructeurs intègrent directement au sein des machines industrielles, un petit boîtier connecté au réseau local de la machine industrielle pour fournir un accès à distance.

Il s’agit d’un routeur embarquant des fonctions de routage, de filtrage-réseau et des fonctions VPN (Virtual Private Network). Souvent, cet équipement se base sur un système d’exploitation Linux, plus ou moins durci. Ce boîtier de télémaintenance dispose de deux cartes réseaux :

- l’une que l’on appellera « LAN», connectée à la machine industrielle ;

- l’autre « WAN», connectée à un routeur Internet, souvent une box « grand public ».

Certains boîtiers offrent nativement une connectivité Internet par ADSL ou 4G.

Les machines industrielles peuvent être connectées à ce boîtier via une connectique non-Ethernet comme un port série (RS-232 ou RS-485).

- Réplication de l’affichage via un mécanisme de diodes réseau

Dernière technologie que l’on peut citer, les diodes réseau. Utilisées pour les systèmes de défense militaire ayant un niveau de sensibilité élevé, elles existent également dans le milieu industriel. Les diodes permettent d’isoler physiquement le réseau industriel d’un autre réseau tiers (comme la bureautique) et, ainsi, ne pas faire transiter de flux remontants vers le réseau industriel.

Le constructeur à distance pourra uniquement visualiser l’écran de l’opérateur mais n’aura pas le contrôle du poste. Il pourra cependant guider par téléphone l’opérateur dans la résolution de la panne. Ce système intégrant un haut niveau de sécurité est globalement peu utilisé car il impose des contraintes fonctionnelles (pas de prise en main à distance, pas d’envoi de fichiers ou de patchs). En outre, il demeure assez coûteux.

Protocoles et solutions VPN « en mode SaaS »

Afin d’étudier les risques, il est important de bien comprendre la cinématique de connexion. En analysant les boîtiers VPN, nous pouvons identifier plusieurs méthodes de connexion.

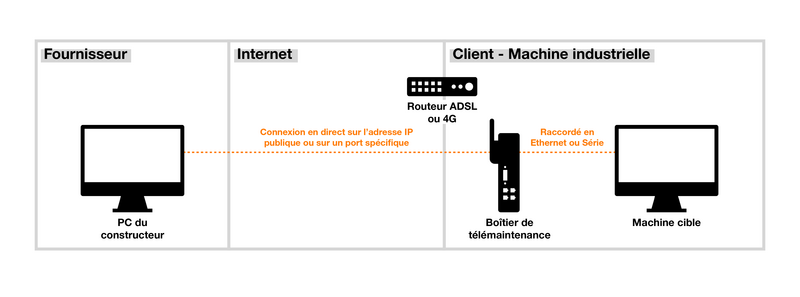

Via une translation d’adresse, souvent appelée « forward de ports »

Certains constructeurs utilisent non pas les fonctions de sécurité mais uniquement celles de routage pour permettre l’accès direct à la machine industrielle sans avoir besoin de monter un tunnel VPN (qui est chiffré et authentifié). Dans ce genre de cas, nous pouvons trouver des automates ou des postes avec VNC directement accessibles sur Internet[1]. Clairement, ce mode n’offre aucune sécurité, il est donc à bannir.

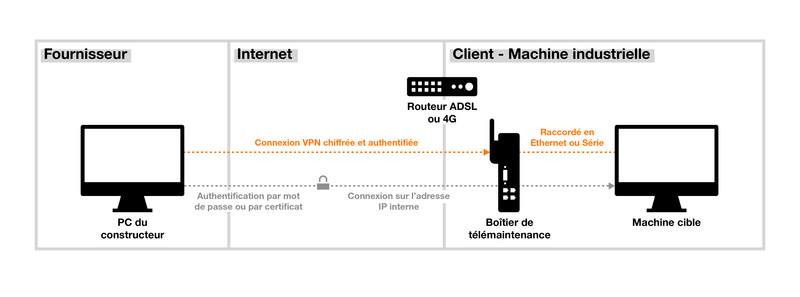

Via une connexion VPN sur le boitier

Les boîtiers utilisent des protocoles communément utilisés dans le monde IT pour les accès distants, comme : IPSEC / L2TP ou OpenVPN. Pour se connecter à distance, le constructeur installe sur son poste les paramètres du tunnel VPN ou un logiciel spécifique (ex : OpenVPN).

Pour joindre le boîtier, le constructeur utilise l’adresse IP publique du boîtier VPN sur Internet et un secret partagé (mot de passe ou certificat numérique). Si les mots de passe ne sont pas robustes ou s’ils sont communs à tous les clients, le risque d’intrusion est assez fort. Dans les deux cas, la question se pose sur le renouvellement des mots de passe ou la désactivation du certificat lorsqu’un employé du constructeur quitte ses effectifs. Il pourrait alors se connecter pour arrêter ou modifier le fonctionnement de la machine pour nuire à l’image du constructeur.

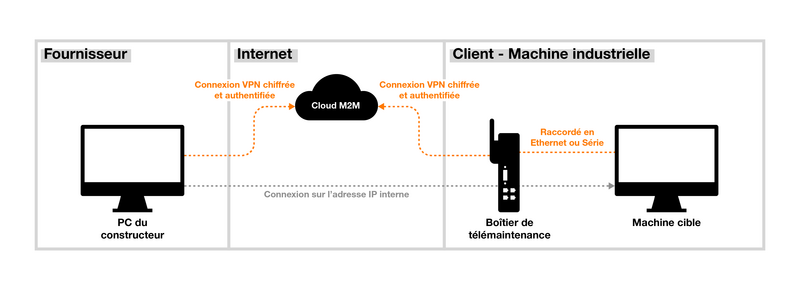

Via une connexion à un « cloud »

De plus en plus de constructeurs proposent un schéma alternatif de connexion afin d’éviter que le constructeur ne se connecte directement sur le boîtier VPN. Cela pose en effet des problèmes, notamment lorsque le boîtier se trouve derrière un routeur ou qu’il est connecté en 4G (sans adresse IP publique joignable depuis Internet). Le boîtier VPN se connecte alors en permanence directement à un « cloud » du fournisseur du boîtier VPN. Lorsque le constructeur souhaite accéder à la machine, ce dernier se connecte à ce même cloud. C’est ensuite le cloud qui met en relation le poste et la machine industrielle. Ce type d’accès a aussi pour objectif de faciliter la connexion depuis n’importe où et depuis n’importe quel équipement (PC, tablette, téléphone…).

Toute la sécurité et la pérennité de la solution (si le constructeur de la solution VPN fait faillite ou arrête la commercialisation de cette solution) repose entièrement sur le constructeur du boîtier VPN. En cas de compromission de ce « cloud », l’ensemble des clients (pas seulement ceux de la machine industrielle) seront impactés.

En outre, certains de ces environnements « cloud » que nous avons pu observer ne sont pas hébergés en France et les interfaces d’administration des serveurs sont directement accessibles depuis Internet.

Néanmoins, sans vouloir jeter le discrédit sur ce type de solutions, nous observons aussi que certains constructeurs ont renforcé leur cybersécurité et obtenu une certification ISO 27001 (Système de Management de la Sécurité des Systèmes d’information). C’est notamment le

cas d’eWon[2].

Toutefois, la sécurité de ce type de solutions ne repose pas sur un sous-traitant, mais sur deux (le constructeur du boîtier VPN et celui de la machine industrielle).

Quid de la cybersécurité des boîtiers VPN ?

Ce type de boîtiers VPN permet de répondre à un besoin. Toutefois, plusieurs questions se posent sous l’angle cybersécurité.

Risque d’intrusions sur la machine depuis Internet

L’accès de télémaintenance est normalement ponctuel. Toutefois, nous constatons souvent que les boîtiers de télémaintenance sont raccordés en permanence à Internet, ce qui les expose à des risques d’intrusion. Souvent, l’argument que les boîtiers de télémaintenance sont uniquement connectés quand cela est nécessaire est avancé. Or, nous constatons souvent qu’ils ne sont pas déconnectés à la fin d’une intervention et pouvons difficilement compter sur un geste humain, qui est par définition faillible.

On peut maintenant s’interroger sur la sécurité de ces boîtiers. Leur niveau de sécurité est très variable, mais globalement ils ne sont pas à l’état de l’art. Nous pouvons notamment trouver des interfaces d’administration directement accessibles sur Internet. Si les mots de passe n’ont pas été changés, un attaquant peut alors s’introduire au sein du système et avoir accès à la machine industrielle.

Un autre point important, ces boîtiers sont installés directement par les constructeurs. Souvent les industriels n’ont pas la main (et peuvent seulement les débrancher physiquement). La mise à jour du logiciel ou la gestion des mots de passe ne sont pas vraiment à la main du client. Nous avons pu malheureusement constater que souvent les mots de passe sont communs à toutes les entreprises du constructeur.

Risque d’intrusion sur le réseau de l’usine

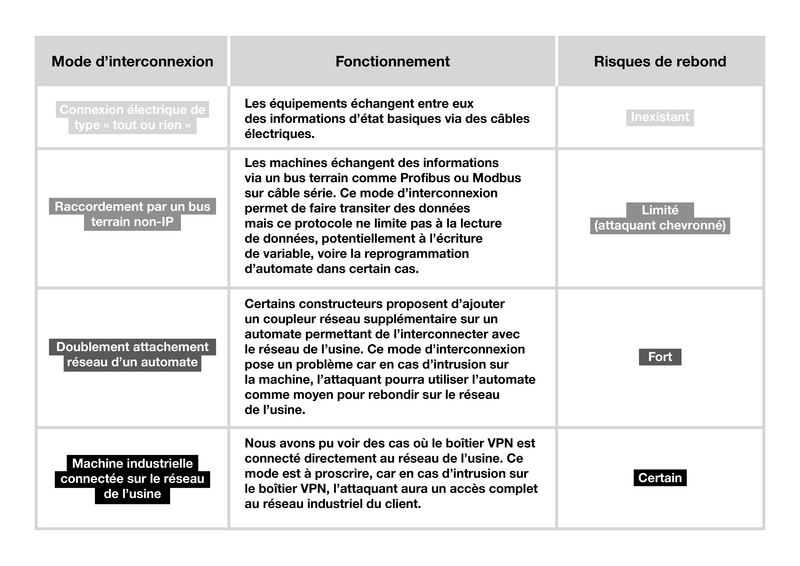

La machine industrielle est positionnée sur une ligne de production ; elle doit donc interagir avec d’autres pour produire. Plusieurs cas d’interconnexion sont possibles.

Il est important de nuancer le risque du premier cas. Certes l’intrusion sera pratiquement impossible, mais un arrêt de la machine connectée pourra provoquer un arrêt complet de la chaîne de production.

Traçabilité des interventions et des changements

Le manque de traçabilité sur ce type d’équipement est également à souligner. Nous pouvons disposer de certaines traces (logs) permettant de savoir quand une personne s’est connectée et depuis quelle adresse IP sur Internet.

Toutefois, nous ne pourrons pas déterminer sur quel équipement cette dernière s’est connectée ensuite, ni la nature des modifications réalisées. De plus, nous ne pourrons pas contrôler en temps-réel les modifications réalisées. Ceci est appelé le mode « four eyes ».

Alors, que faire ?

Comme nous avons pu le voir, la mise en place d’une nouvelle machine nécessitant de la télémaintenance peut introduire de nouveaux risques sur la chaîne de production. L’ANSSI (Agence nationale de la sécurité des systèmes d’information) attire l’attention sur l’augmentation des attaques ciblant les prestataires et sous-traitants[3], ces derniers étant souvent moins sécurisés que leurs clients. Ils ont pourtant accès aux équipements de leurs clients.

De plus en plus de machines nécessitent la télémaintenance, multipliant ainsi le volume et le type de boîtiers ainsi que les points d’accès Internet dans l’usine. Il est important de définir une stratégie claire pour la télémaintenance.

Celle-ci utilise des technologies IT classiques ; il est recommandé de travailler avec l’équipe informatique ayant potentiellement déjà une solution en place avec :

- Un boîtier VPN pour le chiffrement des communications avec une authentification forte par OTP (one time password). Le mot de passe aléatoire peut aussi être fourni par le responsable de la maintenance ou de la ligne de production afin que la connexion soit réalisée uniquement quand cela est souhaité.

- Un bastion d’administration pour suivre et enregistrer les actions réalisées sur la machine durant la prise en main à distance par le constructeur.

- Un pare-feu pour cloisonner et filtrer les flux provenant de la machine connectée afin de limiter le risque de rebond.

Pour finir, il est important d’analyser en amont avec le constructeur le besoin ou non de télémaintenance et ce, dès la phase d’achat. Cela

permettra de ne pas se confronter à ce sujet à la livraison de la machine, et évitera de ne pas avoir de levier pour utiliser la solution cible définie par l’usine.

Notes

[1]https://icsmap.shodan.io/

[2]https://ewon.biz/about-us/news/2017/12/06/security-is-ewon-hms-1st-priority!-how-about-iso27001!

[3]https://www.ssi.gouv.fr/actualite/chaine-dattaque-sur-les-prestataires-de-service-et-les-bureaux-detude-un-nouveau-rapport-danalyse-de-la-menace/