Hvorfor knuse vinduet når du kan gå gjennom inngangsdøren?

Hvorfor knuse vinduet når du kan gå gjennom inngangsdøren?

Denne historien fant sted rett før påskeferien. Et IT-selskap som er vertskap for IT-tjenester for flere kommuner tok kontakt med Orange Cyberdefense Norway fordi de ønsket en fysisk social engineering test for å sjekke deres modenhetsnivå mot slike angrep.

I det innledende møtet dukket det opp mulige steder de ønsket å teste. Blant dem var en skole i en av kommunene med deler av IT-avdelingens servere i bygget deres. Vi diskuterte hovedmålet for testen, og de bestemte at jeg ville prøve å få tilgang til serverrommet og se hva annet jeg kunne finne som kunne føre til et potensielt brudd på konfidensialitet, integritet og tilgjengelighet (CIA).

Etter å ha satt scopet, var jeg klar til å fordype meg i informasjonsinnhenting fra åpne kilder.

Hvor skal jeg begynne?

Når du har et mål, er det å finne riktig informasjon akkurat som å gå inn i et rotete rom. Du ser på alt som ligger rundt og føler en umiddelbar trang til å forlate rommet fordi du er overbevist om at du aldri vil få det til. Akkurat som det å rengjøre et rom, må du begynne et sted, og det hele vil løse seg selv.

Jeg startet dette oppdraget med å sjekke sosiale medier og bruke søkemotorer for å navigere meg gjennom all informasjon knyttet til ansatte og selve lokasjonen. Jeg gjorde dette for å se om jeg kunne finne en god vinkel for hvorfor jeg skulle inn i lokalet.

Grunnen til å være på et sted eller stille spørsmål kalles en pretekst i social engineering. En pretekst må ha svarene på hvorfor du er der. Når du bruker en pretekst, kan folk stille spørsmål som vil få deg til å avvike fra den opprinnelige planen og improvisere. Jo større forståelse du har av all informasjon relatert til målet, jo lettere er det å tilpasse seg en gitt situasjon. Jo mer du klarer å improvisere, jo bedre er preteksten.

Det kan være utfordrende å finne informasjon som er nyttig for preteksten. Jeg kan starte med en ide om hvordan jeg bør utvikle preteksten min, og ofte begynner jeg å føle meg fortapt, lurer på hva jeg skal gjøre eller til og med hvilken vinkel jeg skal bruke. Open-Source Intelligence (OSINT) hjelper meg i disse tilfellene. Når jeg leser meg opp på offentlig tilgjengelige dokumenter på nett og profiler på sosiale medier, blir jeg sakte kjent med selskapet og stedet. Jeg finner ofte muligheter i denne fasen, noe som også skjedde på dette oppdraget.

Serverrommet på skolen

Under min OSINT-fase fant jeg et prosjektdokument for infrastrukturendring for alle skoler og barnehager i kommunene tilknyttet IT selskapet. I Norge er slik dokumentasjon ofte tilgjengelig for allmennheten siden det er en statlig institusjon, og det kreves åpenhet rundt prosjekter og oppkjøp. Dette prosjektdokumentet inkluderte tegninger av bygningene, inkludert skolen som var mitt mål, og en liste over gjeldende nettverksutstyr og oppgraderingsplaner. Ved å se på plantegningene der alt nettverksutstyret var merket, var det mulig å finne ut hvor serverrommet var i bygget. Og ved å se på nettverksutstyrslisten fikk jeg kunnskap om hva som var i bruk i lokalene.

Denne informasjonen inspirerte meg til å lage en pretekst rundt dette infrastrukturprosjektet. Det ville ikke være uvanlig for en IT-ansatt å få tilgang til bygningen med nettverksutstyr som matcher det pågående prosjektet. Først måtte jeg bestemme meg for hvorfor jeg skulle dit med utstyret. IT-avdelingen lå et annet sted i området, så jeg bestemte meg for å utgi meg for å være ansatt. Denne ideen fikk meg til å lese om IT-avdelingens ansatte og deres stillinger. Jeg fant en person som var interessert i motorsykler og jobbet med nettverk i IT-avdelingen. Siden dette var om våren, tenkte jeg at det ikke ville være usannsynlig for ham å ta en fridag for å fikse sykkelen sin for sesongen, og heller enn å gå selv, sende en nyansatt junior (meg) for å bytte noe av infrastrukturen.

Jeg bestemte meg for å gå undercover som nyansatt IT-arbeider siden jeg ikke kunne være sikker på at de jeg møtte ville kjenne IT-avdelingens personell. En nyansatt kan også ha en gyldig grunn for å ikke å ha adgangskort. Å ikke ha adgangskort eller nøkler betydde at jeg måtte finne noen som mest sannsynlig hadde det. Siden serverrom ofte er begrenset, har få personer tilgang. De som har tilgang til et skole-serverrom, i tillegg til IT, er enten vaktmestere eller rektorer. Jeg undersøkte dem og bestemte at vaktmesteren var det mest sannsynlige alternativet. Dette valget ble tatt på grunn av kameratskapet som ofte eksisterer mellom de som jobber i drift. For eksempel mellom vaktmestere, IT og renholdere. Etter min erfaring er de mer tilbøyelige til å gjøre hverandre tjenester.

Jeg hadde nå fått min pretekst:

Jeg skulle inn som nyansatt IT-person og gjøre noen infrastrukturendringer i henhold til prosjektplanen. Siden IT-selskapet sendte meg i siste liten på grunn av at en av seniorene hadde fri, måtte jeg finne vaktmesteren og be ham om hjelp til å få tilgang siden nøklene og adgangskortet mitt ennå ikke hadde kommet.

Stol på meg, jeg har en ruter!

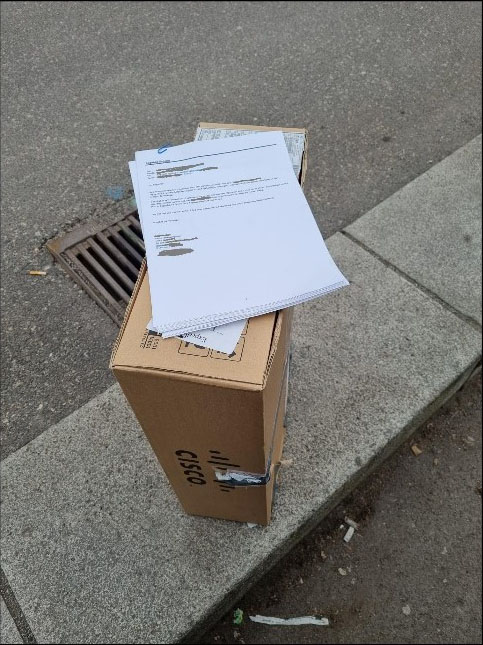

For å understreke denne preteksten ytterligere trengte jeg rekvisitter og passende klær. Som tidligere IT-operatør vet jeg at kjoler vanligvis ikke er riktig antrekk når man skal bytte en ruter. Komfortable klær er mer sannsynlig. Som rekvisitt hadde jeg en Cisco-ruter i en boks som jeg tilfeldig hadde liggende hjemme på lager. Jeg skrev ut prosjektplanen med plantegningene, og jeg laget en e-post som jeg skrev ut. I e-posten hadde senioren skrevet til meg at han tok seg fri for å fikse sykkelen. E-posten sa også at jeg måtte dra til skolen og implementere en ny ruter. Det sto også at Adam, vaktmesteren (alle navn er fiktive), var en hyggelig fyr og kunne sikkert hjelpe meg med å få tilgang. Jeg fullførte e-posten med en falsk signatur med logoen hentet fra selskapets hjemmeside. Telefonnummeret på signaturen var til en mannlig medarbeider som ville utgi seg for å være denne IT-personen hvis noen ringte for å sjekke.

På grunn av min OSINT-undersøkelse kjente jeg bygningen og området rundt. Jeg var også klar over utseendet til vaktmesteren jeg lette etter. Da jeg parkerte bilen og tok ut boksen med ruteren, ropte jeg på mannen jeg kjente igjen som vaktmesteren som gikk over plenen noen meter unna meg. For å prøve å høres så selvsikker ut som mulig, ropte jeg: «Hei! Er du Adam?" Vaktmesteren stoppet og svarte meg: "Ja?" Og jeg fortsatte å forklare grunnen til at jeg var der, dels viste han e-posten mens jeg presenterte innholdet i den og grunnen til at jeg var der. Etter bare et sekund svarte han: «Vel, nå er du heldig; Jeg er den eneste her med nøkkelen.» Han tilbød seg å bære boksen min og ledet meg til serverrommet. Han spurte meg om det ville ta tid, og jeg sa at det kunne ta 15 minutter eller mer. Så ga han meg nummeret sitt og ba meg ringe ham når jeg var ferdig.

Bedre enn Ethan Hunt

Det var gått ca. 2 minutter siden jeg hadde parkert bilen min. Og jeg var nå alene på serverrommet som inneholdt kritisk infrastruktur for IT-avdelingen.

Siden dette var en «proof-of-concept»-test og ikke en komplett red team-oppgave, satte jeg noen klistremerker i ulåste serverrack og rundt i serverrommet for å bevise at jeg hadde vært der mens jeg også tok bilder. Det var mulig for meg å enten ta med meg en server eller få tilgang fra innsiden av nettverket ved å implementere malware på serverne som jeg nå hadde fysisk tilgang til.

Da jeg var ferdig, ringte jeg nummeret og var på vei ut, smilende og vinket til vaktmesteren, som trodde han nettopp hadde hjulpet en annen vedlikeholdsarbeider.

Flere Red-Team-, CSIRT- og Pentesting-historier, samt en dybdeanalyse av fem år med pentesting-rapporter kan finnes i Security Navigator. Last ned.

Annen spennende lesning: