Cyberattaques : de quoi parle-t-on ?

Les campagnes de piratage informatique font régulièrement la une de l’actualité. Mais cette exposition au risque numérique revêt des réalités disparates. Quels sont les principaux modes d’attaques effectivement analysés ?

Une information nécessaire pour mieux s’en prémunir.

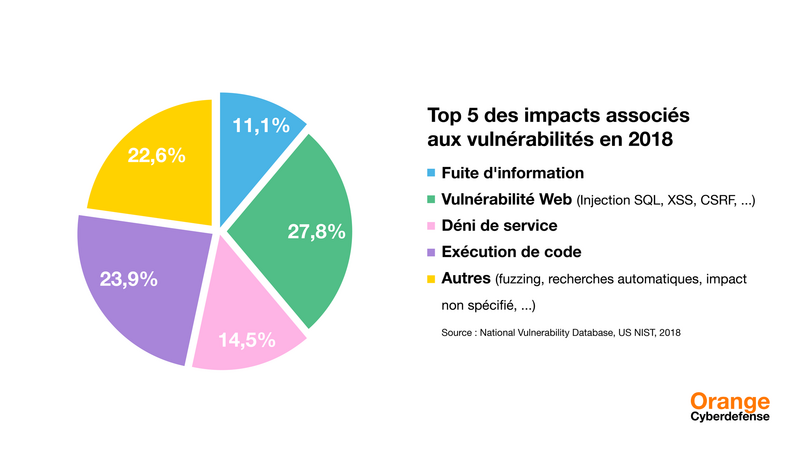

En matière ce cybersécurité, l’attaquant a le privilège de choisir sa cible, son mode opératoire et l’agenda de son opération. Malgré cette capacité d’initiative, de grandes tendances se dégagent quant aux moyens mis en œuvre pour viser les systèmes d’information des entreprises et des collectivités publiques. Si les techniques employées varient dans le détail, on peut identifier quelques grandes typologies d’agressions, qui permettent de rendre plus concrète la notion de cyber-insécurité. La recension effectuée au sein de la National Vulnerability Database, établie aux Etats-Unis, fournit une photographie pertinente des principales formes de fragilités affectant le monde numérique. C’est ainsi qu’en 2018 le quinté de tête des vulnérabilités constatées donne une idée des opportunités offertes aux pirates pour attenter à la disponibilité et à l’intégrité des systèmes d’information des entreprises. Et par la même, aux données qui transitent par leurs équipements.

Les failles présentes dans les programmes de conception des sites Internet constituent une porte d’entrée privilégiée car elles permettent de récupérer des éléments de connexion, offrant la possibilité de se comporter comme un utilisateur légitime du site. Nombre de sites n’ayant pas été conçus en prenant en compte les exigences de sécurité, c’est assez prévisible de retrouver ce type de vulnérabilités en tête du palmarès des points faibles des organisations. Plus l’internaute est persuadé de naviguer sur un site Internet de confiance, plus il sera prêt à fournir des informations à valeur ajoutée (couples identifiant-mots de passe, données personnelles, informations financières…) qui pourront être récupérées par le pirate. Les infections conduites par des fichiers ou l’utilisation de périphériques (souris, claviers…) sont également très fréquentes. Les attaquants pratiquent par exemple la technique du fuzzing, également usitée à des fins de protection, pour identifier rapidement des failles et élaborer dans la foulée des codes d’exploitation qui pourront être utilisés avant que l’éditeur n’ait conçu et publié un correctif, couramment appelé patch.

Chasseurs de bugs et hackers non-éthiques emploient les mêmes méthodes de pistage : seule leur attitude les distingue une fois découverte la faiblesse du programme informatique. Les uns la signalent pour qu’elle soit colmatée, tandis que les autres l’utilisent ou la commercialisent. Au regard de la toujours trop faible prise en compte de la sécurité dans l’écriture desdits programmes, les béances techniques sont encore très nombreuses. Dans le même esprit, l’exécution à distance de codes malveillants est privilégiée par les criminels qui veulent pouvoir contrôler les équipements de leurs cibles en se substituant à leurs administrateurs légitimes. Ces ordres frauduleux peuvent avoir des conséquences très importantes allant jusqu’à la destruction des infrastructures pilotées par ces systèmes d’information.

Des attaques en saturation de service

Le e-commerce et la communication institutionnelle exigent la disponibilité des sites Internet. Avec des pertes de chiffre d’affaires en cas d’incapacité à accéder aux pages d’un commerçant ou l’atteinte à l’image d’une organisation (entreprises, administrations, collectivités publiques, institutions politiques, instances internationales…) qui, même si elle ne monétise pas ses services, doit pouvoir communiquer en permanence avec le grand public.

Les vagues de dénis de services (DDoS) visent précisément à rendre inaccessibles des sites web pour miner leurs activités commerciales ou la confiance que leur portent les citoyens ou consommateurs. Aujourd’hui, des délinquants proposent des solutions clés en main pour conduire de telles opérations de déstabilisation. Elles peuvent être commandées sans compétences techniques et à des coûts modiques en raison de la concurrence qui fait rage pour offrir des prestations dans ce domaine. Avec à la clé des rabais pour les plus gros consommateurs de ces services illicites. Seules les technologies déployées par des opérateurs télécoms ayant une expertise en matière de cybersécurité permettent de contenir ces vagues de connexions simultanées destinées à paralyser le site incriminé.

Le vol d’informations représente à la fois un moyen et un but. Un moyen pour conduire des actions offensives encore plus élaborées, grâce, par exemple à l’ingénierie sociale, pour recueillir des données plus stratégiques. Et un but quand la captation des informations renseignera le décideur qui pourra ainsi affiner sa stratégie en connaissant les cartes et intentions de ses concurrents. Dans une économie numérisée, la détention d’informations donne un avantage compétitif pour gagner en réactivité et maîtriser ses dépenses. Autant d’arguments qui conduisent parfois des dirigeants à opter pour la cyberattaque afin d’obtenir ces précieux fichiers. En toute illégalité, en espérant que l’outillage technique ou le recours à des mercenaires numériques les mettront à l’abri de toute investigation ultérieure.

Cette photographie de la réalité de la cybermenace doit encourager les comités de direction à s’approprier les sujets de la sécurité numérique pour que ces derniers façonnent la conception et le déploiement de leurs politiques de transformation numérique.