Hackers en série : Mr Robot, saison 4

Analyse des différents hacks perpétrés dans le 5ème épisode de la 4ème saison de Mr Robot, Method not Allowed.

Une série saluée pour son réalisme

Attention, cet article contient des spoilers de la série Mr. Robot, en particulier de la saison 4.

Mr. Robot a la réputation d’être l’une des séries télévisées les plus réalistes en matière de cybersécurité. La plupart des scènes de hacks sont imaginées, conçues et filmées de manière à ancrer le personnage et la situation autant que possible dans le réel. La saison 4 ne fait pas exception.

Nous allons, dans cet article, décortiquer l’épisode 5, intitulé “Method Not Allowed“. Comme tous les épisodes de la saison 4, il porte le nom associé au code erreur HTTP correspondant à son numéro (405). “Method Not Allowed” fait aussi référence au fait que l’épisode est quasi-intégralement muet, depuis le “We don’t have to talk” de Darlene à son frère Elliott, jusqu’au “It’s time we talk” du dealer Vera ; ce qui met ainsi l’accent sur les moindres mouvements des acteurs.

Synopsis du début de la saison 4

Manipulé par le Deus Group, une organisation criminelle contrôlant le monde, et comprenant le rôle qu’il a joué dans les cyber-attentats des précédents épisodes, Elliott cherche à se venger en s’attaquant à la racine de leur puissance : leur argent.

En compromettant l’avocat de l’organisation à l’aide de diverses méthodes d’ingénierie sociale (phishing, chantage, pression psychologique), il parvient à remonter la piste jusqu’à la Banque de Chypre, laquelle détient tous les fonds de l’organisation.

Après une phase de reconnaissance rapide (OSINT – open source intelligence), Elliott et Darlene parviennent à remonter jusqu’à Olivia, une employée de la banque qui gère l’ensemble des transactions. Elliott séduit Olivia. Au cours de la nuit qu’il passe chez elle, il parvient à lui voler un code d’authentification multi-facteurs, que Darlene peut utiliser pour se connecter au VPN de la banque de Chypre.

Cependant, l’accès dont elle dispose n’est pas suffisant, et les protagonistes doivent donc compromettre physiquement les serveurs de la Banque de Chypre pour réussir le casse du siècle.

Reconnaissance et préparation

Les serveurs de la Banque de Chypre sont hébergés par l’organisation Virtual Reality au cœur de New York. L’objectif pour les protagonistes est de pénétrer physiquement dans le data center pour se connecter directement aux serveurs et ainsi de mettre en place des backdoors leur permettant d’accéder à distance à l’infrastructure de la Banque de Chypre.

En préparation, Elliott fait un tour d’horizon des sécurités mises en place par la société Virtual Reality sur leur site Internet dans un objectif premier de reconnaissance. Il imprime également un badge de la société Virtual Reality portant le nom de Dolores Haze avec une photo de sa sœur. Ce badge ne dispose pour l’instant pas des droits permettant d’accéder au data center.

Réalisme : 5/5

Il s’agit d’une étape indispensable pour mener à bien le hack, afin d’avoir une vision globale du niveau de sécurité et de savoir à quels types de mécanismes s’attendre. Bien que, dans la scène, on n’assiste pas à une reconnaissance fouillée et précise, on peut s’imaginer que celle-ci a eu lieu auparavant, notamment pour retrouver une reproduction visuelle du badge.

Entrée dans le data center

Elliott et Darlene se postent ensuite devant le data center, avant d’attendre que l’un des deux agents de sécurité prenne sa pause (à 11h précises). C’est le moment choisi par Darlene pour entrer dans le data center. Bien sûr, son badge ne fonctionne pas, et tandis que le garde investigue le problème concentré sur son ordinateur, Elliott en profite pour s’introduire discrètement dans le data center en sautant les barrières.

Il se dirige ensuite vers la salle de supervision. Arrivé devant la salle, à l’aide de son ordinateur Kali Linux et d’un logiciel de capture de trames réseau, il capture et rejoue une trame d’ouverture de la serrure connectée protégeant la salle, lui permettant de lui donner accès.

Réalisme : 2/5

L’entrée d’Elliott dans le data center est conditionnée par le fait que les barrières d’entrée représentent un passage relativement facile à franchir, qui donne accès au locaux hébergeant la vidéosurveillance. En réalité, les data centers répondent à des règles très strictes en termes de protection physique et il paraît improbable que la salle de supervision soit protégée seulement par un portique basique et une serrure connectée.

Elliott trouve la salle de supervision avec une facilité déconcertante sans que plus de détails sur ce point soit donné par les scénaristes ; on peut imaginer que dans la phase de reconnaissance, il a eu accès à un plan du bâtiment qui avait fuité sur le darknet, ce qui lui a permis de retrouver rapidement l’emplacement.

Concernant la serrure connectée, il est très possible qu’elle soit vulnérable, étant donné que beaucoup d’objets connectés ne sont pas contrôlés de manière approfondie en matière de cybersécurité. Cependant, la rapidité avec laquelle Elliott est en mesure de compromettre la serrure est assez déconcertante, étant donné qu’il n’avait probablement pas le modèle de celle-ci et qu’il ne connaissait pas les vulnérabilités qui l’impactent.

Compromission du système de supervision

Une fois à l’intérieur de la salle, Elliott est en mesure de se connecter à la console d’administration du logiciel de contrôle d’accès : en effet, celle-ci est bien verrouillée, mais le compte “admin” est connecté. Elliott tente alors un mot de passe à 5 lettres, probablement “admin”, qui permet de déverrouiller la session. Il s’agit ici d’une des principales vulnérabilités des systèmes informatiques : les mots de passe par défaut et en particulier le fameux couple “admin/admin”.

Il crée alors le profil « Dolores Haze » et lui donne l’ensemble des droits possibles. Pendant ce temps, Darlene est toujours à la réception avec son badge “défectueux”, tandis que le garde vérifie au sein de son logiciel si « Dolores Haze » existe effectivement.

Elliott ayant validé et créé le compte, le garde permet à Darlene d’entrer dans le data center sans lui poser plus de questions. On peut ici se questionner sur les processus en place : le garde a simplement effectué une vérification visuelle du badge avant de donner l’accès à Darlene. Pour un data center, on pourrait s’attendre à ce que les vérifications d’identité d’un individu soient beaucoup plus strictes, et reposent par exemple sur un second facteur biométrique.

De son côté, Elliott se connecte (encore une fois en ayant accès au logiciel de vidéosurveillance avec “admin/admin”). Il lance alors la mise à jour des firmwares de l’ensemble des caméras de vidéosurveillance, qui s’éteignent. Deux éléments sont exploités ici : le fait que les firmwares des caméras ne soient pas à jour, ce qui est une vulnérabilité très courante, les caméras étant assimilables au monde industriel au sein duquel les mises à jour sont rarement effectuées. Il n’est donc pas étonnant que ces firmwares ne soient pas à jour. On exploite également ici le fait que la mise à jour rend les caméras inopérantes.

Réalisme : 2/5

Les différents éléments techniques sont cohérents : mots de passe faibles, firmwares non mis à jour… Ce sont cependant des vulnérabilités rencontrées la plupart du temps dans des entreprises avec un niveau de maturité faible en termes de cybersécurité.

Dans le cas d’un data center (qui, de plus, héberge des données pour l’organisation la plus puissante du monde !), cela n’apparaît pas très crédible. On peut se questionner également sur les processus en place en matière de contrôle d’accès.

Usurpation d’identité

Lors de son attente pour la vérification de son badge, Darlene nettoie son téléphone et l’oublie intentionnellement sur le bureau du garde. Lorsque le garde lui rend son téléphone, celui-ci laisse une empreinte digitale de son pouce, que Darlene met à l’abri immédiatement.

Elle se dirige alors avec son frère à un étage disposant d’imprimantes 3D, un endroit probablement repéré lors de la phase de reconnaissance. A partir de l’empreinte et grâce à Photoshop, Darlene et Elliott sont en mesure d’imprimer un “doigt” en une vingtaine de minutes, lequel dispose des empreintes digitales du garde. Il pourra être utilisé pour accéder plus tard aux salles serveurs protégées par biométrie.

Réalisme : 4/5

Ce type de hack existe vraiment : un hacker a testé la manipulation sur son propre téléphone en prenant en photo une de ses empreintes, en ajustant l’image via Photoshop puis en l’imprimant sur un support en plastique (le tout en 13 minutes), ce qui a permis de tromper le lecteur d’empreinte digitale ; on peut donc imaginer que la scène soit réaliste pour des lecteurs d’empreintes digitales dédiés au contrôle d’accès.

Il reste cependant une part de chance dans la façon dont le garde manipule le téléphone ; en effet celui-ci aurait pu ne laisser aucune empreinte ou des empreintes partielles, rendant impossible la reproduction.

Création des backdoors

Une fois à l’intérieur de la salle serveur, Darlene et Elliott sont en mesure de trouver le rack correspondant aux serveurs physiques de la Banque de Chypre. Puisqu’il est difficile, voire impossible de retrouver les serveurs appartenant à une entreprise dans un data center, on peut imaginer que lors de la phase de reconnaissance, les protagonistes ont réussi à glaner l’information (darkweb ou phishing).

Le rack n’est pas verrouillé, ce qui permet aux héros d’accéder physiquement à la machine. Darlene se connecte au serveur puis crée des comptes avec des hauts privilèges qui lui permettront par la suite d’accéder à distance à l’infrastructure de la banque. Elle crée au moins deux comptes dont on peut apercevoir le nom, sys_admin et sec_admin pour lesquels elle configure des mots de passe pour qu’ils n’expirent jamais. Autrement dit, elle crée des “backdoors”.

De son côté, Elliott supprime le compte « Dolores Haze » de la base de données de contrôle d’accès afin d’effacer les traces de leur passage.

Réalisme : 3/5

La connexion aux serveurs de la Banque de Chypre n’est pas très développée dans le passage, et si on voit Darlene entrer un mot de passe pour se connecter, on ne sait pas comment ce mot de passe a été obtenu.

De plus, l’ensemble des racks visités est déverrouillé, ce qui n’apparaît pas très crédible dans le cadre d’un data center où la sécurité physique est essentielle.

Sortie du data center

Alors que Darlene n’a pas tout à fait terminé la configuration des comptes, les caméras de surveillance se rallument. Elliott remarque alors, sur l’une des gaines électriques de la salle, un nom de produit (“ELAN”). Il se connecte à une adresse IP sur laquelle des identifiants lui sont demandés (probablement des identifiants par défaut, “elan/elan”).

Cela lui permet d’accéder à l’administration du système d’éclairage du bâtiment. Ainsi, il reconfigure les horaires d’allumage des lampes afin que celles-ci s’éteignent, leur permettant de fuir malgré la présence du vigile dans la salle qui vient de les apercevoir.

Réalisme : 4/5

Les systèmes de gestion de l’énergie dans les entreprises sont assimilables à des systèmes industriels, lesquels sont peu maintenus à jour et disposent souvent de mots de passe par défaut.

Le seul bémol dans cette scène reste relatif à l’adresse IP permettant d’accéder au système : on ne sait pas comment Elliott l’a obtenu. La possibilité d’accéder à ce réseau sous-entend également qu’Elliott est connecté à un réseau local, probablement Wi-Fi. Or, on ne l’a pas vu compromettre de mot de passe.

Suite de la saison

Grâce à cet accès administrateur, Darlene et Elliott seront en mesure d’administrer le système et plus tard de déjouer l’authentification à double facteur permettant d’effectuer les virements depuis les comptes des membres du Deus Group. Il paraît cependant peu crédible qu’après avoir détecté une intrusion sur le site et avoir remarqué un rack ouvert, la société ne décide pas de réaliser un audit des comptes.

Pour (re)découvrir nos analyses de scènes de hack à l’écran, c’est ici :

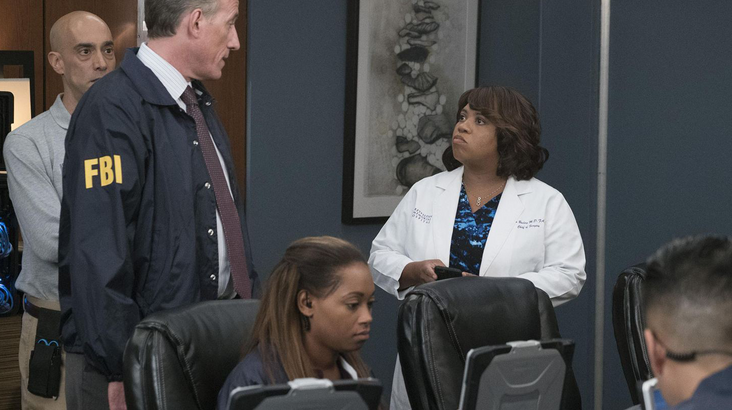

Mr Robot, Elliot pirate le téléphone d’un agent du FBI

Le Bureau des légendes, la reconnaissance faciale à son plus haut niveau