26 juillet 2022

Diffusée pour la première fois en 2005, Grey’s Anatomy entame bientôt sa dix-huitième saison. L’intrigue a lieu au sein du Seattle Grace Hospital, où, épisode après épisode, le téléspectateur est invité à suivre la vie professionnelle et sentimentale d’une bande d’internes en chirurgie.

Au sein du huitième épisode de la saison quatorze, les moniteurs cardiaques, puis les tablettes des médecins montrent des premiers signes de dysfonctionnement. Rapidement, tous les écrans de l’hôpital affichent une demande de rançon : « Nous contrôlons votre établissement. Nous avons pris possession de vos serveurs, de votre système d’information, des données de vos patients… Pour retrouver l’accès aux données médicales, vous avez besoin d’une clé de déchiffrement que nous sommes les seuls à détenir ».

Sans surprise, les médecins cèdent à la panique. Ils se rendent compte qu’ils ne sont pas préparés pour faire face à ce genre de situation.

Lors d’une crise cyber, il demeure quasiment impossible de se fier aux outils informatiques ou aux moyens de communication habituels car ceux-ci sont hors service ou potentiellement compromis. La première mesure à mettre en place dans le cas d’une attaque comme celle vécue par les médecins du Seattle Grace est d’isoler les machines compromises du réseau, tout en les laissant allumées. Cela permet aux équipes d’intervention de pouvoir analyser la situation, puis, une fois la crise passée, de réaliser une enquête plus poussée pour identifier la faille ayant permis l’attaque.

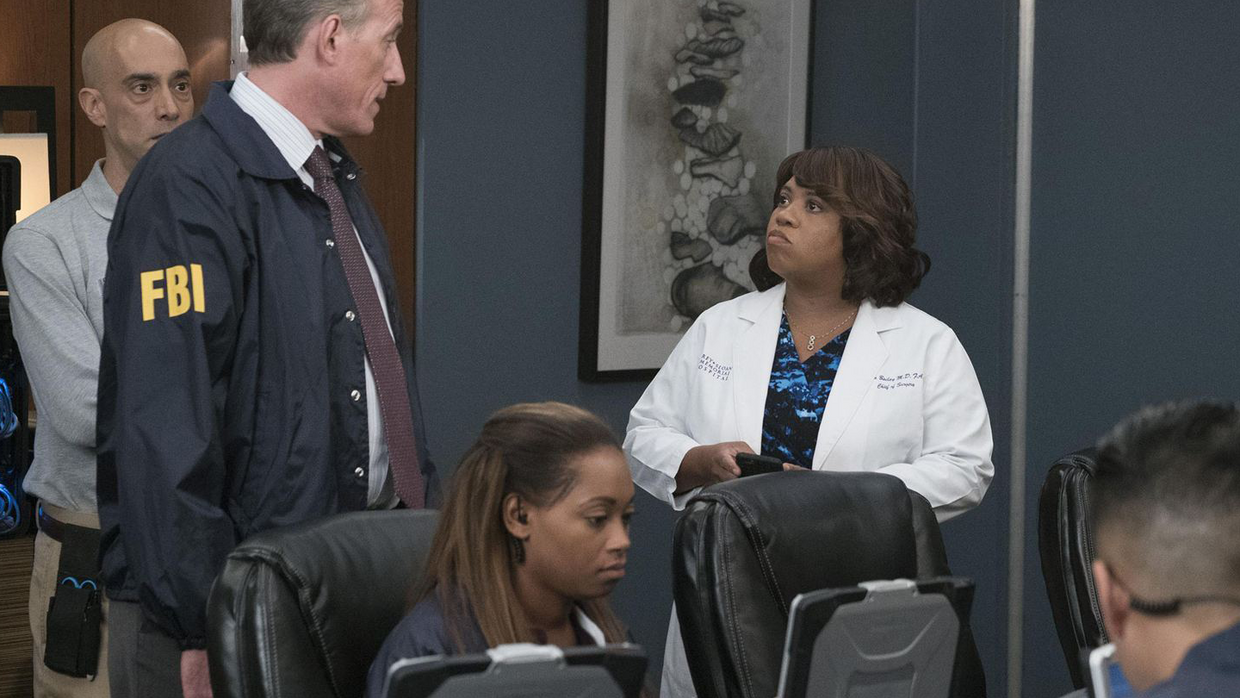

C’est ce protocole que vont suivre les personnages de la série. Le FBI, présent pour les aider, va leur demander d’éteindre les appareils électroniques ou du moins de les isoler du réseau.

Une fois cette première étape passée, il faut travailler en mode dégradé. Dans le cas d’un établissement de santé, cela est d’autant plus crucial que le soin aux patients peut devenir une question de vie ou de mort. Ainsi, dans la série, les médecins plus expérimentés, ayant fait leurs études quand Internet et les objets connectés n’existaient pas encore, enseignent des techniques plus traditionnelles aux jeunes docteurs, afin qu’ils puissent continuer à soigner leurs patients.

Et comme souvent, la réalité est proche de la fiction. La même chose est arrivée aux médecins du CHU de Rouen, en 2019, quand leur établissement a été frappé par un ransomware. « Afin d’éviter que le virus ne se propage, l’arrêt de tous les ordinateurs est rapidement décidé. L’hôpital passe alors en mode dit dégradé », explique le quotidien Le Monde, avant de citer Rémi Heym, le directeur de la communication du CHU : « Eteindre le système entier n’est pas anodin pour un CHU, où tout est informatisé : les admissions, les prescriptions, les analyses, les comptes rendus… ».

Et l’article de poursuivre : « Pour le personnel médical, contraint de revenir à “la bonne vieille méthode du papier et du crayon”, le week-end a pris des airs de bond dans le passé, à l’ère pré-informatique. Sans courriels, le téléphone qui ne cesse de sonner entre les services et des soignants courant d’unité en unité pour transmettre les résultats d’examens. Concrètement, les infirmières des urgences, qui ne pouvaient plus accéder au dossier médical des patients, ont inscrit toutes les entrées sur un tableau magnétique. Les petites étiquettes imprimées autocollantes, où figure normalement le nom du patient et qui permettent de suivre son parcours et ses analyses, n’affichaient plus qu’un numéro. Et devaient être complétées à la main, une par une ».

Retour à la fiction : Miranda Bailey, chef du département chirurgie, souhaite payer la rançon. Le FBI, qui a, comme nous l’avons vu, été appelé en renfort, le déconseille vivement, tout en concédant qu’un autre hôpital, également victime de ce même type d’attaque, a récupéré ses données après avoir payé la somme demandée par les criminels. Alors, que faire dans ce genre de situation ?

Si toutes les entreprises de cybersécurité n’ont pas forcément le même avis concernant ce point précis, la position d’Orange Cyberdefense est claire : nous déconseillons de céder au chantage. Le pirate sera encouragé à poursuivre ses méfaits et prendra d’autres établissements pour cible. En outre, aucune garantie n’existe quant à la récupération potentielle des données. Et rien n’empêche le cybercriminel d’en avoir effectué une copie pour mieux les revendre… qu’il les ait rendues ou non. Selon Vincent Trély, président du conseil d’administration de l’Apssis, interrogé en février 2019 par Korii, un média du groupe Slate, « les données se revendent entre 30 et 200 bitcoins, donc en tout entre 30 000 et 1 000 000 d’euros ». Par données, le professionnel entend notamment les comptes rendus de consultation, les prescriptions ou encore le nombre de consultations d’un patient.

Aussi, face à une crise cyber de cette ampleur, il vaut mieux se faire aider. Orange Cyberdefense, au même titre que d’autres entreprises spécialisées dans la cybersécurité, est qualifiée par l’ANSSI (Agence nationale de la sécurité des systèmes d’information) pour répondre aux incidents de sécurité. Ce qui est un évènement bouleversant pour une entreprise sera une journée de travail comme une autre pour un expert en la matière, qui aura fait face à une multitude de situations similaires. Dans la série, les médecins sont aidés par le FBI, ce qui demeure, il est vrai, assez peu réaliste. Mais quoi qu’il en soit, ils ne sont pas seuls.

Dans Grey’s Anatomy, c’est finalement grâce à l’aide d’un ancien hacker devenu médecin que le Seattle Grace parvient à contrer les attaquants. Et comme c’est une série, tout est bien qui finit bien.

Dans la réalité, les fins heureuses arrivent, et plus souvent qu’on ne pourrait le penser. Selon une étude menée par Sophos en 2020 : « 94% des entreprises dont les données ont été chiffrées les ont récupérées. Deux fois plus de personnes les ont récupérées via des sauvegardes (56%) plutôt qu’en payant une rançon (26%) ».

Une fois la crise passée, il est important de comprendre comment l’attaquant a pu pénétrer le réseau et mettre en place des mesures correctrices, mais aussi préventives : formation du personnel, exercices réguliers de gestion de crise…

Simon Deterre, consultant en cybersécurité conseille de « réaliser une analyse post-mortem portant sur la manière dont a été gérée la crise. Il faut tout consigner, écrire avec précision ce qui s’est passé, quelles actions ont été prises, par qui et à quel moment. Cette documentation devient une sorte de boîte noire et permet d’analyser à froid ce qui a été bien fait tout en identifiant les mauvaises décisions qui ont été prises. L’idée étant évidemment de s’améliorer ».

Pour découvrir nos offres d’accompagnement à la préparation et à la résolution de crise cyber, consultez notre page dédiée.