2 mai 2019

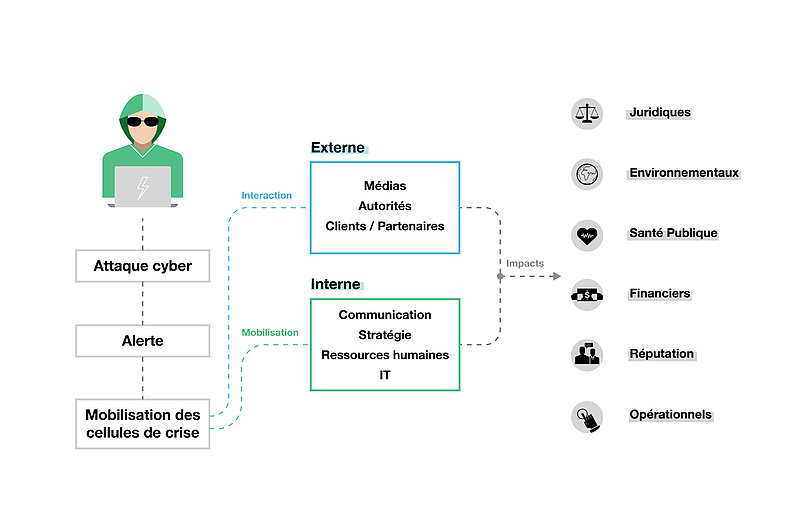

Les cyberattaques sont encore trop souvent assimilées à des crises purement IT. Or, et l’histoire récente l’a prouvé (NotPetya, GandCrab, Emotet, Clop…), elles impactent en réalité tous les corps de métier ainsi que la réputation et l’image de la structure ciblée. Toute crise cyber est nécessairement transverse et doit être gérée par des acteurs qui n’ont pas l’habitude de se coordonner. Il leur faut alors trouver un langage commun et poursuivre les mêmes intérêts. Ainsi, dans le cadre d’une gestion de crise cyber, aux équipes IT s’ajoutent presque toujours les équipes communication et juridiques, les ressources humaines, et les métiers concernés par l’évènement.

L’une des spécificités de la crise cyber est qu’elle peut être le résultat de la détection tardive d’une cyberattaque ayant pris naissance plusieurs mois auparavant. L’attaquant a progressivement pu disposer ses charges et les activer au moment opportun (congés ou veille de week-end par exemple). L’une des qualités de l’organisation de crise est alors sa capacité de réaction face à l’évènement. Elle doit être capable de mettre en œuvre des mesures d’urgence visant à limiter les impacts, éviter le sur-accident et ainsi adopter une posture de défense. Elle peut également déployer des mesures conservatoires lui permettant de préserver ses actifs vitaux (Active Directory, sauvegardes…).

Autre spécificité : lors d’une crise cyber, il demeure impossible, ou imprudent, de se fier aux moyens de communication habituels (Skype, mails…) car ceux-ci peuvent être hors service ou compromis.

De ce fait, toute l’organisation du travail et des échanges doit être revue. Les impacts sont également forts sur les plans de continuité métiers. Télétravail et autres sites de replis utilisateurs n’ont plus beaucoup de sens. De nouvelles manières de faire que les parties prenantes du dispositif de gestion de crise doivent connaître avant son déclenchement.

Hors opportunisme pur, les cybercriminels savent, dans la majorité des cas, ce qu’ils souhaitent obtenir avant de lancer leurs attaques. Ciblées et préparées longtemps en avance, elles prennent racine dans les vulnérabilités de chaque organisation, que celles-ci soient d’ordre purement informatiques ou organisationnelles.

La première étape pour se préparer à une crise : être au fait de ses propres vulnérabilités. Cela passe par des audits techniques et organisationnels. Il est également conseillé de déterminer les évènements susceptibles d’avoir les conséquences les plus importantes, mais aussi les plus probables. Cette approche par probabilités et impacts permet d’identifier des scénarios réalistes d’attaques desquels découlera toute la préparation d’avant crise.

L’objectif de l’anticipation est de réduire le risque de survenue et de préparer en amont tout ce qui peut l’être. Cela permet de limiter au maximum les impacts négatifs et d’éviter le risque de sur-accident.

Ainsi, il est préconisé de réaliser en amont des mises en situation avec les équipes concernées. Elles pourront ainsi déterminer les mesures d’urgence, celles conservatoires et/ou celles de mises en quarantaine qu’elles pourraient actionner en temps voulu afin de réduire l’impact d’une cyberattaque.

La préparation aide aussi à anticiper la tension que peut provoquer une crise, qu’elle soit cyber ou non. Le stress et la fatigue sont réels et parfois décuplés par l’incompréhension. Durant les premières heures, il est souvent difficile de savoir ce qu’il se passe exactement et d’identifier la/les source(s) de l’attaque et son scénario.

La capacité des salariés à garder la tête froide, travailler ensemble et prendre les bonnes décisions rapidement réside dans le fait d’avoir appris en amont les bons gestes à adopter et d’être capables d’appliquer une méthode simple et efficace ; l’improvisation n’étant pas une option.

La première étape pour construire une organisation de gestion de crise efficace serait de mener une analyse des risques ou de s’appuyer sur un audit des vulnérabilités précédemment effectué, dans l’idéal, il y a moins d’un an.

Par la suite, il est important de réfléchir à la meilleure organisation possible en tenant compte du contexte et du périmètre de la société. Enfin, interviendra la rédaction d’une politique de gestion de crise et la construction du kit documentaire (aussi appelé mallette de crise). Le kit documentaire contient principalement (la liste qui suit n’étant pas exhaustive) :

Les plans de défense : ils répertorient les moyens par lesquels une entreprise est protégée.

La matrice de déclenchement : elle permet de qualifier un incident selon des critères préétablis et d’avérer ou non la situation de crise. Cette matrice doit être connue des premiers personnels informés de l’incident (supervision, help desk ou centre d’assistance, Security Operation Center ou SOC, tierces parties…) ainsi que des collaborateurs en charge de mobiliser la cellule de crise avec des moyens de communication dédiés et testés.

Les fiches réflexes : elles contiennent la marche à suivre en cas de crise. Extrêmement précises et didactiques, elles indiquent, pas à pas, les actions à prendre, dans l’ordre, selon les scénarios identifiés lors des audits.

Les fiches de poste : elles sont individuelles et expliquent quel va être est le rôle de chaque membre d’une cellule de crise.

Les checklists : à ne pas confondre avec les fiches de postes. Il s’agit d’aide-mémoires qui reprennent les premières actions à mener et les documents dont il faut se munir (fiches de poste, fiches réflexe…).

Les arbres d’appels : il y a autant d’arbres d’appels qu’il y a de cellules de crise. Ils contiennent les coordonnées des primo-contactés ainsi que celles des suppléants.

Les fiches contact : elles réunissent les coordonnées de tous les salariés pouvant apporter leur aide lors d’une crise, mais qui ne font pas partie d’une cellule de gestion de crise.

Les mains courantes : lors d’une crise, elles font figure de documents légaux à fournir aux autorités (Commission nationale de l’informatique et des libertés ou CNIL, police…) et aux assurances. Elles reprennent toutes les actions menées lors de la crise, par qui et dans quel(s) but(s) ?

En général, chaque entreprise crée deux cellules multidisciplinaires de gestion de crise : la première est décisionnelle (elle détermine la stratégie à adopter pour gérer la crise tout en réduisant les impacts sur les activités ainsi que sur l’image et la réputation de la société). La seconde est plus tactique (c’est elle qui coordonne les actions définies par la cellule décisionnelle). À celles-ci s’en ajouteront d’autres, plus spécialisées, mais aussi plus opérationnelles (leurs membres mettent en œuvre les actions décidées plus haut). À noter que cette organisation est particulièrement adaptée aux grandes entreprises.

Les membres d’une cellule de crise, une fois identifiés, sont formés pour connaître leurs responsabilités comme la limite de leur rôle. Ils apprennent aussi à maîtriser de nouveaux outils sécurisés pour communiquer. Rappelons-le, lors d’une crise cyber, les canaux classiques (mails, Skype, SMS…) peuvent être mis hors service.

Un exercice de gestion de crise cyber est, comme son nom l’indique, une simulation de cyberattaque. Celle-ci peut prendre plusieurs formes selon les objectifs et moyens de chaque client : de la simulation sur table, à visée pédagogique, en passant par une fausse attaque réalisée dans des conditions plus réalistes. Il est également possible de faire intervenir une équipe Red Team pour tester la détection d’une attaque et la mobilisation de la cellule de crise.

En général, la durée d’un exercice de gestion de crise peut varier entre une heure et une demi-journée. Dans ce dernier cas de figure, l’exercice implique une ou plusieurs cellule(s) de gestion crise qui travaillent dans la même zone géographique et donc, sur le même fuseau horaire.

Il faut environ un mois pour préparer ce genre de simulation.

Si l’exercice est mené dans des pays où le décalage horaire est grand, sa durée d’exécution peut atteindre une journée complète voire plus et impliquer plusieurs cellules de gestion de crise. À noter qu’il est également possible de dérouler l’exercice en « temps condensé ».

Le délai de préparation peut facilement atteindre trois voire quatre mois pour un exercice multi-cellules et/ou international.

Précision importante : tout est toujours simulé. À titre d’illustration, dans une usine, il ne s’agit pas d’arrêter une chaîne de production. Un agent complice peut appeler la Direction de l’Organisation et du Système d’Information (DOSI) annonçant : « Mon PC ne fonctionne plus. Avant de s’éteindre, l’écran a affiché une demande de rançon. Pouvez-vous m’aider ? ».

Afin d’impliquer tous les métiers (pas seulement les experts IT), le scénario créé doit être proche de la réalité. Il peut s’appuyer sur les audits et analyses de risques menés en amont de l’exercice et représente ainsi les menaces les plus probables et ayant le plus d’impacts pour l’entreprise.

Pour une banque, il est possible de créer un scénario basé sur un détournement ou une extorsion de fonds par exemple. Pour un site spécialisé dans le e-commerce, il s’agira plutôt d’une fuite de données à caractère personnel. Ces exemples sont concrets, et plus parlants qu’une « attaque par rançongiciel » ou « par déni de service » pour des salariés éloignés des problématiques informatiques.

Exemple simplifié d’un scénario d’exercice de gestion de crise. Source : Orange Cyberdefense

Lors de l’exercice de gestion de crise, tous les éléments préparés en amont prendront sens. Le but d’un exercice demeure en effet de tester les connaissances des personnes formées, mais aussi de créer des automatismes auprès de salariés qui n’ont pas forcément l’habitude de gérer ce type de situation.

Au déclenchement d’un exercice, les membres de la cellule de gestion de crise devront notamment (la liste n’étant pas exhaustive) :

À noter que les organisateurs de l’exercice (cellule d’animation) envoient régulièrement des stimuli, mais aussi de fausses pistes pour coller au plus près des conditions d’une attaque réelle.

À la fin d’un exercice, une analyse post-mortem est réalisée à chaud afin de recueillir les ressentis des participants. C’est aussi le moment le plus pertinent pour que les membres de chaque cellule comprennent ce qu’ils ont fait de bien, mais aussi les erreurs qu’ils ont commises. Plus que l’exercice, c’est en réalité le débriefing qui est le plus enrichissant.

À la suite de celui-ci, un rapport est remis au client. Il contient :

Sur ce dernier point, il arrive parfois, par exemple, que certains membres d’une cellule de gestion de crise soient trop effacés ou au contraire, trop autoritaires. Le plan d’action offre aussi la possibilité de se rendre compte de ce genre d’écueils pour les corriger au mieux.

L’analyse post-mortem, comme la rédaction du plan d’action a un seul but : l’amélioration continue. Ainsi, la politique de gestion de crise, comme tous les documents mentionnés doivent être régulièrement mis à jour. Il est également conseillé de continuer à former les membres de la cellule régulièrement et de tester leurs connaissances lors d’un exercice au moins une fois par an.

La capacité d’une entreprise à répondre et à contenir les impacts négatifs (sur les métiers, les activités, le personnel, l’image et la réputation de la société) d’une crise dépend de son niveau de préparation et d’entraînement. Voici, en résumé, la marche à suivre pour se préparer au mieux à une crise cyber :